Recientemente, los investigadores de Check Point Research (Investigación de puntos de control) Recientemente, los investigadores de Check Point Research. Recientemente, los investigadores de Check Point Research, Recientemente, los investigadores de Check Point Research.

Recientemente, los investigadores de Check Point Research?

Sharkbot es un ladrón de Android que pretende ser una solución AV en Google Play. Este malware roba información bancaria y credenciales mientras implementa geofencing y otras técnicas evasivas que lo hacen realmente destacar.. Un aspecto interesante que señalan los especialistas en ciberseguridad: un algoritmo de generación de dominios (DGA) - es algo que rara vez se usa entre el malware de Android.

En el dispositivo de la víctima, el malware crea ventanas que imitan formularios de entrada de credenciales benignos, atraer a las víctimas para que introduzcan sus credenciales.

Los datos comprometidos se envían a un servidor malicioso.. Sharkbot utiliza su función de geoperimetraje para apuntar solo a víctimas específicas, excluyendo a los usuarios de Ucrania., Bielorrusia, Rumania, Rusia, india y china. Además, no funcionará si se ejecuta en un sandbox..

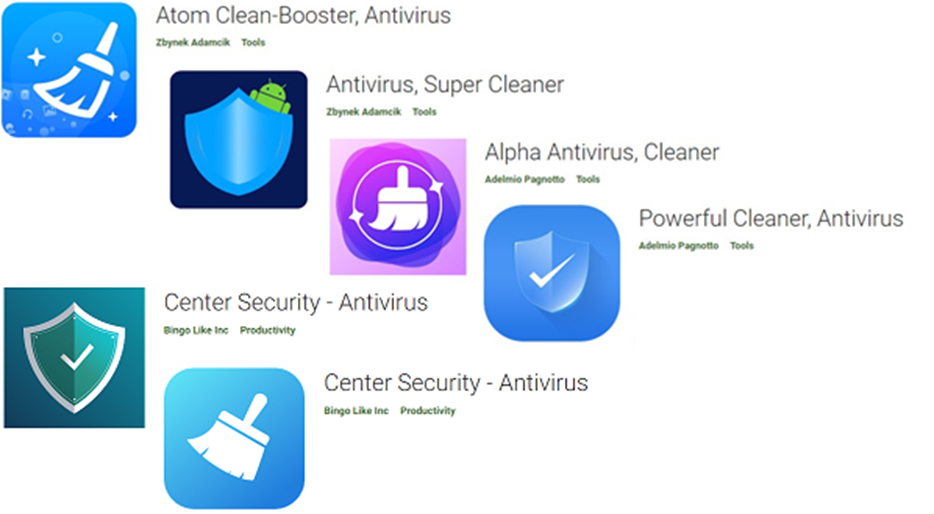

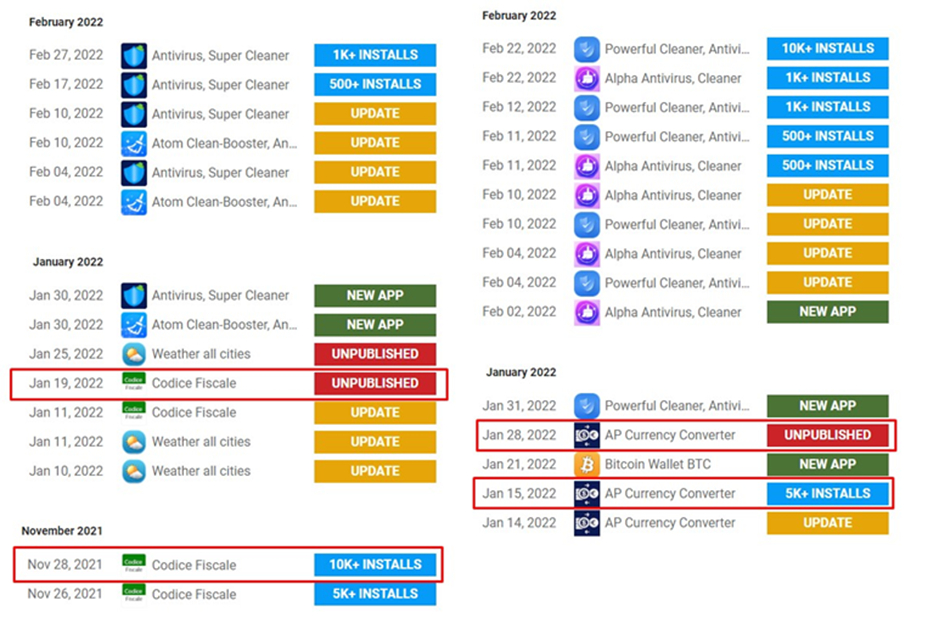

En la tienda de Google Play la investigación de CheckPoint (Investigación de puntos de control) el equipo en total detectó seis aplicaciones diferentes que estaban propagando malware. Según la información recibida de esas aplicaciones en el momento del descubrimiento ya se habían descargado e instalado aproximadamente 15 Mil veces.

Tres cuentas de desarrollador acusadas de propagar el malware: bingo como inc, Adelmio Pagnotto y Zbynek Adamcik. Bajo la atenta inspección de especialistas en ciberseguridad se conoció que dos de las cuentas mencionadas ya estaban activas en otoño de 2021.

Algunas de las aplicaciones que supuestamente pertenecían a estas cuentas se eliminaron de Google Play, pero aún existen en sitios no oficiales.. Especialistas en ciberseguridad explican que esto podría significar que los desarrolladores de Sharkbot intenten pasar lo más desapercibidos posible mientras siguen realizando actividad maliciosa.

Análisis técnico de Sharkbot

comandos

Para hablar sobre la funcionalidad principal del malware, Sharkbot opera con los kits de herramientas tradicionales de banqueros y ladrones de Android.. Especialistas en ciberseguridad encontrados 27 versiones del bot.

En total, Sharkbot puede implementar 22 comandos. Con el uso de un servidor de Comando y Control (CNC) en el dispositivo comprometido, los actores de amenazas pueden realizar varios tipos de acciones maliciosas.

Esos comandos ejecutados son los siguientes:

eliminar aplicaciones

En realidad, este no es un comando sino un campo del comando updateConfig. Durante la ejecución de este comando, el servidor crea una extensa lista de aplicaciones que deben desinstalarse del dispositivo de la víctima.. Actualmente la lista se mantiene 680 nombres de aplicaciones.

respuesta automática

Lo mismo, este no es el comando real sino un campo en el comando updateConfig. Durante este comando, el servidor envía un mensaje que imita una respuesta en eventos push.

Golpe fuerte

Este comando imita el deslizamiento del usuario en la pantalla de un dispositivo. Los especialistas en ciberseguridad asumen que esto se hizo para permitir que los actores de amenazas abran la aplicación o todo el dispositivo..

APP_STOP_VIEW

Aquí, el CnC crea los nombres de los paquetes y luego el Servicio de Accesibilidad no permite que los usuarios accedan a las aplicaciones nombradas..

enviarEmpujar

El comando muestra al usuario un mensaje push con el texto designado.

quieroa11

Habilita el Servicio de Accesibilidad para Sharkbot.

dormir

Deshabilita la optimización de la batería para el paquete de Sharkbot.

cambioSmsAdmin

Recopila los nombres de las aplicaciones de SMS predeterminadas antiguas y actualmente utilizadas para el CnC malicioso.

recopilar contactos

Recopila y envía contactos robados a servidores maliciosos.

desinstalar aplicación

Este comando desinstala la aplicación nombrada en el paquete.

SMSEnviar

La acción comprueba si se ha concedido el permiso para enviar SMS. Si se otorga el permiso, el malware puede leer y enviar SMS.

También hay algunos comandos menores responsables de la mayor parte del trabajo interno del Sharkbot..

la red

no hay tanto Malware que puede funcionar sin comunicación del servidor CnC. Los banqueros y ladrones son los que necesitan la comunicación con el servidor CnC.. Y aquí viene un hecho interesante sobre este malware en particular.

Cuando los actores de amenazas tienen todos sus servidores bloqueados, pueden usar el algoritmo de generación de dominios., lo que casi nunca se usa en el malware de Android, pero Sharkbot es una excepción.

DGA es un algoritmo en el que un cliente malicioso y un actor malicioso cambian el servidor CnC sin que se produzca ninguna comunicación.. Con este algoritmo es más difícil bloquear Malware servidores del operador.

DGA constará de dos partes: el algoritmo real, y las constantes que utiliza este algoritmo. Las constantes se llaman semillas DGA.

Protocolo y un paquete de golpe

El intercambio en el servidor CnC se realiza a través de HTTP con solicitud POST en la ruta /. Tanto las solicitudes como las respuestas están encriptadas con RC4.

De vez en cuando, en el período de tiempo claramente establecido, el bot enviará un paquete de golpe al servidor. Por defecto, el paquete será enviado cada 30 segundos. El período de tiempo se puede cambiar con el comando updateTimeKnock.

infraestructura

En el momento de publicar un informe, la investigación del punto de control (Investigación de puntos de control) equipo encontrado 8 Direcciones IP que fueron utilizadas en diferentes momentos por los operadores de Sharkbot.

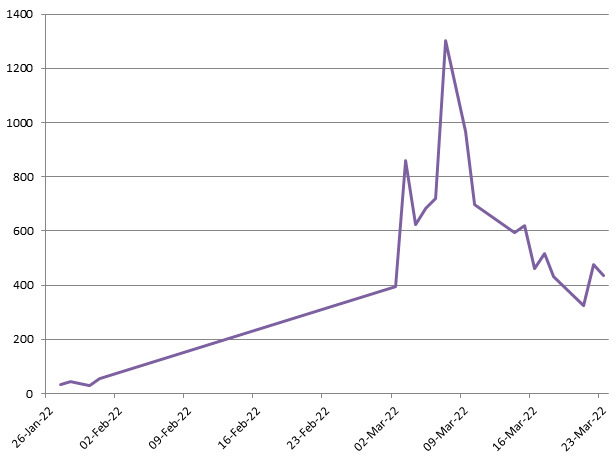

Los investigadores asumen que en realidad hay un servidor real y que los demás son simplemente repetidores.. La actividad pico de la operación maliciosa aumentó en marzo; Especialistas en ciberseguridad relacionaron el hecho con el uso activo del cuentagotas de Sharkbot en Google Play.

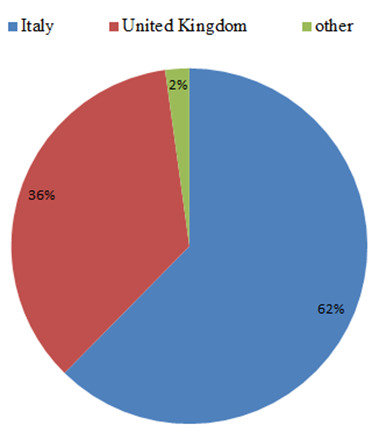

Según las estadísticas basadas en la ubicación, los principales objetivos estaban en el Reino Unido e Italia..

Cuentagotas

Al principio, el malware se descarga e instala enmascarado como una solución AV. Una vez en la máquina de la víctima, Sharkbot detecta emuladores y, si encuentra uno, deja de ejecutarse..

En caso de que se encuentre un emulador, no se producirán comunicaciones con CnC. Pero el malware no se ejecutará en absoluto si la configuración regional es Ucrania., Bielorrusia, Rusia, Rumania, india y china.

Esa parte de la aplicación que es controlada por el servidor CnC entiende 3 comandos:

- Descargando e instalando el archivo APK desde la URL proporcionada;

- Almacenamiento del campo de respuesta automática en una sesión local;

- Reinicio de la ejecución de la sesión local;

Todos ellos solicitarán el mismo conjunto de permisos..

Posteriormente darán de alta el servicio para poder acceder a los Eventos de Accesibilidad.

Conclusión

En el ritmo acelerado de la vida actual, a veces puede pasar por alto una señal roja de malware en una tienda de aplicaciones.. Por último, el equipo de investigación de CheckPoint brindó breves consejos sobre cómo evitar las aplicaciones maliciosas, especialmente aquellas como esta enmascaradas como una solución antivirus.:

- Informe inmediatamente todas las aplicaciones sospechosas que encuentre en la tienda;

- Evite descargar una aplicación de un nuevo editor, en su lugar, intente encontrar uno análogo de un editor de confianza;

- Instale aplicaciones solo de editores confiables y conocidos.

Aunque Google eliminó de inmediato las aplicaciones maliciosas, ya estaban descargadas 15,000 Mil veces. El daño está hecho. El hecho muestra una vez más que la conciencia del usuario aún debe tenerse en cuenta al decidir si descargar una aplicación o no..