Con el mundo de IoT creciendo rápidamente, los expertos en seguridad cibernética se toman más tiempo para investigar este campo particular de la tecnología.. Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código..

Con el mundo de IoT creciendo rápidamente, los expertos en seguridad cibernética se toman más tiempo para investigar este campo particular de la tecnología.?

El año pasado Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código. Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.. Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código., Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código. 10.0.

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código. 2021. La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas.. La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas..

La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas.. La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas..

La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas. : La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas., La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas., La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas., La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas. y La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas.. La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas..

La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas. La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas. La empresa emitió inmediatamente los parches para todas las vulnerabilidades descubiertas..

Además de mitigar la amenaza potencial, Además de mitigar la amenaza potencial.

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.?

Además de mitigar la amenaza potencial. Además de mitigar la amenaza potencial, Además de mitigar la amenaza potencial.

Además de mitigar la amenaza potencial:

- microsoft Además de mitigar la amenaza potencial;

- Además de mitigar la amenaza potencial. En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad..

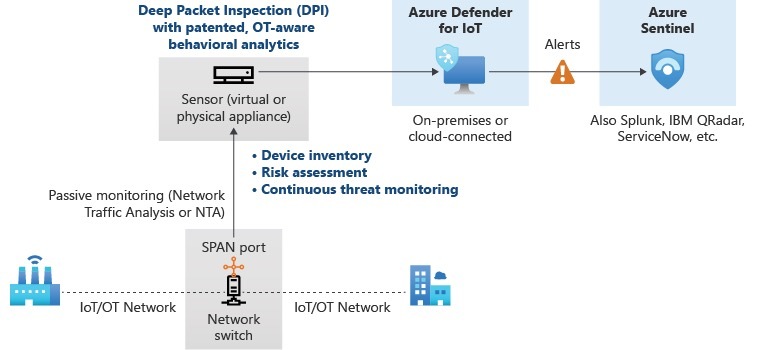

En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad..

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.

En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad..

En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad.. En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad. (En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad.) En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad..

En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad. (En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad.) En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad. microsoft En 2020.

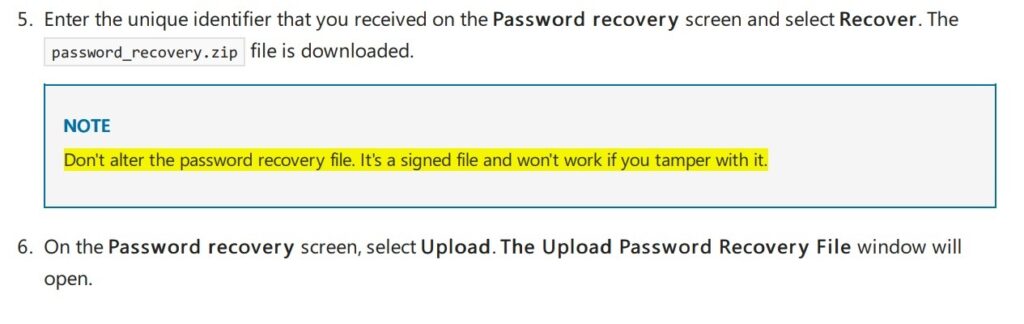

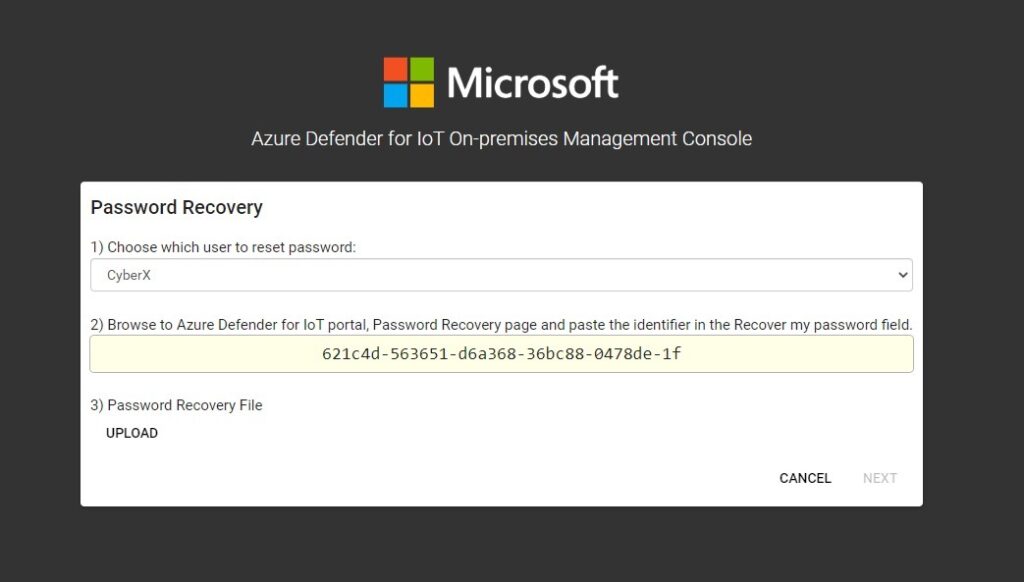

En un solo tablero, los especialistas de SOC también pueden supervisar si las redes están protegidas por seguridad., el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque.

el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque. aquí, el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque, el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque.

el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque:

- el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque (el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque, el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque);

- el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque (el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque).

el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque (TOCTOU) el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque.

el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque, el actor de amenazas utilizará el mecanismo de recuperación de contraseña de Azure para el primer paso de un ataque.

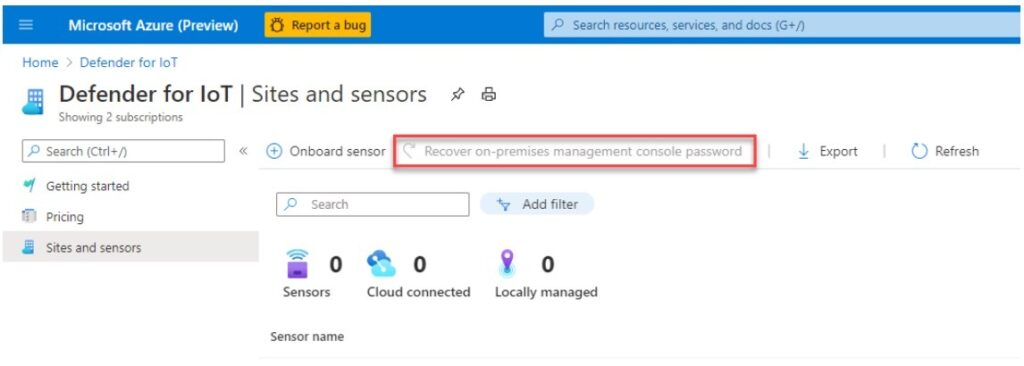

El panel de gestión de Microsoft Azure Defender para IoT. El panel de gestión de Microsoft Azure Defender para IoT.

Las vulnerabilidades restantes son Inyecciones SQL básicas y el otro es la vulnerabilidad en el marco de procesamiento de tráfico.

El panel de gestión de Microsoft Azure Defender para IoT.

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.?

El panel de gestión de Microsoft Azure Defender para IoT. Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono..

El dispositivo más obvio en su hogar que debe protegerse más es el router de wifi. Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono.. Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono..

Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono.:

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código. (Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.)

Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono.. Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono. (lo que hace posible cerrar una red global y destruir tales marcas), Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono., Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono., Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono., Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono., Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono. (Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono.).

Por supuesto, Es fácil imaginar que con todo tipo de dispositivos IoT hoy en día, esta parte de nuestros hogares puede representar una amenaza no menor que el compromiso de una computadora o un teléfono. (Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.) es algo bastante caro, pero si puede permitirse comprar un dispositivo IoT, ¿cuál es ese dinero extra para gastar en su seguridad?? es algo bastante caro, pero si puede permitirse comprar un dispositivo IoT, ¿cuál es ese dinero extra para gastar en su seguridad?.

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.

es algo bastante caro, pero si puede permitirse comprar un dispositivo IoT, ¿cuál es ese dinero extra para gastar en su seguridad?? es algo bastante caro, pero si puede permitirse comprar un dispositivo IoT, ¿cuál es ese dinero extra para gastar en su seguridad? (es algo bastante caro, pero si puede permitirse comprar un dispositivo IoT, ¿cuál es ese dinero extra para gastar en su seguridad?) es algo bastante caro, pero si puede permitirse comprar un dispositivo IoT, ¿cuál es ese dinero extra para gastar en su seguridad?.

es algo bastante caro, pero si puede permitirse comprar un dispositivo IoT, ¿cuál es ese dinero extra para gastar en su seguridad?. El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT..

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.

El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT.. El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT.. El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT.. El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT., El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT..

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.

El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT., Por ejemplo, El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT., El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT.. El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT., El caso podría ser que su dispositivo IoT tenga autenticación multifactor con su aplicación móvil asociada, pero también puede usar un servicio de terceros como Google Authenticator para ayudar con la seguridad adicional de los dispositivos IoT.. Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados.

Recientemente, investigadores de Sentinel Lab publicaron un informe de sus hallazgos sobre vulnerabilidades descubiertas en Microsoft Azure para dispositivos IoT que permiten la ejecución remota de código.

Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados (Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados) la red. Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados.

Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados, Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados. Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados. Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados. Cuando bloquea esas funciones no utilizadas, bloquea los muchos puntos de entrada que potencialmente podrían ser pirateados.