Investigación de puntos de control (Investigación de puntos de control) Investigación de puntos de control. Investigación de puntos de control, Investigación de puntos de control.

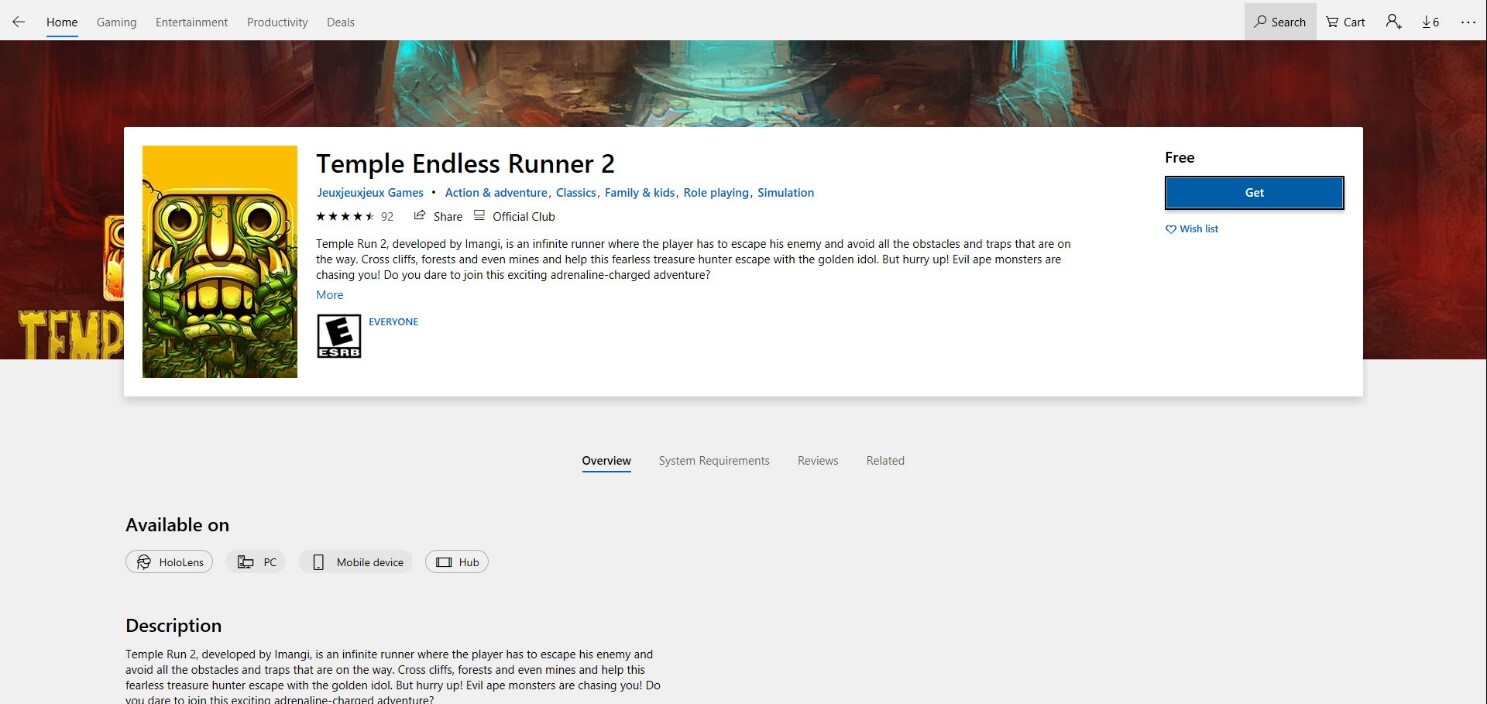

Investigación de puntos de control 5000 Investigación de puntos de control. Investigación de puntos de control, Investigación de puntos de control, Investigación de puntos de control “Me gusta” otras publicaciones. Los actores de amenazas utilizaron juegos tan populares como "Subway Surfer" y "Temple Run" para dispersar el malware..

Posteriormente, pueden usarlo como una puerta trasera para obtener el control total de la máquina de la víctima.. La mayoría de las víctimas atacadas por el Electron Bot eran de Suecia, islas Bermudas, España, bulgaria y rusia.

¿Qué es el malware Electron Bot??

CPR ya ha informado a microsoft el malware encontrado y todos los editores de juegos detectados que están detrás de la campaña. El nombre de los investigadores de malware de CPR basado en la C de la última campaña&CdominioElectron-Bot[.]s3[.]i-central-1[.]amazonaws.com. El malware que es un SEO modular se usó para el fraude de clics y la promoción en las redes sociales..

Los atacantes comenzaron su actividad maliciosa como una campaña de clics en anuncios a finales de 2018. En ese momento, el malware se escondía detrás de una aplicación llamada "Álbum de Google Photos" en el Tienda de Microsoft pretender ser el producto legítimo de Google LLC. A lo largo de los años, el malware recibió actualizaciones significativas, como nuevas funciones y técnicas.. En estos días, los actores de amenazas lo distribuyen principalmente a través del microsoft plataforma de tienda, cayendo desde docenas de aplicaciones infectadas ( que en la mayoría de los casos son juegos). Tampoco se olvidan de subirlo regularmente..

El malware utiliza el marco Electron que imita el comportamiento de navegación humano y evade las protecciones del sitio web.. Electron es un marco diseñado para crear aplicaciones de escritorio multiplataforma que usan scripts web.. Combina el tiempo de ejecución de Node.js y el motor de renderizado Chromium, lo que le permite tener las capacidades de un navegador controlado por scripts., por ejemplo JavaScript.

Capacidades del robot electrónico

Para evitar la detección, los actores de amenazas cargan el malware dinámicamente en tiempo de ejecución desde sus servidores.. Tales acciones les permiten cambiar el comportamiento de los bots y modificar la carga útil del malware en cualquier momento.. Los investigadores describieron las siguientes capacidades principales del Electron Bot:

- Promueve productos en línea generando ganancias con clics en anuncios o con el aumento de la calificación de la tienda para mayores ventas.;

- Promueve cuentas de redes sociales., por ejemplo SoundCloud y YouTube, dirigir el tráfico a contenido específico y aumentar las vistas y los clics en los anuncios para generar ganancias;

- También es un clicker de anuncios., un virus informático que se ejecutará en segundo plano y se conectará constantemente a sitios web remotos y, por lo tanto, generará clics para anuncios. Los actores de amenazas recibirán sus ganancias según la cantidad de veces que se hizo clic en el anuncio.;

- Envenenamiento de SEO, método malicioso donde los actores de amenazas que usan tácticas de optimización de motores de búsqueda crean sitios web maliciosos que aparecerán específicamente primero en los resultados de búsqueda. Los actores de amenazas también usan este método en términos de servicio para promover la clasificación de otros sitios web..

¿Cómo infecta Electron Bot a sus víctimas??

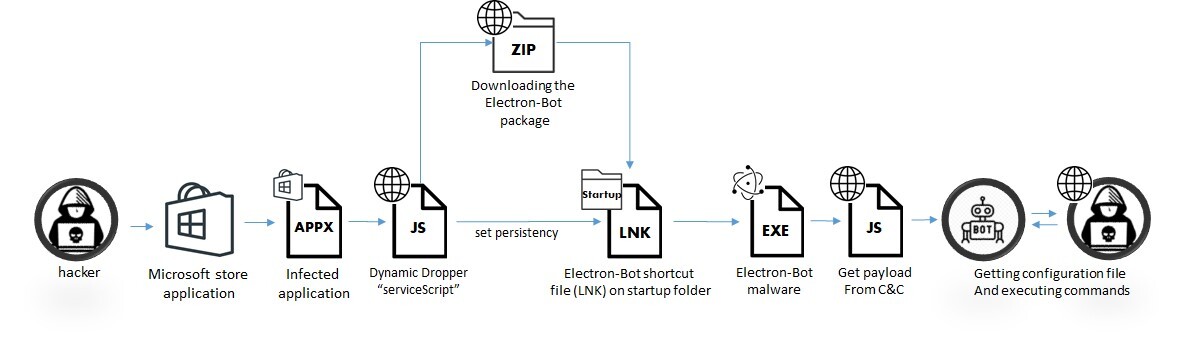

Los investigadores describen la cadena de infección del malware como habitual para este tipo. Comienza con la instalación de una aplicación infectada que el usuario descarga de Microsoft Store.

Cuando el usuario inicia el juego, un cuentagotas de JavaScript se carga dinámicamente en segundo plano desde el servidor de los atacantes. Después de eso, se ejecutan varias acciones y entre ellas se descarga e instala el malware y se gana persistencia en la carpeta de inicio..

Cuando se trata de malware en el próximo inicio del sistema, se inicia. El malware también establece conexión con el C&C y posteriormente recibe una carga dinámica de JavaScript con un conjunto de funciones de capacidad. Al final del proceso malicioso, configure el C&C envía el archivo de configuración que contiene los comandos para ejecutar.

Cómo evitar la infección por malware?

Los investigadores señalan que, por ahora, el malware no participa en actividades de alto riesgo en las máquinas infectadas, pero sería prudente saber cómo evitar la infección.. Electron Bot también puede servir para los actores de amenazas como cuentagotas para RAT o incluso ransomware. Además utiliza todos los recursos del ordenador, incluida la computación GPU.

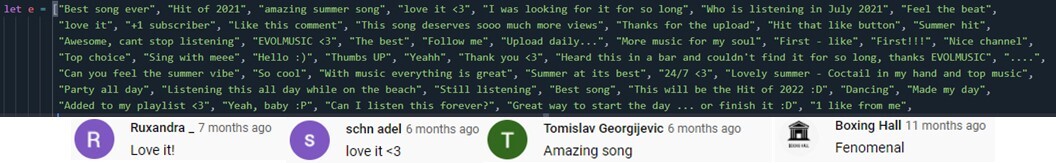

Es algo habitual que los usuarios crean en la seguridad de las aplicaciones con al menos un número de reseñas. Pero alguien que busca una aplicación en realidad podría pasar por alto la importancia. Repetiremos esto una vez más: no es suficiente que una aplicación se considere legítima y confiable solo porque tiene una cierta cantidad de reseñas.

Necesitas buscar diferencias en esas revisiones.. Básicamente, deben leerse como los escritos por personas reales.. Puede que no sea una tarea difícil de hacer para ver si un usuario se pone en el lugar de un usuario real..

Solo piense en su revisión hipotética de la aplicación con la que ha estado trabajando durante mucho tiempo.. Cualquier cosa que le venga a la mente podría ser el ejemplo de una reseña normal de una persona real..

Al final de su nuevo artículo de revisión de amenazas, los investigadores de CPR agregaron algunos consejos de seguridad sobre cómo evitar infectarse con este tipo de malware y otros similares.. Y serán los siguientes:

- Antes de decidir descargar una aplicación deseada, busque cuidadosamente los nombres de la misma.. ¿Lee lo mismo que sabe que el nombre original de esta aplicación es?

- Es mejor no descargar una aplicación con un número relativamente pequeño de reseñas. un algo 100 revisiones o menos para una aplicación como algún mensajero de alguna manera debería alertarlo;

- La regla general es que las revisiones deben ser consistentes, bueno y confiable.

Además de estos consejos, también puede verificar el editor de la aplicación y buscar información sobre ella en Internet.. Si es algo turbio, lo más probable es que obtenga el resultado esperado..