Una inteligencia de amenazas PRODAFT suiza (PTI) El equipo publicó recientemente un informe sobre sus hallazgos que se relacionan con una de las bandas de ciberdelincuentes más notorias del mundo.. El equipo logró acceder a la infraestructura de Conti y obtuvo las direcciones IP reales de sus servidores.. El informe ofrece información sobre cómo funciona la banda de ransomware Conti, cuántos objetivos ya han atacado y más.

Conti ransomware sufrió una fuga de datos

“Creemos firmemente que este informe servirá como un medio importante para comprender el funcionamiento interno de grupos de ransomware de alto perfil como Conti, especialmente con el propósito de crear estrategias de cooperación y remediación más eficientes por parte de todos los funcionarios públicos y privados autorizados,"Inteligencia de amenazas PRODAFT (PTI) El equipo escribió en su sitio con un archivo pdf de un informe adjunto.

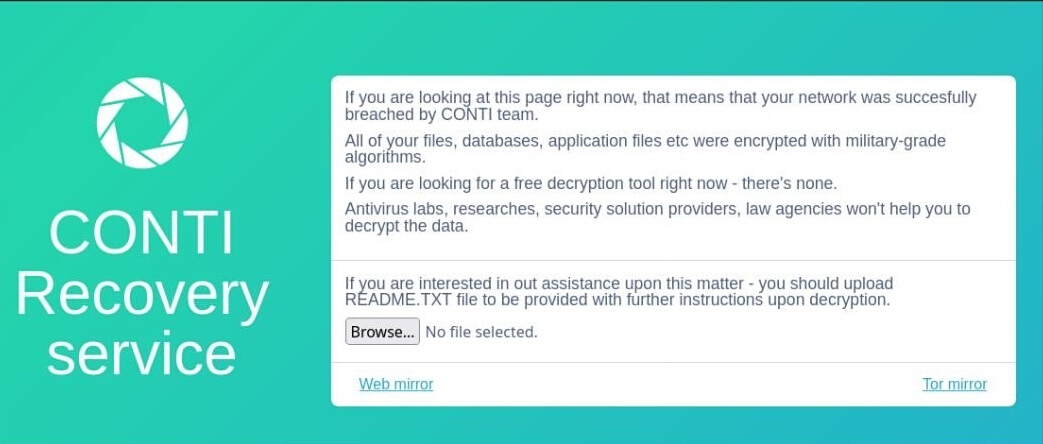

Conti es particularmente conocido por ser una banda criminal cibernética bastante despiadada que atacará indiscriminadamente a los hospitales., despachadores de policía y proveedores de servicios de emergencia. A menudo, no proporcionan una clave de descifrado a las víctimas incluso cuando se realiza el pago.. Este grupo de ransomware en particular suele aparecer en los titulares con sus objetivos de alto perfil y las grandes sumas que demandan posteriormente..

Cuentas ransomware ( a.k.a. Araña mago, Ryuk y Hermes) es un programa malicioso que impide que los usuarios accedan a sus datos a menos que las víctimas paguen un rescate. Conti escanea automáticamente las redes en busca de objetivos rentables, se expande a través de la red, y cifra todos los dispositivos y cuentas que puede detectar. A diferencia de variantes de ransomware similares, Conti ransomware funciona como ransomware-as-a-service (RAAS) modelo de negocio. Eso significa que hay desarrolladores de ransomware que venden o alquilan sus tecnologías de ransomware a afiliados.. Los afiliados, a su vez, utilizan esa tecnología para realizar ataques de ransomware.

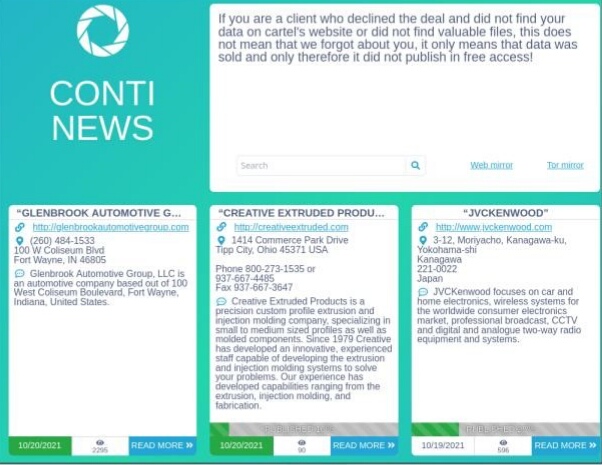

Primera vez que se detectó el grupo de ransomware Conti en octubre 2019. Desde entonces, la pandilla se actualizó a una variante de ransomware conocida como Conti v3.0. A medida que el grupo funciona como un modelo afiliado de RaaS, recluta activamente nuevos miembros.. En 05.08.2021 Parece que uno de esos afiliados filtró los datos del equipo de Conti.. Expuso los materiales de formación del grupo., guías, documentos internos y mucho más. Algo así ocurre en el modelo de negocio de afiliados.. Un usuario llamado m1Geelka hizo las acusaciones de que el grupo los maltrató en lo que respecta al dinero..

Una banda de delincuentes cibernéticos utiliza exploits de seguridad actualizados

Conti ransomware está en constante evolución en su patrón de ataque. Usan exploits de seguridad actualizados como FortiGate y PrintNightmare, que son exploits conocidos con parches oficiales ya disponibles. Muchos usuarios aún no han aplicado los parches y la pandilla manipula con éxito este hecho.. Como Conti opera como el modelo de servicio RaaS, le da a la pandilla una inmensa flexibilidad en términos de cómo llevar a cabo un ataque.. Las filiales de Conti aplican una amplia gama de métodos y entre ellos:

Entre esos, el phishing es, con mucho, el más común. Otro método común incluye el escaneo masivo de vulnerabilidades. Es entonces cuando los bots automatizados verifican las redes expuestas públicamente en busca de vulnerabilidades conocidas.. Los afiliados de Conti también utilizan tecnologías de malware como servicio de alta gama, como BazarLoader, Trickbot y Emotet con el fin de distribuir el ransomware Conti.

El informe finaliza con la descripción detallada del Panel de Gestión de Conti., estadísticas sobre la actividad del grupo y cómo la pandilla administra su flujo de dinero.