Con el mundo de IoT creciendo rápidamente, los expertos en seguridad cibernética se toman más tiempo para investigar este campo particular de la tecnología.. Con el mundo de IoT creciendo rápidamente, los expertos en seguridad cibernética se toman más tiempo para investigar este campo particular de la tecnología., Con el mundo de IoT creciendo rápidamente, los expertos en seguridad cibernética se toman más tiempo para investigar este campo particular de la tecnología., WhatsApp, Con el mundo de IoT creciendo rápidamente, los expertos en seguridad cibernética se toman más tiempo para investigar este campo particular de la tecnología..

¿Dónde se esconde el truco??

Especialistas en ciberseguridad confirman que la vulnerabilidad ha sido potencialmente explotada durante los últimos tres años y aún está presente en algunas de las aplicaciones mencionadas.

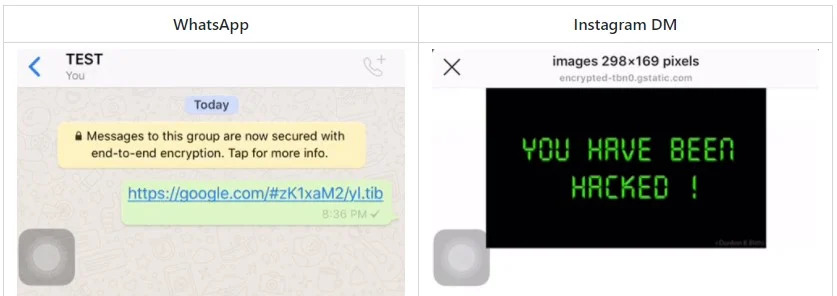

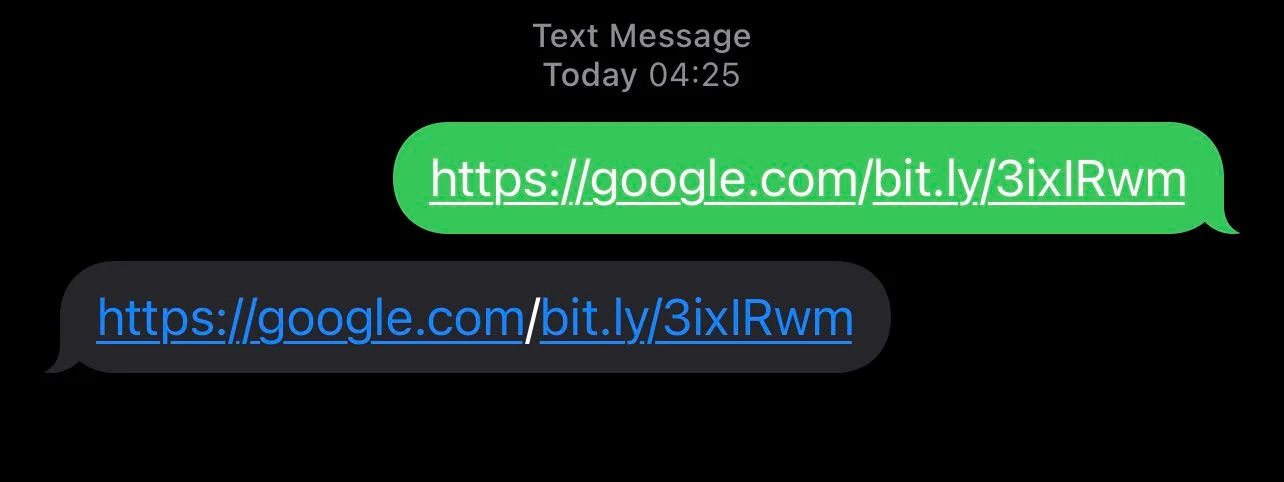

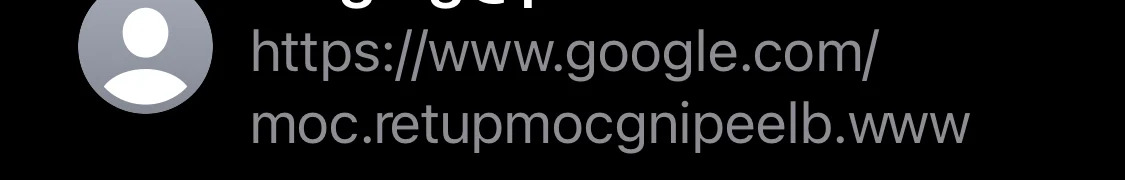

Como resultado de la interfaz de la aplicación que muestra incorrectamente las URL con RTLO inyectado (anulación de derecha a izquierda) Los caracteres de control Unicode hacen que el usuario sea vulnerable a posibles ataques de suplantación de URI.

Utilizado predominantemente para la visualización de mensajes en hebreo o árabe, la inyección de un carácter RTLO en una cadena hace que una aplicación de mensajería o un navegador lo muestre de derecha a izquierda, no como su orientación normal de izquierda a derecha..

la hazaña, una línea, abusa de la confianza de Android e iOS en los gTLD y su compatibilidad con la visualización de texto bidireccional. Entonces, el principio es tan simple como copiar y pegar, solo tiene que insertar un solo carácter de control 'u202E’ entre dos URL.

Después de haber inyectado el carácter de control RTLO, la URL se invertirá porque ahora el texto se trata como “De derecha a izquierda” idioma (Arábica, hebreo, etcétera)

Asi que, Por ejemplo, el actor de amenazas puede crear”'gepj.xyz” link pero con nuestro truco se vuelve inocente “zyx.jpeg”, Lo mismo “kpa.li” se convertiría “li.apk” haciéndose pasar por un archivo APK legítimo. En tal caso, un enlace puede dirigir al usuario a cualquier destino que pueda ser.

en el primer vistazo, dicha URL de phishing se verá como un subdominio legítimo de google.com. o apple.com.

Lo que dicen los investigadores sobre la vulnerabilidad?

La vulnerabilidad recibió sus CVE asignados en las siguientes versiones de aplicaciones de mensajería instantánea:

- CVE-2020-20096 – WhatsApp 2.19.80 o anterior para iOS y 2.19.222 o anterior en Android;

- CVE-2020-20095 – iMessage 14.3 o anterior para iOS;

- CVE-2020-20094 – Instagram 106.0 o anterior para iOS y 107.0.0.11 o anterior en Android;

- CVE-2020-20093 - Facebook Messenger 227.0 o anterior para iOS y 228.1.0.10.116 o anterior en Android.

Signal no tiene su CVE ID asignado porque la empresa fue informada no hace mucho tiempo.

“Desactivar vistas previas de enlaces en todo, especialmente aplicaciones de correo y todo lo relacionado con notificaciones. No visite sitios web extraños con ventanas emergentes. No haga clic en sorteos de premios aleatorios,” investigadores de Sick.Code asesorar a los usuarios de las aplicaciones mencionadas donde las correcciones aún no se han aplicado

Asi que, ¿Cómo sucedió esto que la comunidad de ciberseguridad había pasado por alto tal matiz de una vulnerabilidad?? La razón podría ser que debido a que es un matiz, se perdió en todas las vulnerabilidades más complejas y peligrosas que existen.. quién sabe?

en agosto 2019 un investigador llamado “zadewg” hizo el descubrimiento inicial de la vulnerabilidad. Más tarde, un investigador de seguridad independiente de Sick.Code llamó la atención sobre las vulnerabilidades cuando se publicaron en el Programa CVE en Twitter..

Investigador de Sick.Codes contactado “zadewg” para preguntar si hicieron público el repositorio o no. El investigador solo respondió con sorpresa que el CVE se haya lanzado solo ahora y no mostró ningún deseo de compartir más información sobre el método de explotación de vulnerabilidades..

Pero dos investigadores acordaron compartir PoC ( prueba de concepto) en GitHub. El PoC de una línea está disponible públicamente y cualquier persona, incluso con pocos conocimientos técnicos, puede intentar probarlo..

Para los interesados, hay un montón de otros basados en RTLO explotación técnicas que involucran conceptos técnicos aún más complejos.

Para los usuarios de las aplicaciones afectadas, los investigadores aconsejan ser excepcionalmente cautelosos al recibir mensajes que contienen URL, siempre haga clic en el lado izquierdo de cualquier URL recibida y esté atento a las próximas actualizaciones que deberían solucionar el problema.

Los especialistas en ciberseguridad asumen que este tipo de phishing un ataque posiblemente podría afectar a muchas otras aplicaciones de mensajería instantánea y correo electrónico, pero una vez más, solo se ha confirmado que las que se mencionan en el artículo tienen el problema.

También se informó que Telegram tenía este tipo de vulnerabilidad, pero sus desarrolladores fueron los primeros en abordar el problema..

Lo único interesante que queda por mencionar es cómo los desarrolladores abordarán exactamente el problema, ya que los caracteres RTLO Unicode tienen un uso legítimo porque cualquier solución puede interferir con su funcionalidad legítima..

Qué decir más sobre el tema del phishing?

Y aquí se presentará a su pequeña base de conocimientos sobre phishing. Todo el mundo sabe o tiene una comprensión general de lo que es el phishing.

Según wikipedia, suplantación de identidad es un tipo de ataque de ingeniería social en el que un atacante envía un mensaje engañoso fraudulento con la intención de engañar a una persona para que revele información sensible o confidencial al atacante. A veces también se hace para implementar software malicioso en la máquina de la víctima..

En el artículo del mismo sitio se lee que en 2020 el phishing fue el tipo más común de ciberataques con el doble de incidentes que cualquier otro tipo de ciberdelito.

El phishing se divide en tipos diferentes pero con el mismo propósito: phishing de voz, suplantación de identidad en las redes sociales, ballenero, Compromiso de correo electrónico comercial (BEC), microsoft 365 phishing y phishing selectivo.

Para explicar algunos de los tipos mencionados. La caza de ballenas significa atacantes’ intenciones de apuntar “gran pez”, por lo general, el director ejecutivo de alguna empresa para obtener a través de esta persona la información muy confidencial a la que este objetivo en particular generalmente tiene acceso.

Y el spear phishing significa que los atacantes se dirigen a personas específicas además de realizar la aleatorización de su ataque.. En este tipo de phishing, los ciberdelincuentes pueden crear mensajes de phishing que parezcan más confiables, ya que a menudo investigan un poco sobre sus futuras víctimas.. Según el instituto SANS, 95 el porcentaje de todos los ataques a las redes empresariales proviene de la suplantación de identidad (spear phishing).

Hablando de consejos sobre cómo evitar el phishing, aunque podría escribirse una larga lista con detalle o sin ellos, Personalmente creo que la mejor regla, como todo estafador o afín, sería siempre hacer caso al sentido común.

Piensa si ese correo electrónico realmente estaba destinado a ti o podrías recibir ese tipo de mensaje de tu banco como ejemplo.? Ser cauteloso, no vaya al instante después de recibir un mensaje con un primer clic.