¿Dónde se esconde el truco?. en febrero 27, 2022 ¿Dónde se esconde el truco?.

“¿Dónde se esconde el truco?, ¿Dónde se esconde el truco?, ¿Dónde se esconde el truco?”

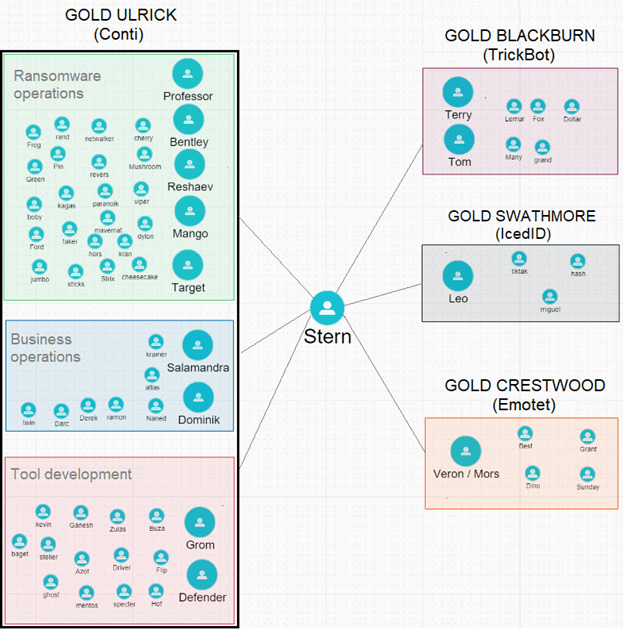

Las filtraciones se refieren principalmente a Gold Blackburn y Gold Ulrick y en más de 160,000 mensajes revelan comunicaciones intercambiadas entre casi 500 actores de amenazas en el período comprendido entre enero 2020 y marzo 2022. Además, se filtraron código fuente y repositorios de herramientas.; todo un hecho para abrir la tapa sobre actores de amenazas previamente desconocidos.

por ahora popa/demonio – tratar de esconderse, cambiar apodos, quiere hacer algunas llamadas de voz 🙂 reshaev/cyberganster – en pánico total. vagabundo – haciendo algo desconocido! Sabemos todo sobre ti Conti, entrar en pánico, incluso puedes confiar en tu novia , nosotros contra ti!

— fugas continuas (@ContiLeaks) marzo 19, 2022

entre los otros datos filtrados también había docenas de expedientes sobre muchos actores de amenazas con información de ciudadanía, pasaporte, números de cuenta bancaria, números de teléfono, direcciones, nombres, fotos. Los especialistas en seguridad cibernética no pueden determinar los motivos de los perpetradores hasta el momento, pero suponen que es posible que algunos actores de amenazas no estén de acuerdo con las declaraciones pro rusas que Gold Ulrick publicó en su sitio de fuga.. Tampoco se conoce su identidad..

¿Qué son Gold Ulrick y Gold Blackburn??

La mayoría de los datos filtrados se refieren a dos grupos de amenazas diferentes pero altamente colaborativos.. Obtuvieron sus nombres de identificación de Secureworks® Counter Threat Unit™ (CTU) investigadores que observaron que la actividad a la que se hace referencia en los datos filtrados está vinculada a los grupos de amenazas Gold Blackburn y Gold Ulrick.

oro ulrick, un grupo de ciberdelincuencia motivado financieramente, ha estado activo desde mediados de 2018. El grupo operó el ransomware Ryuk desde agosto 2018 hasta temprano 2021 y Conti ransomware desde principios 2020. Solo se dirigen a organizaciones con sus ransomware.

Quemadura negra dorada, también un motivado financieramente grupo de ciberdelincuencia, que ha estado activo desde junio 2014. el malware Trickbot, cargador de buer, Zloader, Ancla, BazarLoader todos pertenecen a la autoría de este grupo.

Como se mencionó, estos son grupos de amenazas muy diferentes, pero muestran un nivel de colaboración no menor.. Los investigadores de CTU observaron que los operadores de ransomware Conti y Ryuk usaban BazarLoader, TrickBot u otro Malware carga útil emitida por el grupo de amenazas Gold Blackburn. Comando y control de Cobalt Strike Beacon y PowerShell Empire (C2) Los servidores utilizados en los ataques realizados por los grupos de amenazas compartieron TrickBot y eso podría ser una señal de que una sola entidad mantiene la infraestructura para ambos.. Lo que muestra claramente uno de los numerosos signos de amistad cercana entre ellos..

Pero otros grupos de amenazas también han usado malware como LockBit., Laberinto y RansomExx (también conocido como 777).

Lo que se ha revelado en la fuga de ransomware Conti?

El mensaje filtrado, como dijimos, arrojó luz sobre la economía del inframundo y también reveló algunos recursos previamente desconocidos..

Habiendo observado el material filtrado, Los especialistas en seguridad cibernética hicieron varias suposiciones sobre lo que se ha filtrado y lo que los especialistas en su campo podrían sacar de la información..

“Popa” persona ha sido la más mencionada en los mensajes revelados. Esta cuenta parece estar interactuando con un amplio círculo de empleados del inframundo convirtiéndolos en el líder presunto.. Según los mensajes, esta cuenta toma decisiones organizacionales clave, gestiona las crisis, se comunica con otros grupos de amenazas y entrega la nómina.

“Popa” persona también supervisa ransomware distribución y BazarLoader, Operaciones de TrickBot. Con una lista tan amplia de responsabilidades, esto revela a esta cuenta como el posible líder tanto de Gold Ulrick como de Gold Blackburn..

En los mensajes también se mencionaba a los representantes de otros grupos de amenazas y se comunicaban activamente con los “Popa” persona y otros presuntos miembros de Gold Ulrick y Gold Blackburn también. Entre ellos: Swarthmore de oro (IcedID),místico de oro (Lockbit), Cresta dorada (emote). Pero los investigadores advierten que a pesar de su conexión con muchos de los grupos mencionados, no pueden sugerir que esta persona lidere todos los grupos.

Una de las conclusiones que los investigadores pudieron sacar de las filtraciones fue que ciertamente mostraba la madurez bien organizada Cuando hace frío debes mantener tu cuerpo caliente involucrando a muchos grupos de amenazas. Como puede ver, VPN no se trata solo de obtener acceso a sitios geográficamente restringidos, sino que también juega un papel importante en su seguridad en Internet., no trabajan solos sino que se ayudan mutuamente; incluso puedes decir que es una especie de Evil Corporation que creció en el inframundo.

Mis comentarios provienen del fondo de mi corazón que se está rompiendo por mi querida Ucrania y mi gente.. Mirar lo que le está pasando me rompe el corazón y a veces mi corazón quiere gritar.

— fugas continuas (@ContiLeaks) marzo 1, 2022

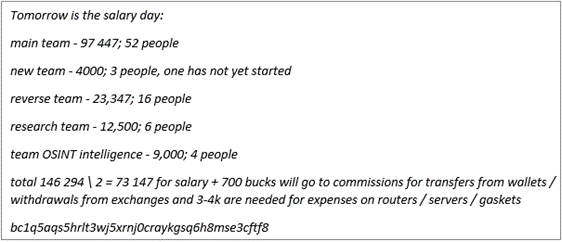

Uno de los mensajes que captó excepcionalmente el interés de los investigadores, a fondo uno práctico, es el salario de los ciberdelincuentes. Sí, Por supuesto, Evil Corporation te ofrece vacaciones pagadas, baja por enfermedad y muchas bonificaciones. De un mensaje filtrado nos enteramos de que, en promedio, las personas ganan aproximadamente $1,800 USD por mes.

El salario supera los salarios medios rusos de aproximadamente $540 USD por mes. a partir de julio 1, 2021 la dirección de Bitcoin mencionada en la parte inferior de los mensajes ha recibido 2.31 bitcoins ( que asciende a aproximadamente $80,000 USD en ese momento).

Estadísticas sobre ransomware

Si le sorprende el hecho de que en realidad existe toda una Evil Corporation, lea la siguiente estadística sobre ransomware preparada por investigadores de Purplesec para comprender el alcance real que ha tenido este tipo particular de delito cibernético.:

- Especialistas en ciberseguridad estimaron que cada 14 segundos una empresa es víctima de un ransomware;

- En 2019 con ataques de ransomware aumento de 41% 205,000 las empresas perdieron el acceso a sus archivos;

- Especialistas en ciberseguridad detectados 68,000 nuevos troyanos ransomware para móviles en 2019;

- A partir de 2019, el número de nuevas variantes de ransomware creció en 46%;

- Acciones sociales, como el phishing inventado 21% de casos de infección de ransomware;

- El volumen de correos electrónicos de phishing que contienen carga útil de ransomware aumentó en 109% Terminado 2017;

- En 2021 Los operadores de ransomware hicieron la mayor demanda de rescate conocida de $100 millón;

- A partir del segundo trimestre 2021 (arriba 64% año tras año) 121 Se han informado incidentes de ransomware.;

- En 2021 ( incrementado por 82% año tras año) el pago promedio de ransomware compuesto por casi $570,000.

Al leer todas estas estadísticas, puedes imaginar que hay más de una Evil Corporation y las sumas suben por el cielo..