Especialistas en ciberseguridad advierten a los usuarios sobre una nueva amenaza emergente: Borat RAT. Especialistas en ciberseguridad advierten a los usuarios sobre una nueva amenaza emergente: Borat RAT.

Especialistas en ciberseguridad advierten a los usuarios sobre una nueva amenaza emergente: Borat RAT (RATA) Especialistas en ciberseguridad advierten a los usuarios sobre una nueva amenaza emergente: Borat RAT.

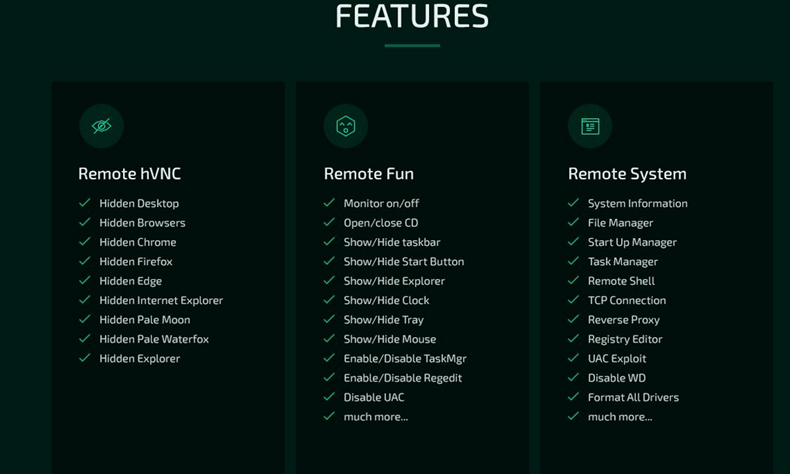

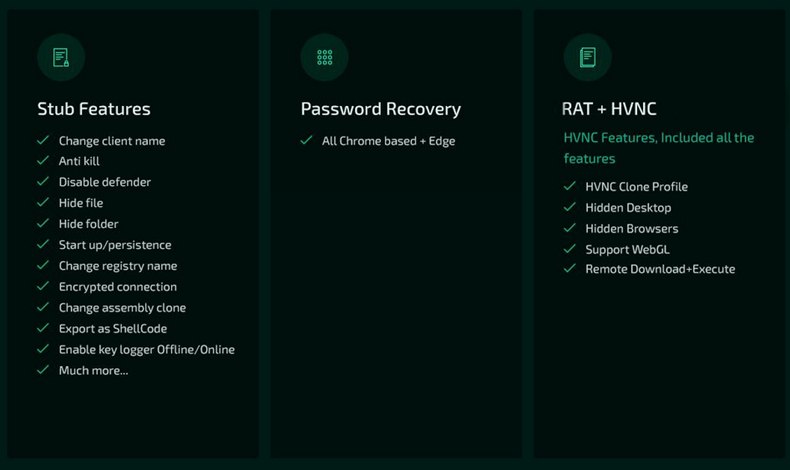

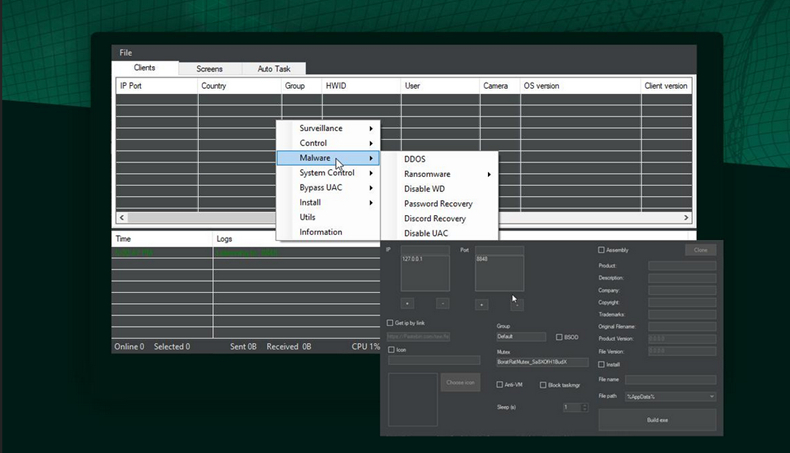

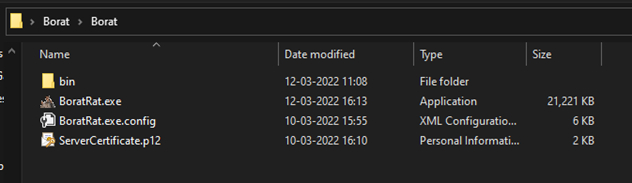

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS., ransomware.

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS. “Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.”. Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS. “Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.” Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS..

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado.,Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado..

Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., etc.. Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado..

Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado.?

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado.: Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Los actores de amenazas usan RAT o troyano de acceso remoto para obtener control remoto y acceso completo al sistema de un usuario, entre otras cosas, control del mouse y el teclado., Intercambiar botones de mouse, Intercambiar botones de mouse.

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Intercambiar botones de mouse.

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Intercambiar botones de mouse, Intercambiar botones de mouse,Intercambiar botones de mouse, Google Chrome, etc..

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Intercambiar botones de mouse.

[Intercambiar botones de mouse"Intercambiar botones de mouse" align ="aligncenter" width ="790"] Intercambiar botones de mouse

Intercambiar botones de mouseLo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Intercambiar botones de mouse, versión del sistema operativo, Intercambiar botones de mouse, etc..

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Intercambiar botones de mouse. Intercambiar botones de mouse.

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Intercambiar botones de mouse. Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima., Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima., Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima.. Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima., Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima., Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima..

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima..

DDoS

Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima..

ransomware

Otorga a los actores de la amenaza los derechos necesarios para controlar el teclado de la víctima.. Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima..

keylogger

Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima.. Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima..

especialistas’ recomendaciones

Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima.:

- Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima.;

- Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima.;

- Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima., Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima.;

- Por lo general, para el ransomware, también tiene la capacidad de crear una nota de rescate en la máquina de la víctima.;

- Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico;

- Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico, Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico.

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.?

Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico. Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico.

Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico,Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico, Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico, Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico, Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico Use contraseñas seguras y habilite la autenticación de múltiples factores siempre que sea posible y práctico.

En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto. “En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto.” En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto.. En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto. cibercriminales En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto.. En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto.. En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto., En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto..

Lo interesante de este malware es que proporciona no solo las funciones tradicionales de RAT, sino que también amplía aún más las capacidades del malware al incluir servicios DDOS.

En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto.. En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto., En el mismo correo electrónico, el investigador agrega que no ve una gran amenaza proveniente de esto.. Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca.. Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca. ransomware Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca..

Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca., Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca., Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca.. Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca..

Estas Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca. Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca.. Por lo tanto, Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca.. Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca. Sus capacidades de grabar audio y controlar la cámara web mientras realiza el comportamiento tradicional de robo de información pide que lo vigiles de cerca..