Recentemente, os pesquisadores da Check Point Research (Pesquisa de ponto de verificação) Recentemente, os pesquisadores da Check Point Research. Recentemente, os pesquisadores da Check Point Research, Recentemente, os pesquisadores da Check Point Research.

Recentemente, os pesquisadores da Check Point Research?

Sharkbot é um ladrão de Android que finge ser uma solução AV no Google Play. Este malware rouba informações bancárias e credenciais enquanto implementa geofencing e outras técnicas evasivas que o destacam. Um aspecto interessante que os especialistas em segurança cibernética apontam - um algoritmo de geração de domínio (DGA) — é uma coisa raramente usada entre malwares Android.

No dispositivo da vítima, o malware cria janelas que imitam formulários de entrada de credenciais benignos, atraindo as vítimas para inserir suas credenciais.

Os dados comprometidos são então enviados para um servidor malicioso. O Sharkbot usa seu recurso de geofencing para atingir apenas vítimas específicas, excluindo usuários da Ucrânia, Belarus, Romênia, Rússia, Índia e China. Além disso, não funcionará se executado em um sandbox.

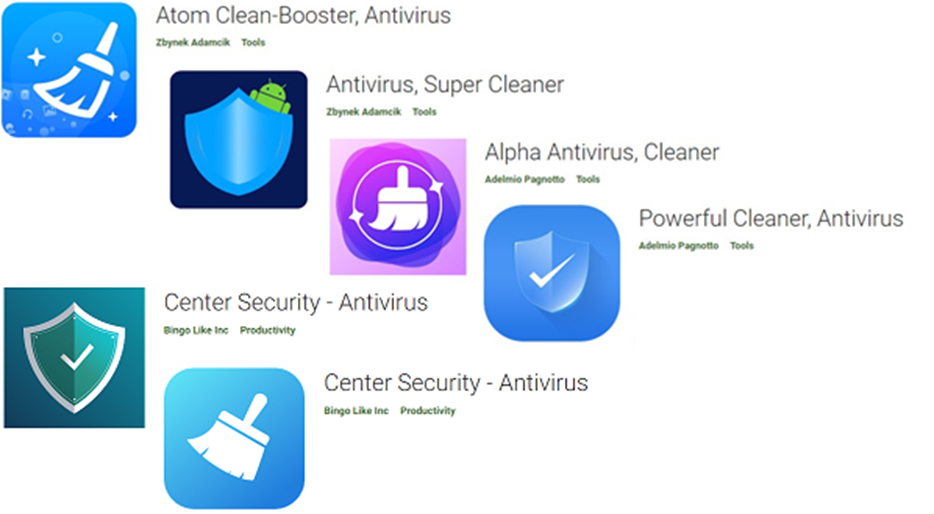

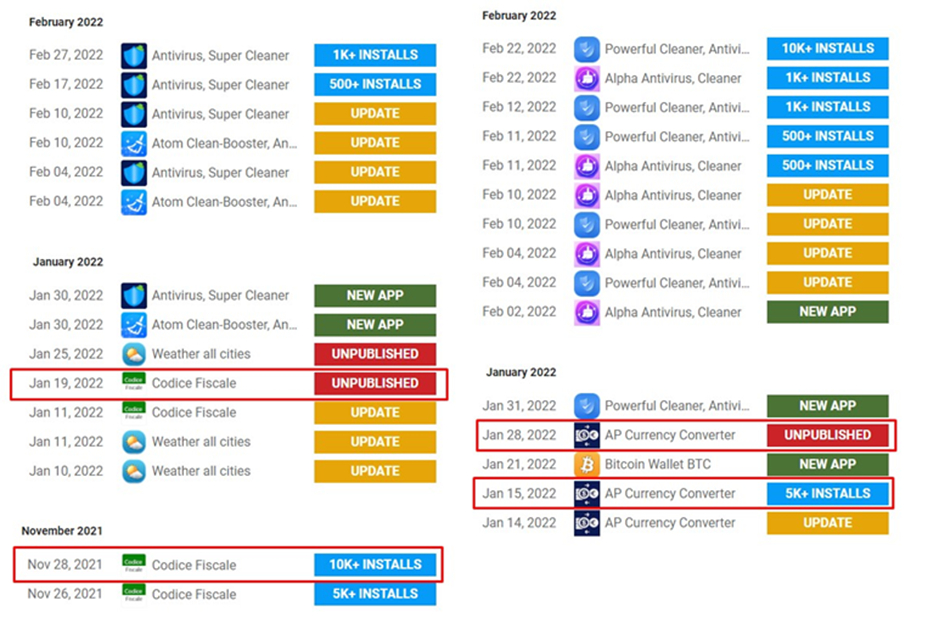

Na loja Google Play a pesquisa CheckPoint (Pesquisa de ponto de verificação) equipe no total detectou seis vários aplicativos que estavam espalhando malware. De acordo com as informações recebidas desses aplicativos no momento da descoberta já foram baixados e instalados aproximadamente 15 mil vezes.

Três contas de desenvolvedor acusadas de espalhar o malware: Bingo Like Inc, Adelmio Pagnotto e Zbynek Adamcik. Sob a rigorosa inspeção de especialistas em segurança cibernética, soube-se que duas das contas mencionadas já estavam ativas no outono de 2021.

Alguns dos aplicativos que supostamente pertenciam a essas contas foram removidos do Google Play, mas ainda existem em sites não oficiais. Especialistas em segurança cibernética explicam que isso pode significar que os desenvolvedores do Sharkbot tentam permanecer o mais despercebidos possível enquanto ainda conduzem atividade maliciosa.

Análise técnica do Sharkbot

comandos

Para falar sobre a principal funcionalidade do malware, o Sharkbot opera com os tradicionais kits de ferramentas de banqueiros e ladrões do Android. Especialistas em segurança cibernética encontrados 27 versões do bot.

No total, Sharkbot pode implementar 22 comandos. Com o uso de um servidor de Comando e Controle (CNC) no dispositivo comprometido, os agentes de ameaças podem executar vários tipos de ações maliciosas.

Esses comandos executados são os seguintes:

removerAplicativo

Na verdade, este não é um comando, mas um campo do comando updateConfig. Durante a execução deste comando, o servidor cria uma extensa lista de aplicativos que devem ser desinstalados do dispositivo da vítima. Atualmente a lista contém 680 nomes de aplicativos.

resposta automatica

O mesmo, este não é o comando real, mas um campo no comando updateConfig. Durante este comando o servidor envia uma mensagem imitando uma resposta em eventos push.

Deslizar

Este comando imita o deslize do usuário na tela de um dispositivo. Especialistas em segurança cibernética supõem que isso foi feito para permitir que os agentes de ameaças abram o aplicativo ou todo o dispositivo.

APP_STOP_VIEW

Aqui o CnC cria nomes de pacotes e então o Serviço de Acessibilidade não permite que os usuários acessem os aplicativos nomeados.

enviarEmpurrar

O comando mostra ao usuário uma mensagem push com texto designado.

iWantA11

Habilita o serviço de acessibilidade para Sharkbot.

cochilar

Desativa a otimização da bateria para o pacote do Sharkbot.

changeSmsAdmin

Coleta os nomes de aplicativos SMS padrão antigos e usados atualmente para o CnC malicioso.

coletar contatos

Coleta e envia contatos roubados para servidores maliciosos.

desinstalar aplicativo

Este comando desinstala o nomeado no aplicativo de pacote.

Enviar SMS

A ação verifica se a permissão para envio de SMSs foi concedida. Se a permissão for concedida, o malware pode ler e enviar SMSs.

Existem também alguns comandos menores responsáveis principalmente pelo trabalho interno do Sharkbot.

rede

Não há tanto Malware que pode funcionar sem comunicação com o servidor CNC. Banqueiros e ladrões são aqueles que precisam da comunicação com o servidor CnC. E aqui vem um fato interessante sobre esse malware em particular.

Quando os agentes de ameaças têm todos os seus servidores bloqueados, eles podem usar o algoritmo de geração de domínio, a coisa que quase nunca é usada no malware Android, mas o Sharkbot é uma exceção.

DGA é um algoritmo em que um cliente malicioso e um ator malicioso alteram o servidor CnC sem que ocorra qualquer comunicação. Com este algoritmo é mais difícil bloquear Malware servidores do operador.

A DGA será composta por duas partes: o algoritmo real, e as constantes que este algoritmo usa. As constantes são chamadas de sementes DGA.

Protocolo e um pacote de detonação

A troca no servidor CnC ocorre via HTTP com solicitação POST no caminho /. Tanto as solicitações quanto as respostas são criptografadas com RC4.

De tempos em tempos, no período de tempo claramente definido, o bot enviará um pacote de detonação para o servidor. Por padrão, o pacote será enviado a cada 30 segundos. O período de tempo pode ser alterado com o comando updateTimeKnock.

a infraestrutura

No momento da publicação de um relatório, a pesquisa do ponto de verificação (Pesquisa de ponto de verificação) equipe encontrada 8 Endereços IP que foram usados em momentos diferentes pelos operadores do Sharkbot.

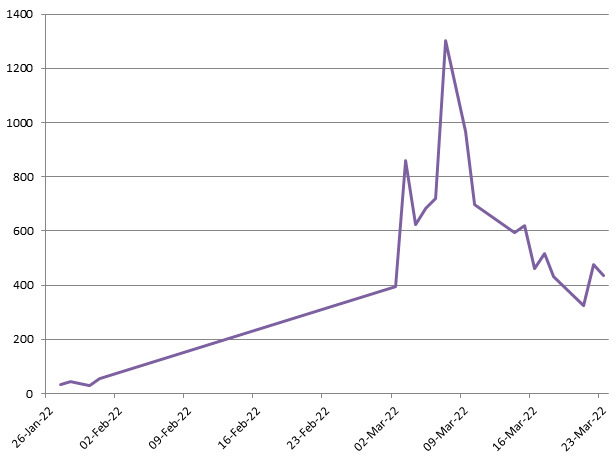

Os pesquisadores supõem que há realmente um servidor real e os outros são simplesmente retransmissores. O pico de atividade do operação maliciosa aumentou em março; especialistas em segurança cibernética conectaram o fato ao uso ativo do conta-gotas do Sharkbot no Google Play.

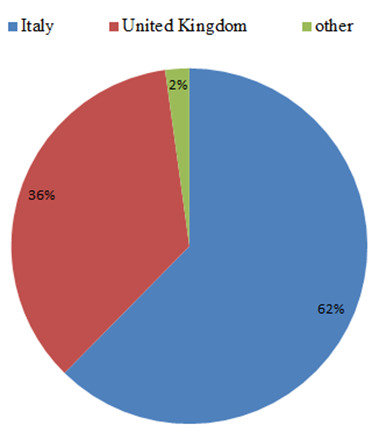

De acordo com as estatísticas baseadas na localização, os principais alvos estavam no Reino Unido e na Itália.

Conta-gotas

No inicio, o malware é baixado e instalado mascarado como uma solução AV. Uma vez na máquina da vítima, o Sharkbot detecta emuladores e, se for encontrado, ele para de funcionar.

Caso seja encontrado um emulador, nenhuma comunicação com o CNC acontecerá. Mas o malware não será executado se a localidade for a Ucrânia, Belarus, Rússia, Romênia, Índia e China.

Essa parte da aplicação que é controlada pelo servidor CnC entende 3 comandos:

- Baixando e instalando o arquivo APK do URL fornecido;

- Armazenando o campo autoReply em uma sessão local;

- Reiniciando a execução da sessão local;

Todos eles solicitarão o mesmo conjunto de permissões.

Posteriormente, eles registrarão o serviço para obter acesso aos Eventos de Acessibilidade.

Conclusão

No ritmo acelerado da vida de hoje, às vezes você pode perder um sinal vermelho de malware em uma loja de aplicativos. Por fim, a equipe de pesquisa da CheckPoint deu conselhos curtos sobre como evitar os aplicativos maliciosos, especialmente aqueles como este mascarados como uma solução AV:

- Denuncie imediatamente todos os aplicativos suspeitos que você encontrar na loja;

- Evite baixar um aplicativo de um novo editor, em vez disso, tente encontrar um análogo de um editor confiável;

- Instale aplicativos apenas de editores confiáveis e conhecidos.

Mesmo que o Google tenha removido imediatamente os aplicativos maliciosos, eles já foram baixados 15,000 mil vezes. O dano está feito. O fato mostra mais uma vez que a conscientização do usuário ainda deve ser levada em consideração na hora de decidir se deve ou não baixar um app.