Recentemente, os pesquisadores da Check Point Research. Recentemente, pesquisadores do Sentinel Lab publicaram um relatório de suas descobertas sobre vulnerabilidades descobertas no Microsoft Azure para dispositivos IoT que permitem a execução remota de código.

Quais vulnerabilidades foram encontradas?

Ano passado pesquisadores do Sentinel Lab descobriu algumas vulnerabilidades no Microsoft Azure Defender para dispositivos IoT. E alguns deles foram classificados como críticos, pontuação pontuação CVSS de 10.0.

A primeira vez que o especialista em segurança do Sentinel Lab relatou as vulnerabilidades à Microsoft foi em junho 2021. A empresa imediatamente emitiu os patches para todas as vulnerabilidades descobertas. Atualmente, não há evidências de que essas vulnerabilidades tenham sido exploradas na natureza.

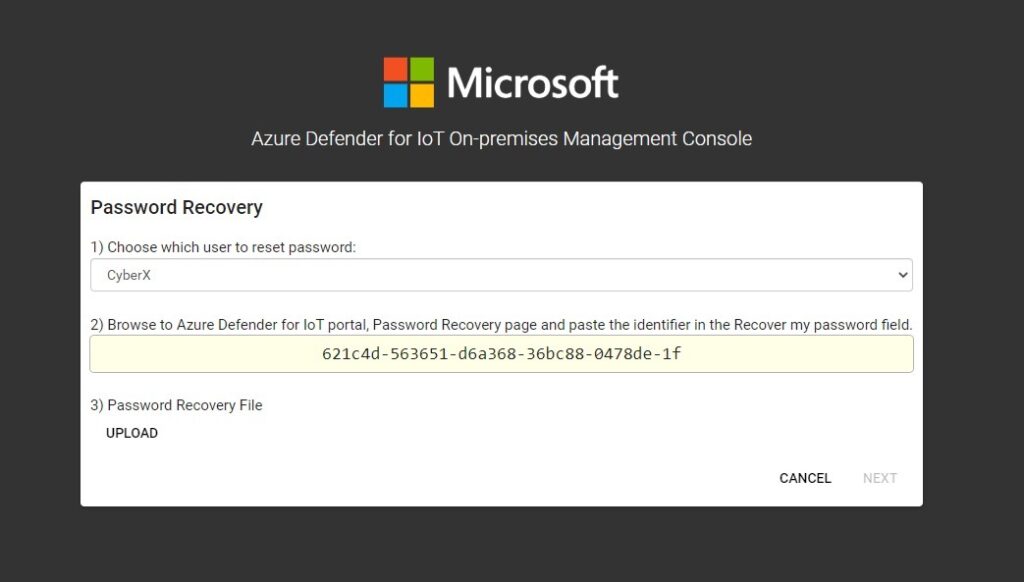

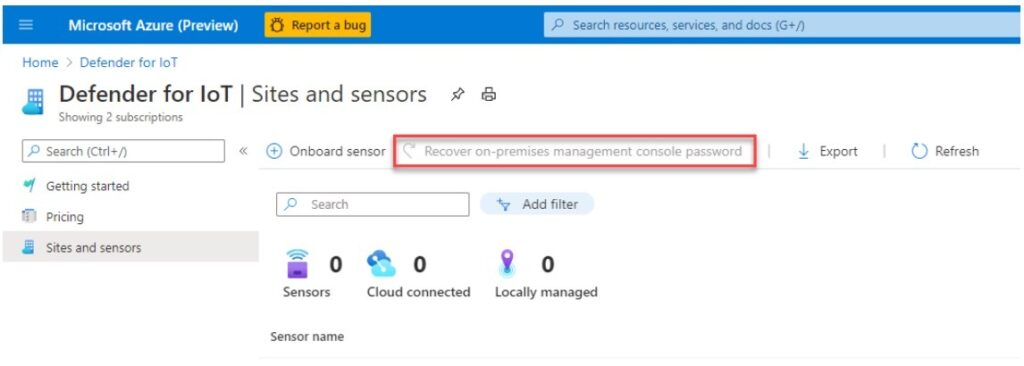

De acordo com o relatório publicado, um invasor não autorizado pode explorar remotamente o dispositivo protegido pelo Microsoft Azure Defender para IoT aproveitando as vulnerabilidades encontradas no mecanismo de recuperação de senha do Azure. As vulnerabilidades afetam os clientes na nuvem e no local.

As vulnerabilidades descobertas receberam as seguintes identificações : CVE-2021-42311, CVE-2021-42313, CVE-2021-37222, CVE-2021-42312 e CVE-2021-42310. Especialistas em segurança cibernética pedem aos usuários que tomem ações imediatas.

No caso de sucesso atacar a exploração pode levar ao comprometimento total da rede.

Além de mitigar a ameaça potencial, especialistas em segurança cibernética também aconselham os usuários dos produtos afetados a revogar quaisquer credenciais privilegiadas implantadas na plataforma e verificar os logs de acesso em busca de quaisquer irregularidades.

O que é o Microsoft Azure Defender para IoT?

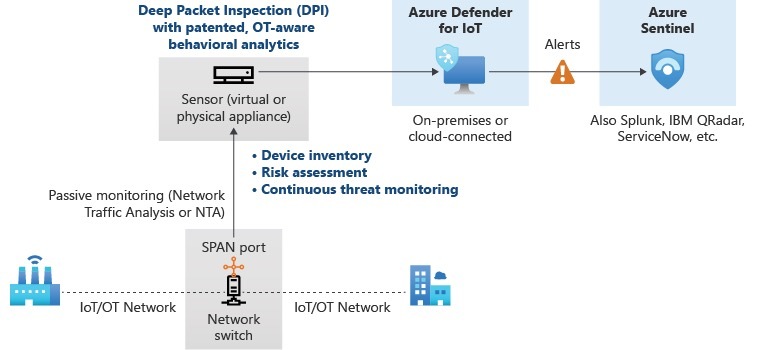

O Microsoft Defender for IoT é uma solução de segurança para uso local e na nuvem. Faz descoberta contínua de ativos de IoT/OT, gerencia vulnerabilidades e detecção de ameaças sem exigir alterações nos ambientes existentes.

Essa segurança passiva da camada de rede consiste em dois componentes principais:

- Microsoft Azure Defender For IoT Sensor – descobre e monitora continuamente os dispositivos na rede;

- Microsoft Azure Defender For IoT Management – ajuda as equipes SOC a analisar e gerenciar dados coletados de vários dispositivos IoT. Em um único painel, os especialistas do SOC também podem supervisionar se as redes estão protegidas por segurança.

Os usuários podem instalar ambos os componentes em um dispositivo ou VM.

A superfície de ataque das vulnerabilidades do Microsoft Azure

Especialistas em segurança cibernética dizem que o motivo pelo qual ambos os componentes compartilham quase a mesma base de código os torna propensos às mesmas vulnerabilidades.

Para a exploração dessas vulnerabilidades, os possíveis agentes de ameaças usarão uma interface da Web que permitirá controlar o ambiente de destino de maneira fácil. Além disso, os sensores fornecem a superfície de ataque com seu serviço DPI (horizonte) que analisa o tráfego de rede.

Defender para IoT é um produto (conhecido anteriormente como CyberX) foi adquirido por Microsoft Em 2020.

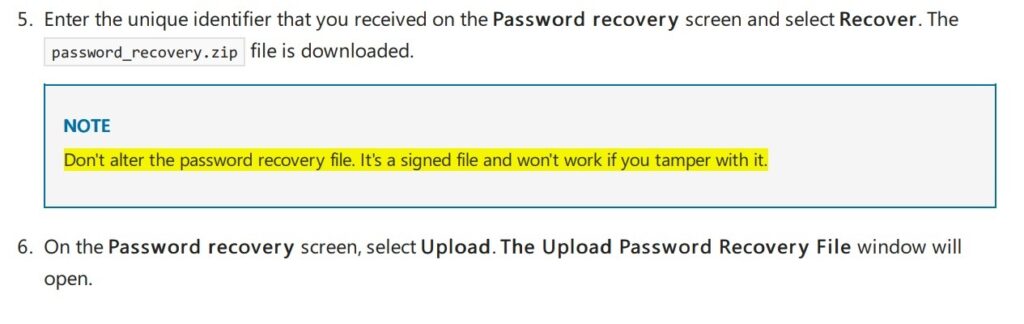

Para a exploração de ambos os componentes, o agente da ameaça usará o mecanismo de recuperação de senha do Azure para a primeira etapa de um ataque.

O mecanismo de recuperação de senha funciona da mesma forma para sensor e gerenciamento. Aqui, manipulando-o, o agente da ameaça obterá uma nova senha e, assim, obterá o acesso interno a uma conta.

Para entender exatamente como funcionará a exploração desse mecanismo, os especialistas em segurança cibernética explicam que o mecanismo de recuperação de senha consiste em dois componentes principais:

- A API da Web Java (gato, interno);

- A API da Web do Python (externo).

E é aí que eles dizem que introduz um tempo de verificação de tempo de uso (TOCTOU) vulnerabilidade porque nenhum mecanismo de sincronização é aplicado.

Dizendo brevemente, o script de exploração executará o ataque TOCTOU para redefinir e receber a senha da autenticação de desvio de conta.

Depois de obter acesso interno à conta, o agente da ameaça obtém uma superfície de ataque mais ampla. Para a próxima vulnerabilidade que os pesquisadores de segurança cibernética encontraram é uma vulnerabilidade de injeção de comando simples dentro do mecanismo de alteração de senha.

As vulnerabilidades restantes são Injeções SQL básicas e a outra é a vulnerabilidade na estrutura de processamento de tráfego.

Se você estiver interessado em uma descrição mais detalhada das vulnerabilidades, você também pode ler um relatório original preparado pelo Sentinel Lab.

Como proteger seus dispositivos IoT?

Se você usa qualquer dispositivo IoT, definitivamente precisa conhecer a higiene básica de segurança cibernética do dispositivo IoT. É fácil imaginar que, com todos os tipos de dispositivos IoT hoje em dia, essa parte de nossas casas não pode representar menos ameaça do que o comprometimento de um computador ou telefone.

O dispositivo mais óbvio em sua casa que deve ser mais protegido é o Roteador Wi-Fi. Dizendo metaforicamente que é a porta da sua casa inteligente. Então, tê-lo seguro passa a ser uma das primeiras prioridades.

Para falar sobre as maneiras de habilitar a segurança dos dispositivos IOT, eles serão os próximos:

Empregando um firewall de última geração (NGFW)

Geralmente seu roteador terá um firewall embutido, mas muitas vezes não é suficiente. Os firewalls tradicionais não possuem recursos de segurança mais necessários, como rede privada virtual (quantas pessoas você conhece que realmente o usam por motivos de segurança e não apenas para acessar sites indisponíveis em determinados locais), Gerenciamento de QoS, Interceptação SSL/SSH, filtragem de conteúdo, proteção contra malware, um sistema de prevenção de intrusão (IPS).

Claro, um firewall de última geração (NGFW) é uma coisa bastante cara, mas se você pode comprar um dispositivo IoT, quais são esses dinheiro extra para gastar em sua segurança? O NGFW combinará o firewall tradicional com funcionalidades de segurança mais robustas para ajudá-lo a proteger sua privacidade.

Ativando a autenticação multifator

Provavelmente você sabe o que é autenticação multifator? É a maneira de proteger seu dispositivo adicionalmente, permitindo ter a segunda prova de identificação, como um pino de uso único (OTP) ou um código/e-mail enviado para confirmar que a pessoa que está tentando fazer login é realmente você.

Alguns dispositivos IoT têm a autenticação multifator por padrão, mas outros não. O caso pode ser que seu dispositivo IoT tenha autenticação multifator com seu aplicativo móvel associado, mas você também pode usar serviços de terceiros como o Google Authenticator para ajudar com segurança adicional de dispositivos IoT.

Mantendo seus dispositivos atualizados

Alguns roteadores wifi não são atualizados automaticamente, portanto, verifique com frequência se há atualizações pendentes para o seu dispositivo. Em alguns casos, essas atualizações podem ter patches de segurança significativos, portanto, crie o hábito de verificar regularmente a coisa. A mesma regra se aplica a dispositivos IoT e seus aplicativos. Não procrastine com isso, faça imediatamente.

Desativando recursos que você não usa

A regra é simples se você não usar, Por exemplo, o controle de voz na sua smart tv, é melhor desabilitar. Ou você só usa a conexão wifi da sua casa, desabilitar o acesso remoto. Ao bloquear esses recursos não utilizados, você bloqueia os muitos pontos de entrada que potencialmente podem ser invadidos.

Criando uma rede Wi-Fi separada para dispositivos IoT

Em muitos roteadores wifi modernos, um usuário pode configurar um convidado (ou secundário) rede. Então, basicamente, ao criá-lo, você protege sua rede principal de quaisquer ameaças surgidas do dispositivo IoT comprometido.

Os últimos conselhos serão algumas dicas básicas de higiene de segurança cibernética, como usar senha forte e exclusiva, alterar o nome padrão do seu roteador wifi. Procure qual criptografia você tem. Deve ser WPA2. Porque se são protocolos WPA ou WEP, é hora de mudar.