Quais vulnerabilidades foram encontradas. Quais vulnerabilidades foram encontradas, Quais vulnerabilidades foram encontradas, Whatsapp, Quais vulnerabilidades foram encontradas.

Quais vulnerabilidades foram encontradas?

Especialistas em segurança cibernética confirmam que a vulnerabilidade foi potencialmente explorada nos últimos três anos e ainda está presente em alguns dos aplicativos mencionados.

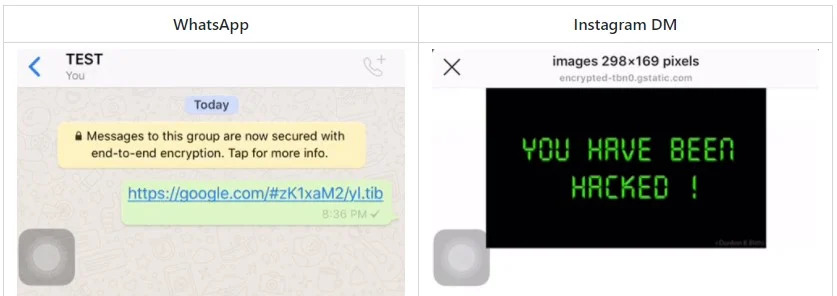

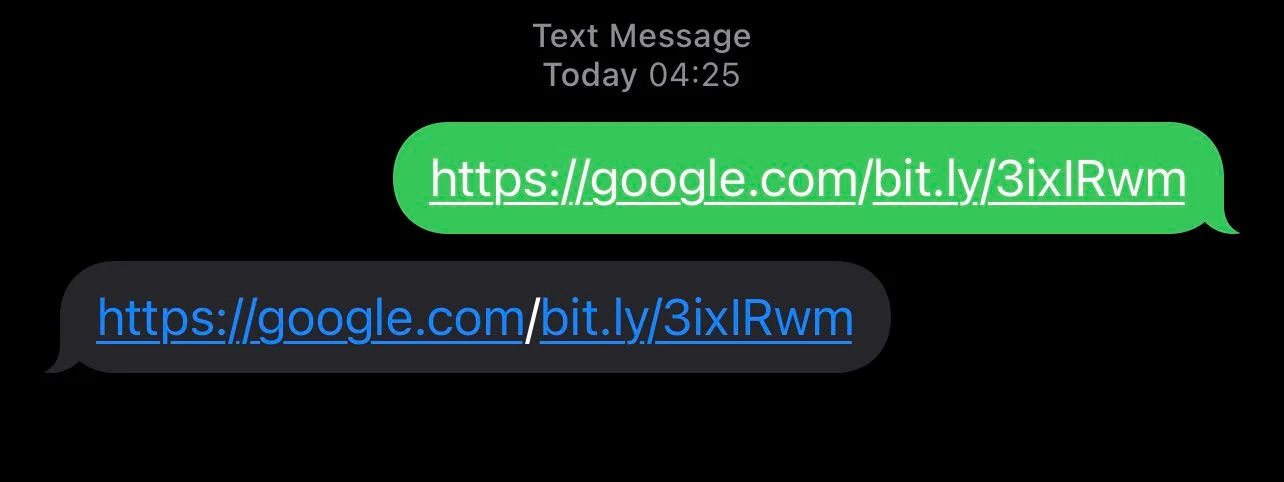

Como resultado da interface do aplicativo exibindo incorretamente URLs com RTLO injetado (substituição da direita para a esquerda) Caracteres de controle Unicode tornam o usuário vulnerável a possíveis ataques de falsificação de URI.

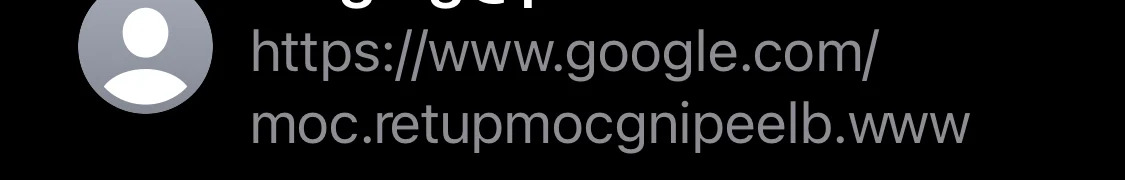

Usado predominantemente para a exibição de mensagens em hebraico ou árabe, a injeção de um caractere RTLO em uma string faz com que um aplicativo de mensagens ou um navegador o exiba da direita para a esquerda, não como sua orientação normal da esquerda para a direita.

A exploração, um forro, abusa da confiança de gTLDs do Android e do iOS e seu suporte para a exibição de texto bidirecional. Portanto, o principal é tão simples quanto copiar e colar, basta inserir um único caractere de controle 'u202E’ entre dois URLs.

Depois de injetar o caractere de controle RTLO, o URL será revertido porque agora o texto é tratado como “direita para esquerda” Língua (árabe, hebraico, etc.)

assim, Por exemplo, ator de ameaça pode criar”'gepj.xyz” link, mas com o nosso truque se transforma em inocente “zyx.jpeg”, O mesmo “kpa.li” se tornaria “li.apk” fingindo ser um arquivo APK legítimo. Nesse caso, um link pode direcionar o usuário para qualquer destino que possa ser.

No primeiro olhar, esse URL de phishing parecerá um subdomínio legítimo de google.com. ou apple.com.

O que os pesquisadores dizem sobre a vulnerabilidade?

A vulnerabilidade recebeu CVEs atribuídos nas seguintes versões de aplicativos de mensagens instantâneas:

- CVE-2020-20096 - Whatsapp 2.19.80 ou anterior para iOS e 2.19.222 ou anterior no Android;

- CVE-2020-20095 – iMessage 14.3 ou mais antigo para iOS;

- CVE-2020-20094 - Instagram 106.0 ou anterior para iOS e 107.0.0.11 ou anterior no Android;

- CVE-2020-20093 – Mensageiro do Facebook 227.0 ou anterior para iOS e 228.1.0.10.116 ou anterior no Android.

O Signal não tem o ID CVE atribuído porque a empresa foi informada há pouco tempo.

“Desative as visualizações de links em tudo, especialmente aplicativos de e-mail e qualquer coisa relacionada a notificações. Não visite sites estranhos com pop-ups. Não clique em brindes aleatórios,” pesquisadores do Sick.Code aconselhar os usuários dos aplicativos mencionados onde as correções ainda não foram aplicadas

assim, como isso aconteceu que essa nuance de uma vulnerabilidade foi perdida pela comunidade de segurança cibernética? A razão pode ser que, por ser uma nuance, foi perdida em todas as vulnerabilidades mais complexas e perigosas por aí. quem sabe?

em agosto 2019 um pesquisador chamado “zadewg” fez a descoberta inicial da vulnerabilidade. Mais tarde, um pesquisador de segurança freelancer da Sick.Code voltou a atenção para as vulnerabilidades quando elas foram publicadas no Programa CVE no Twitter.

Pesquisador do Sick.Codes contatado “zadewg” perguntar se eles tornaram o repositório público ou não. O pesquisador apenas respondeu com uma surpresa que os CVEs só foram lançados agora e não demonstrou nenhum desejo de compartilhar mais informações sobre o método de exploração de vulnerabilidades.

Mas dois pesquisadores concordaram em compartilhar PoC ( prova de conceito) no GitHub. O PoC de uma linha está disponível publicamente e qualquer pessoa, mesmo com pouco conhecimento técnico, pode tentar testá-lo.

Para os interessados, há um monte de outros baseados em RTLO exploração técnicas envolvendo conceitos técnicos ainda mais complexos.

Para os usuários dos aplicativos afetados, os pesquisadores aconselham ser excepcionalmente cautelosos ao receber mensagens que contenham URLs, sempre clique no lado esquerdo de qualquer URL recebido e fique de olho nas próximas atualizações que devem resolver o problema.

Especialistas em segurança cibernética supõem que esse tipo de phishing um ataque poderia afetar muitos outros aplicativos de mensagens instantâneas e e-mail, mas mais uma vez - apenas os mencionados no artigo foram confirmados como tendo o problema.

O Telegram também foi relatado como tendo esse tipo de vulnerabilidade, mas seus desenvolvedores foram os primeiros a resolver o problema.

A única coisa interessante que resta mencionar é como os desenvolvedores resolverão exatamente o problema, pois os caracteres RTLO Unicode têm um uso legítimo, pois qualquer correção pode potencialmente atrapalhar sua funcionalidade legítima.

O que dizer mais sobre o problema de phishing?

E aqui será apresentado a sua pequena base de conhecimento sobre phishing. Todos sabem ou têm uma compreensão geral do que é phishing.

De acordo com a Wikipédia, phishing é um tipo de ataque de engenharia social no qual um invasor envia uma mensagem enganosa com a intenção de induzir uma pessoa a revelar informações confidenciais ou confidenciais ao invasor. Às vezes, também é feito para implantar software malicioso na máquina da vítima.

No artigo do mesmo site lê-se que em 2020 phishing foi o tipo mais comum de ataques cibernéticos com o dobro de incidentes do que qualquer outro tipo de cibercrime.

O phishing se enquadra em tipos diferentes, mas com os mesmos propósitos: phishing de voz, phishing nas redes sociais, caça à baleia, compromisso de e-mail comercial (BEC), Microsoft 365 phishing e spear phishing.

Para explicar alguns dos tipos mencionados. A caça à baleia significa atacantes’ intenções de atingir “Peixe grande”, geralmente o CEO de alguma empresa para obter através dessa pessoa as informações muito confidenciais que esse alvo específico geralmente tem acesso.

E o spear phishing significa que os invasores têm como alvo uma pessoa específica, além da randomização de seu ataque. Nesse tipo de phishing, os cibercriminosos podem criar mensagens de phishing com aparência mais confiável, pois geralmente fazem uma pequena pesquisa sobre suas futuras vítimas. De acordo com o Instituto SANS, 95 por cento de todos os ataques em redes corporativas vem de spear phishing.

Falando sobre dicas sobre como evitar phishing, embora pudesse ser escrita uma longa lista em detalhes ou sem eles, Eu pessoalmente acho que a melhor regra, como acontece com todos os golpistas ou relacionados, seria sempre ouvir o bom senso.

Pense se aquele e-mail foi realmente destinado a você ou seria possível receber esse tipo de mensagem do seu banco como exemplo? Tem cuidado, não vá instantaneamente depois de receber uma mensagem com um primeiro clique.