Una vulnerabilidad recientemente fijado en Oracle WebLogic es explotada activamente por los ciberdelincuentes para su instalación en servidores vulnerables de mineros criptomoneda.

Tla suya es una vulnerabilidad deserialización (CVE-2019-2725) que permite a un atacante no autorizado para ejecutar comandos de forma remota.problema fue descubierto en abril de este año, cuando los estafadores ya habían mostrado interés en ella. Oráculo vulnerabilidad fijo a finales del mismo mes, sin embargo, De acuerdo a Trend Micro, en la actualidad se utiliza activamente en los ataques.

“Los informes surgieron en los foros SANS ISC InfoSec que la vulnerabilidad ya estaba siendo activamente explotada para instalar mineros criptomoneda. Logramos confirmar estos informes después de la retroalimentación de la arquitectura de seguridad de Trend Micro ™ Smart Protection Network ™ reveló una actividad criptomoneda-minera similar que implica la vulnerabilidad”, - Informe de especialistas de Trend Micro.

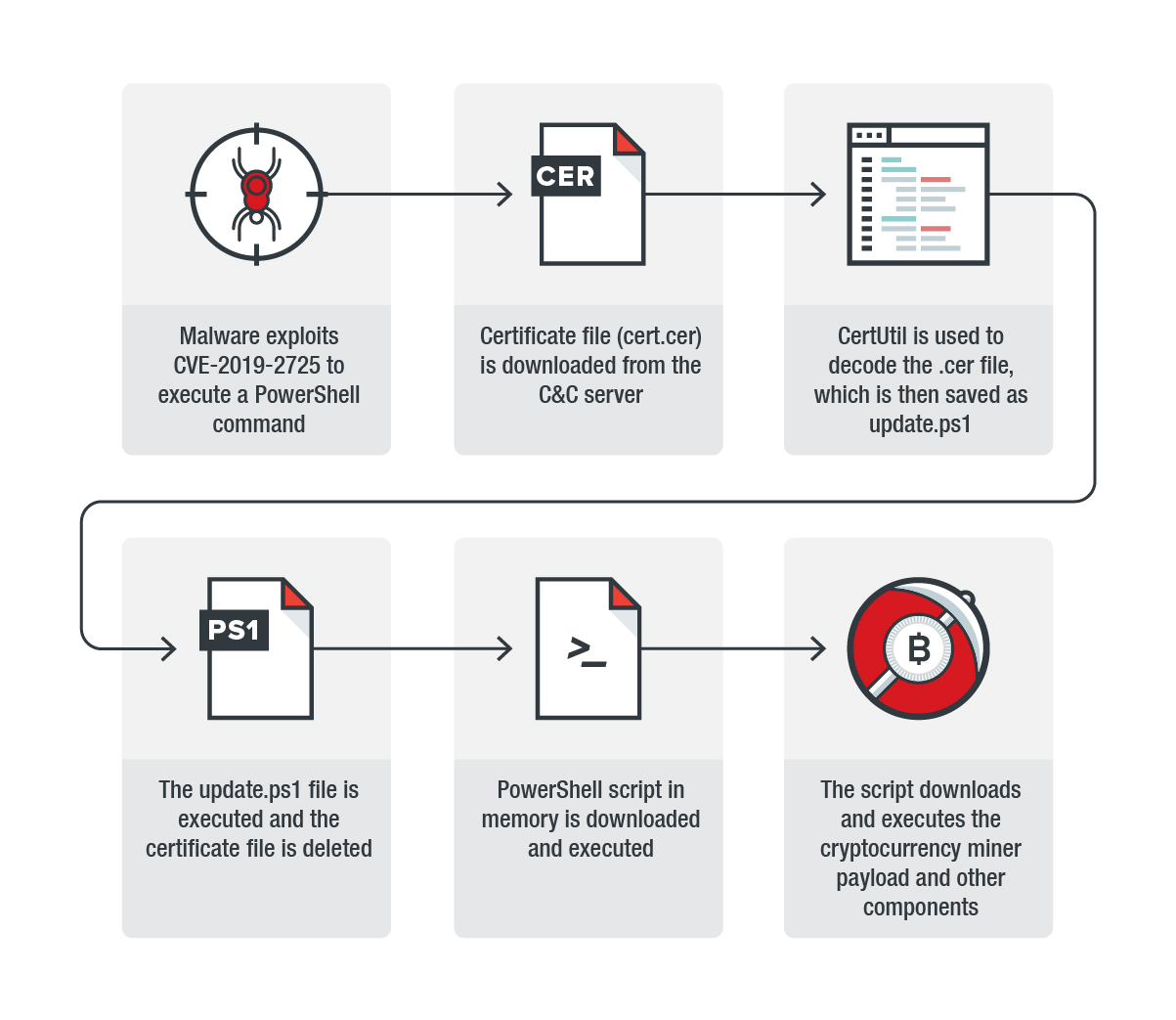

Según los investigadores, con la ayuda de la vulnerabilidad, atacantes instalan máquinas de minería criptomoneda en computadoras comprometidas. Para omitir la detección, que ocultan código malicioso en archivos de certificados digitales.

Una vez ejecutado en el sistema, software malicioso explota la vulnerabilidad para ejecutar comandos y una serie de tareas. primero, uso de PowerShell, archivo de certificado se carga desde C&servidor de C, y CertUtil, una herramienta legítima, se utiliza para descifrarlo. entonces, uso de PowerShell, este archivo se ejecuta en el sistema de destino y se eliminará el uso cmd.

El certificado se parece a un certificado regular en el La privacidad-Mail (PEM) formato, pero toma la forma de un sistema de PowerShell en lugar del formato X.509 TLS habitual. Antes de recibir un comando, el archivo debe ser descifrado dos veces, que es bastante inusual, porque el equipo utiliza explotar CertUtil sólo una vez.

La idea de utilizar archivos de certificados para ofuscar el código malicioso no es uno nuevo. sin embargo, No se detectaron previamente ataques reales utilizando este método, y si ocurrieron, son muy raros.

Vale la pena recordar que, Oracle ya ha publicado una actualización que corrige CVE-2019-2725. Así, es muy recomendable para las organizaciones que utilizan WebLogic Server para actualizar su software a la versión más reciente para prevenir cualquier ataque que se aprovechan de la vulnerabilidad de afectar a sus negocios.

Fuente: https://blog.trendmicro.com