Kürzlich die Forscher von Check Point Research (Checkpoint-Forschung) Das Team warnte die Benutzer vor der noch immer bestehenden Gefahr der Sharkbot-Malware, die dieses Jahr bei Google Play gefunden wurde. Obwohl die Funde sofort an Google gemeldet und entfernt wurden, Das Team sagt, dass es neue bösartige Sharkbot-Anwendungen gefunden hat.

Was ist Sharkbot-Malware?

Sharkbot ist ein Android-Stealer, der bei Google Play vorgibt, eine AV-Lösung zu sein. Diese Malware stiehlt Bankinformationen und Zugangsdaten und implementiert Geofencing und andere Umgehungstechniken, die sie wirklich hervorheben. Ein interessanter Aspekt, auf den Cybersicherheitsspezialisten hinweisen – ein Domain-Generierungsalgorithmus (DGA) – wird bei Android-Malware selten verwendet.

Auf dem Gerät des Opfers erstellt die Malware Fenster, die harmlose Eingabeformulare für Anmeldeinformationen nachahmen, Opfer dazu verleiten, ihre Anmeldeinformationen einzugeben.

Die kompromittierten Daten werden dann an einen bösartigen Server gesendet. Sharkbot verwendet seine Geofencing-Funktion, um nur bestimmte Opfer anzusprechen, mit Ausnahme von Benutzern aus der Ukraine, Weißrussland, Rumänien, Russland, Indien und China. Außerdem funktioniert es nicht, wenn es in einer Sandbox ausgeführt wird.

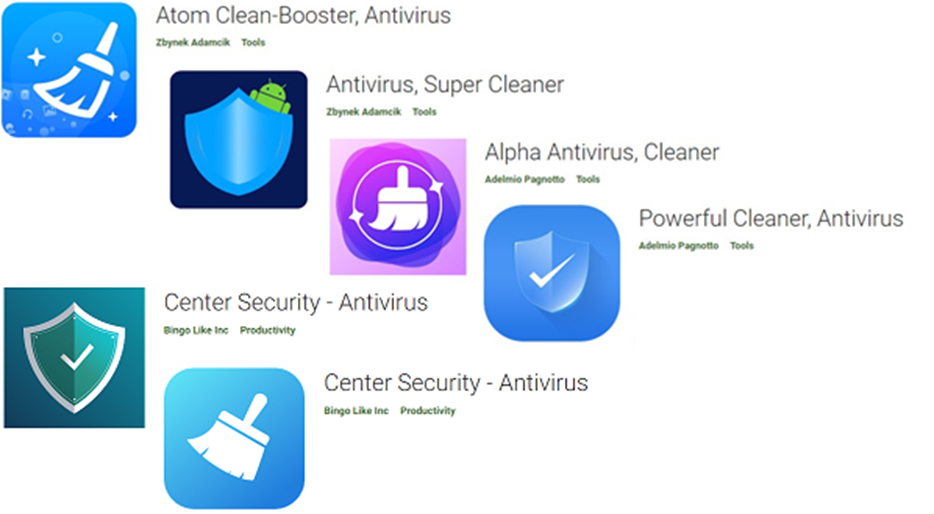

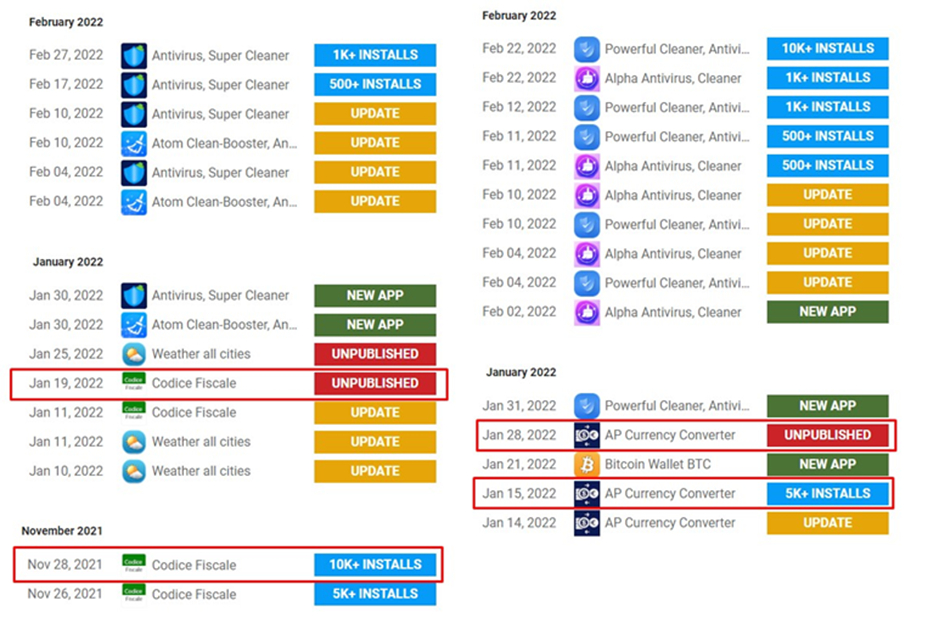

Im Google-Play-Store die CheckPoint-Forschung (Checkpoint-Forschung) Team entdeckte insgesamt sechs verschiedene Anwendungen, die Malware verbreiteten. Nach den erhaltenen Informationen waren diese Anwendungen zum Zeitpunkt der Entdeckung bereits heruntergeladen und ungefähr installiert 15 tausendmal.

Drei Entwicklerkonten, denen vorgeworfen wird, die Malware verbreitet zu haben: Bingo Like Inc, Adelmio Pagnotto und Zbynek Adamcik. Unter genauer Betrachtung durch Cybersecurity-Spezialisten wurde bekannt, dass zwei der genannten Accounts bereits im Herbst aktiv waren 2021.

Einige der Apps, die vermutlich zu diesen Konten gehörten, wurden aus Google Play entfernt, existieren aber immer noch auf inoffiziellen Websites. Cybersicherheitsspezialisten erklären, dass dies bedeuten könnte, dass die Entwickler von Sharkbot versuchen, so unbemerkt wie möglich zu bleiben, während sie dennoch operieren böswillige Aktivität.

Technische Analyse von Sharkbot

Befehle

Um über die Hauptfunktionalität von Malware zu sprechen: Sharkbot arbeitet mit traditionellen Android-Toolkits für Banker und Diebe. Cybersecurity-Spezialisten gefunden 27 Versionen des Bots.

Insgesamt, Sharkbot implementieren kann 22 Befehle. Mit der Verwendung eines Command-and-Control-Servers (CNC) auf dem kompromittierten Gerät, Bedrohungsakteure können verschiedene Arten von böswilligen Aktionen ausführen.

Diese ausgeführten Befehle sind die folgenden:

App entfernen

Eigentlich ist dies kein Befehl, sondern ein Feld des updateConfig-Befehls. Während der Ausführung dieses Befehls erstellt der Server eine umfangreiche Liste von Apps, die vom Gerät des Opfers deinstalliert werden sollten. Derzeit hält die Liste 680 Anwendungsnamen.

automatische Antwort

Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist, Dies ist nicht der eigentliche Befehl, sondern ein Feld im Befehl updateConfig. Während dieses Befehls sendet der Server eine Nachricht, die eine Antwort auf Push-Ereignisse imitiert.

Wischen

Dieser Befehl imitiert das Wischen des Benutzers auf dem Bildschirm eines Geräts. Cybersicherheitsspezialisten gehen davon aus, dass dies getan wurde, um Angreifern das Öffnen der Anwendung oder des gesamten Geräts zu ermöglichen.

APP_STOP_VIEW

Hier erstellt der CnC Paketnamen und der Accessibility Service erlaubt Benutzern dann nicht, auf die benannten Apps zuzugreifen.

sendenPush

Der Befehl zeigt einem Benutzer eine Push-Nachricht mit einem bestimmten Text.

iWantA11

Aktiviert den Accessibility Service für Sharkbot.

getDoze

Deaktiviert die Batterieoptimierung für das Paket von Sharkbot.

changeSmsAdmin

Sammelt die Namen alter und derzeit verwendeter Standard-SMS-Anwendungen für das böswillige CnC.

sammelnKontakte

Sammelt und sendet gestohlene Kontakte an bösartige Server.

App deinstallieren

Dieser Befehl deinstalliert die im Paket genannte App.

smsSend

Die Aktion prüft, ob die Berechtigung zum Versenden von SMS erteilt wurde. Wenn die Berechtigung erteilt wird, kann die Malware dann SMS lesen und versenden.

Es gibt auch einige kleinere Befehle, die hauptsächlich für die innere Arbeit des Sharkbot verantwortlich sind.

Netzwerk

Es gibt nicht so viel Malware das kann ohne CnC-Server-Kommunikation funktionieren. Banker und Diebe sind diejenigen, die die Kommunikation mit dem CnC-Server benötigen. Und hier kommt eine interessante Tatsache über diese spezielle Malware.

Wenn Angreifer alle ihre Server blockiert haben, können sie den Domänengenerierungsalgorithmus verwenden, das Ding, das fast nie in Android-Malware verwendet wird, aber Sharkbot ist eine Ausnahme.

DGA ist ein Algorithmus, bei dem ein böswilliger Client und ein böswilliger Akteur den CnC-Server ändern, ohne dass eine Kommunikation stattfindet. Mit diesem Algorithmus ist es schwieriger zu blockieren Malware Server des Betreibers.

DGA wird aus zwei Teilen bestehen: der eigentliche Algorithmus, und die Konstanten, die dieser Algorithmus verwendet. Die Konstanten werden als DGA-Seeds bezeichnet.

Protokoll und ein Klopfpaket

Der Austausch im CnC-Server erfolgt über HTTP mit POST-Request on Path /. Sowohl Anfragen als auch Antworten werden mit RC4 verschlüsselt.

Von Zeit zu Zeit sendet der Bot im klar festgelegten Zeitraum ein Knock-Paket an den Server. Standardmäßig, Das Paket wird alle gesendet 30 Sekunden. Der Zeitraum kann mit dem Befehl updateTimeKnock geändert werden.

Infrastruktur

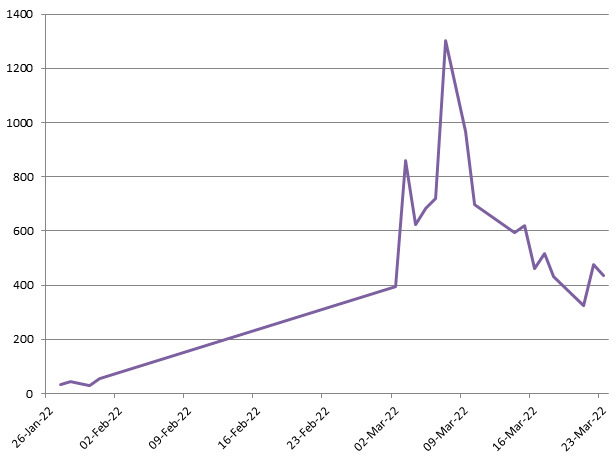

Zum Zeitpunkt der Veröffentlichung eines Berichts, die Checkpoint-Forschung (Checkpoint-Forschung) Mannschaft gefunden 8 IP-Adressen, die zu unterschiedlichen Zeiten von Sharkbot-Betreibern verwendet wurden.

Forscher gehen davon aus, dass es tatsächlich einen echten Server gibt und die anderen nur Relais sind. Die Spitzenaktivität der böswillige Operation März erhöht; Cybersicherheitsspezialisten brachten die Tatsache mit der aktiven Nutzung des Droppers von Sharkbot bei Google Play in Verbindung.

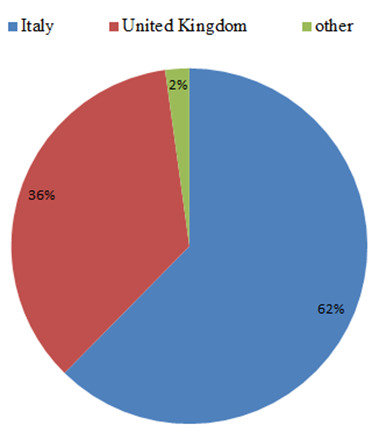

Laut den ortsbezogenen Statistiken lagen die Hauptziele im Vereinigten Königreich und in Italien.

Tropfer

Am Anfang, Die Malware wird als AV-Lösung getarnt heruntergeladen und installiert. Sobald der Sharkbot auf dem Computer des Opfers ist, erkennt er Emulatoren und wenn einer gefunden wird, hört er auf zu laufen.

Falls ein Emulator gefunden wird, Es findet keine Kommunikation mit CnC statt. Aber die Malware wird überhaupt nicht ausgeführt, wenn das Gebietsschema die Ukraine ist, Weißrussland, Russland, Rumänien, Indien und China.

Der Teil der Anwendung, der vom CnC-Server gesteuert wird, versteht 3 Befehle:

- Herunterladen und Installieren der APK-Datei von der bereitgestellten URL;

- Speichern des autoReply-Felds in einer lokalen Sitzung;

- Neustart der Ausführung der lokalen Sitzung;

Alle von ihnen werden die gleichen Berechtigungen anfordern.

Anschließend registrieren sie den Dienst, um Zugang zu Accessibility Events zu erhalten.

Fazit

In der Schnelllebigkeit des heutigen Lebens übersehen Sie manchmal ein rotes Zeichen für Malware in einem App Store. Zuletzt gab das CheckPoint-Forschungsteam kurze Ratschläge, wie man bösartige Apps vermeiden kann, insbesondere solche wie diese, die sich als AV-Lösung tarnen:

- Melden Sie sofort alle verdächtigen Apps, auf die Sie im Store stoßen;

- Vermeiden Sie es, eine Anwendung von einem neuen Herausgeber herunterzuladen, Versuchen Sie stattdessen, ein analoges von einem vertrauenswürdigen Herausgeber zu finden;

- Installieren Sie Anwendungen nur von vertrauenswürdigen und bekannten Herausgebern.

Obwohl Google die schädlichen Anwendungen sofort entfernte, wurden sie bereits heruntergeladen 15,000 tausendmal. Der Schaden ist angerichtet. Die Tatsache zeigt einmal mehr, dass das Benutzerbewusstsein bei der Entscheidung, ob eine App heruntergeladen wird oder nicht, immer noch berücksichtigt werden sollte.