Das Interessante an dieser Malware ist, dass sie nicht nur die traditionellen RAT-Funktionen bietet, sondern auch. Kürzlich veröffentlichten Forscher von Sentinel Lab einen Bericht über ihre Ergebnisse zu entdeckten Schwachstellen in Microsoft Azure für IoT-Geräte, die eine Remotecodeausführung ermöglichen.

Das Interessante an dieser Malware ist, dass sie nicht nur die traditionellen RAT-Funktionen bietet, sondern auch?

Vergangenes Jahr Forscher von Sentinel Lab entdeckte einige Sicherheitslücken in Microsoft Azures Defender für IoT-Geräte. Und einige von ihnen wurden als kritisch bewertet, Scoring CVSS-Score von 10.0.

Erstmals hatte der Sicherheitsspezialist von Sentinel Lab die Schwachstellen im Juni an Microsoft gemeldet 2021. Das Unternehmen hat sofort die Patches für alle entdeckten Schwachstellen herausgegeben. Derzeit gibt es keine Hinweise darauf, dass diese Schwachstellen in freier Wildbahn ausgenutzt wurden.

Laut dem veröffentlichten Bericht kann ein unbefugter Angreifer das durch Microsoft Azure Defender for IoT geschützte Gerät aus der Ferne ausnutzen, indem er die Schwachstellen ausnutzt, die im Kennwortwiederherstellungsmechanismus von Azure gefunden wurden. Die Schwachstellen betreffen sowohl Cloud- als auch On-Premises-Kunden.

Die entdeckten Schwachstellen erhielten die folgenden Kennzeichnungen : CVE-2021-42311, CVE-2021-42313, CVE-2021-37222, CVE-2021-42312 und CVE-2021-42310. Cybersicherheitsspezialisten fordern Benutzer auf, sofortige Maßnahmen zu ergreifen.

Im Erfolgsfall die Ausbeutung angreifen kann zu einer vollständigen Kompromittierung des Netzwerks führen.

Zusätzlich zur Minderung der potenziellen Bedrohung, Cybersicherheitsspezialisten raten den Benutzern der betroffenen Produkte außerdem, alle auf der Plattform bereitgestellten privilegierten Anmeldeinformationen zu widerrufen und die Zugriffsprotokolle auf Unregelmäßigkeiten zu überprüfen.

Was ist Microsoft Azure Defender für IoT?

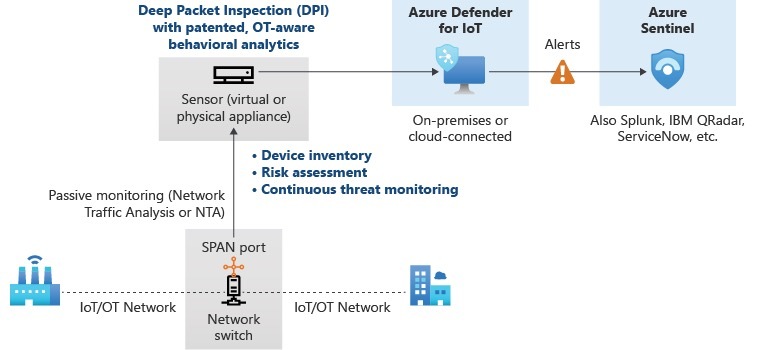

Microsoft Defender for IoT ist eine Sicherheitslösung, die sowohl lokal als auch in der Cloud verwendet werden kann. Es führt eine kontinuierliche IoT/OT-Asset-Erkennung durch, verwaltet Schwachstellen und Bedrohungserkennung, ohne dass Änderungen an bestehenden Umgebungen erforderlich sind.

Diese passive Netzwerkschichtsicherheit besteht aus zwei Hauptkomponenten:

- Microsoft Azure Defender für IoT-Sensor – erkennt und überwacht kontinuierlich die Geräte im Netzwerk;

- Microsoft Azure Defender For IoT Management – hilft SOC-Teams bei der Analyse und Verwaltung von Daten, die von mehreren IoT-Geräten gesammelt wurden. In einem einzigen Dashboard können SOC-Spezialisten auch überwachen, ob die Netzwerke sicher sind.

Benutzer können beide Komponenten entweder auf einer Appliance oder einer VM installieren.

Die Angriffsfläche der Microsoft Azure-Schwachstellen

Cybersicherheitsspezialisten sagen, dass der Grund dafür, dass beide Komponenten fast dieselbe Codebasis haben, sie für dieselben Schwachstellen anfällig macht.

Für die Ausnutzung dieser Schwachstellen werden potenzielle Bedrohungsakteure eine Webschnittstelle verwenden, die es ihnen ermöglicht, die Zielumgebung auf einfache Weise zu kontrollieren. Zusätzlich stellen die Sensoren die Angriffsfläche mit ihrem DPI-Dienst zur Verfügung (Horizont) die den Netzwerkverkehr analysiert.

Defender for IoT ist ein Produkt (früher bekannt als CyberX) wurde erworben von Microsoft Im 2020.

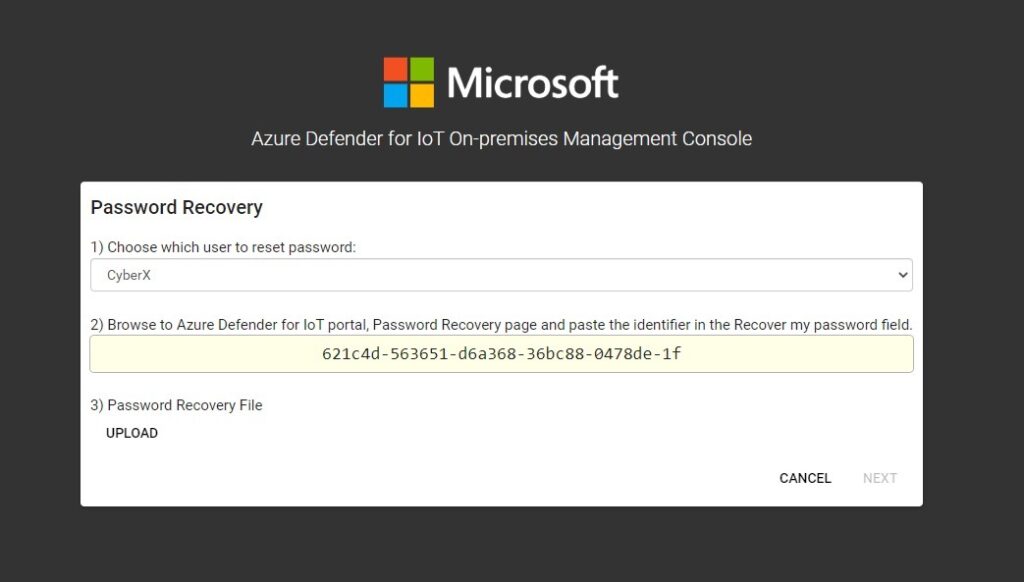

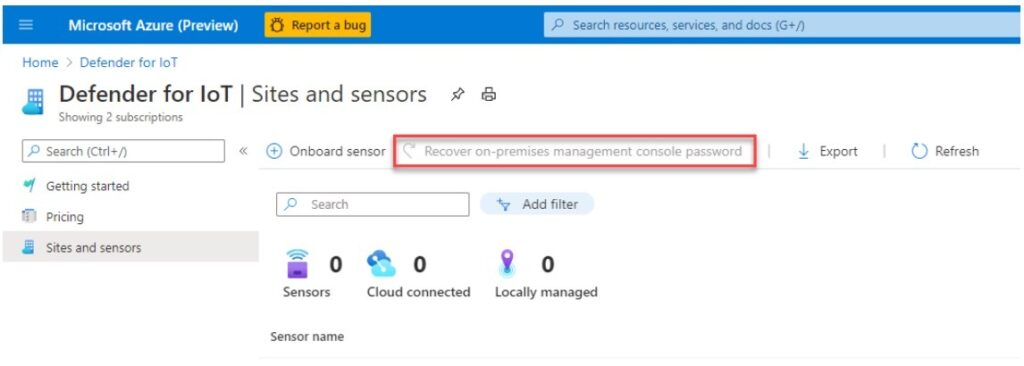

Für die Verwertung beider Komponenten, Der Bedrohungsakteur verwendet den Kennwortwiederherstellungsmechanismus von Azure für den ersten Schritt eines Angriffs.

Der Kennwortwiederherstellungsmechanismus funktioniert für Sensor und Verwaltung gleich. Hier, es manipulieren, Der Angreifer erhält ein neues Passwort und erhält so den internen Zugang zu einem Konto.

Um zu verstehen, wie genau die Ausnutzung dieses Mechanismus funktionieren wird, erklären die Cybersicherheitsspezialisten, dass der Passwortwiederherstellungsmechanismus aus zwei Hauptkomponenten besteht:

- Die Java-Web-API (Kater, intern);

- Die Python-Web-API (extern).

Und das ist, wo sie sagen, dass es eine Time-of-Check-Time-of-Use einführt (TOCTOU) Schwachstelle, da kein Synchronisierungsmechanismus angewendet wird.

Kurz gesagt, Das Exploit-Skript führt den TOCTOU-Angriff aus, um das Kennwort der Kontoumleitungsauthentifizierung zurückzusetzen und zu erhalten.

Nach dem Erhalt des internen Zugriffs auf das Konto erhält der Angreifer eine größere Angriffsfläche. Bei der nächsten Schwachstelle, die die Cybersicherheitsforscher gefunden haben, handelt es sich um eine einfache Befehlsinjektions-Schwachstelle innerhalb des Passwortänderungsmechanismus.

Die verbleibenden Schwachstellen sind grundlegende SQL-Injections und der andere ist die Schwachstelle im Verkehrsverarbeitungs-Framework.

Wenn Sie an einer detaillierteren Beschreibung der Schwachstellen interessiert sind, können Sie auch einen von Sentinel Lab erstellten Originalbericht lesen.

So sichern Sie Ihre IoT-Geräte?

Wenn Sie ein IoT-Gerät verwenden, müssen Sie unbedingt die grundlegende Cybersicherheitshygiene von IoT-Geräten kennen. Es ist leicht vorstellbar, dass dieser Teil unserer Häuser heutzutage mit allen Arten von IoT-Geräten eine nicht geringere Bedrohung darstellen kann als die Kompromittierung eines Computers oder Telefons.

Das offensichtlichste Gerät in Ihrem Zuhause, das am meisten geschützt werden sollte, ist das Wlan Router. Metaphorisch ausgedrückt ist es der Eingang zu Ihrem Smart Home. Es ist also eine der ersten Prioritäten, es sicher zu haben.

Als nächstes werden sie über die Möglichkeiten sprechen, die Sicherheit von IoT-Geräten zu ermöglichen:

Einsatz einer Next-Generation-Firewall (NGFW)

Im Allgemeinen hat Ihr Router eine eingebaute Firewall, aber oft reicht das nicht aus. Herkömmliche Firewalls verfügen nicht über mehr benötigte Sicherheitsfunktionen wie ein virtuelles privates Netzwerk (VPN), QoS-Verwaltung, SSL/SSH-Abfangen, Inhaltsfilterung, Malware Schutz, ein Intrusion-Prevention-System (IPS).

Na sicher, eine Firewall der nächsten Generation (NGFW) ist eine ziemlich teure Sache, aber wenn Sie es sich leisten können, ein IoT-Gerät zu kaufen, wie hoch ist das zusätzliche Geld, das Sie für seine Sicherheit ausgeben können?? NGFW wird herkömmliche Firewalls mit robusteren Sicherheitsfunktionen kombinieren, um Ihnen zu helfen, Ihre Privatsphäre zu schützen.

Multi-Faktor-Authentifizierung aktivieren

Wahrscheinlich wissen Sie, was Multifaktor-Authentifizierung ist? Auf diese Weise können Sie Ihr Gerät zusätzlich sichern, indem Sie einen zweiten Identitätsnachweis wie eine einmalige PIN erhalten (OTP) oder ein Code/eine E-Mail, die gesendet wird, um zu bestätigen, dass die Person, die versucht, sich anzumelden, wirklich Sie sind.

Einige IoT-Geräte verfügen standardmäßig über die Multifaktor-Authentifizierung, andere nicht. Der Fall könnte sein, dass Ihr IoT-Gerät über eine Multifaktor-Authentifizierung mit der zugehörigen mobilen App verfügt, aber Sie können auch Dienste von Drittanbietern wie Google Authenticator verwenden, um die Sicherheit von IoT-Geräten zu erhöhen.

Halten Sie Ihre Geräte auf dem neuesten Stand

Einige WLAN-Router werden nicht automatisch aktualisiert. Überprüfen Sie daher häufig, ob Updates für Ihr Gerät anstehen. In einigen Fällen können diese Updates erhebliche Sicherheitspatches enthalten, also machen Sie es sich zur Gewohnheit, das Ding regelmäßig zu überprüfen. Die gleiche Regel gilt für IoT-Geräte und ihre Apps. Zögern Sie damit nicht, gleich machen.

Deaktivieren von Funktionen, die Sie nicht verwenden

Die Regel ist einfach, wenn Sie nicht verwenden, Zum Beispiel, die Sprachsteuerung auf Ihrem Smart TV, Es ist besser, es zu deaktivieren. Oder Sie nutzen nur die Verbindung Ihres WLANs zu Hause, Deaktivieren Sie den Fernzugriff. Wenn Sie diese ungenutzten Funktionen blockieren, blockieren Sie die vielen Einstiegspunkte, die möglicherweise gehackt werden könnten.

Erstellen eines separaten Wi-Fi-Netzwerks für IoT-Geräte

In vielen modernen WLAN-Routern kann ein Benutzer einen Gast einrichten (oder sekundär) Netzwerk. Wenn Sie es also erstellen, schützen Sie Ihr Hauptnetzwerk vor allen Bedrohungen, die von dem kompromittierten IoT-Gerät ausgehen.

Die letzten Ratschläge sind einige grundlegende Hygienetipps zur Cybersicherheit, z. B. die Verwendung eines starken und eindeutigen Passworts, Ändern Sie den Standardnamen Ihres WLAN-Routers. Suchen Sie nach Ihrer Verschlüsselung. Es sollte WPA2 sein. Denn wenn es sich um WPA- oder WEP-Protokolle handelt, ist es Zeit für eine Änderung.