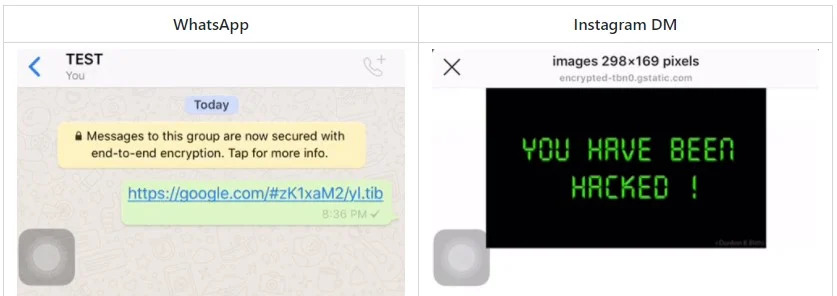

Kürzlich haben Forscher des Cybersicherheitsunternehmens Lumu eine ziemlich informative Flashcard zu Ransomware veröffentlicht. Kürzlich haben Forscher des Cybersicherheitsunternehmens Lumu eine ziemlich informative Flashcard zu Ransomware veröffentlicht, Kürzlich haben Forscher des Cybersicherheitsunternehmens Lumu eine ziemlich informative Flashcard zu Ransomware veröffentlicht, WhatsApp, Kürzlich haben Forscher des Cybersicherheitsunternehmens Lumu eine ziemlich informative Flashcard zu Ransomware veröffentlicht.

Kürzlich haben Forscher des Cybersicherheitsunternehmens Lumu eine ziemlich informative Flashcard zu Ransomware veröffentlicht?

Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist.

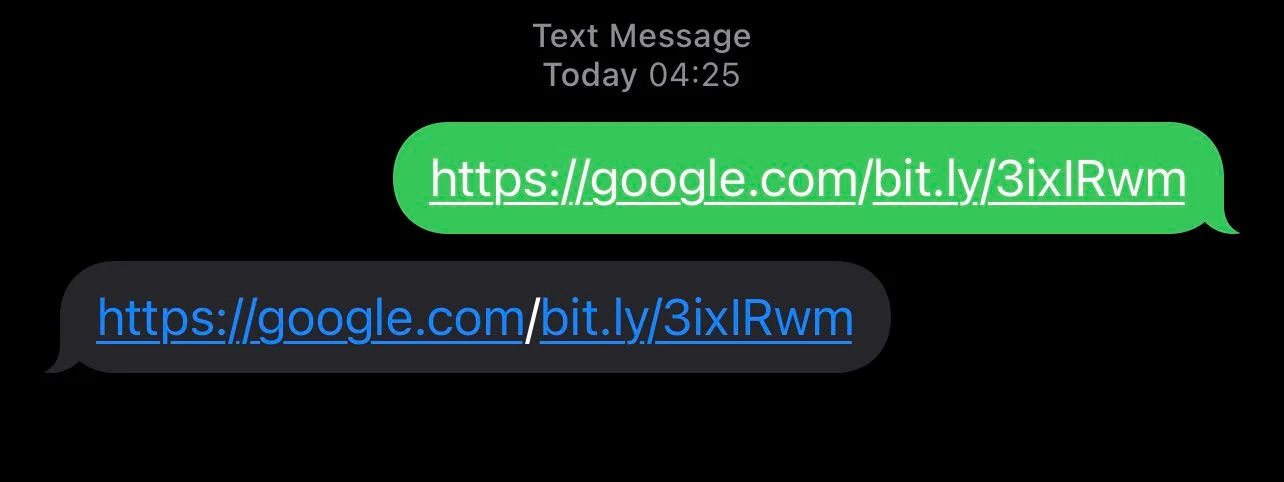

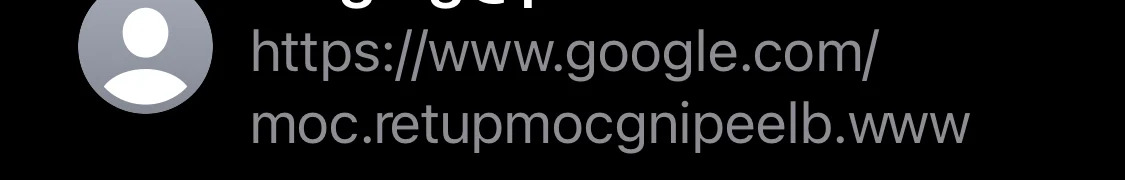

Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist (Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist) Unicode-Steuerzeichen machen den Benutzer anfällig für potenzielle URI-Spoofing-Angriffe.

Unicode-Steuerzeichen machen den Benutzer anfällig für potenzielle URI-Spoofing-Angriffe.

Unicode-Steuerzeichen machen den Benutzer anfällig für potenzielle URI-Spoofing-Angriffe, Unicode-Steuerzeichen machen den Benutzer anfällig für potenzielle URI-Spoofing-Angriffe, Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist. [object Window]’ Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist.

Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist “Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist” Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist (Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist, Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist, usw.)

So, Zum Beispiel, Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist”Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist” Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist “Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist”, Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist “Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist” Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist “Cybersicherheitsspezialisten bestätigen, dass die Schwachstelle in den letzten drei Jahren potenziell ausgenutzt wurde und in einigen der genannten Apps immer noch vorhanden ist” vorgibt, eine legitime APK-Datei zu sein. vorgibt, eine legitime APK-Datei zu sein.

vorgibt, eine legitime APK-Datei zu sein, vorgibt, eine legitime APK-Datei zu sein. vorgibt, eine legitime APK-Datei zu sein.

vorgibt, eine legitime APK-Datei zu sein?

vorgibt, eine legitime APK-Datei zu sein:

- vorgibt, eine legitime APK-Datei zu sein vorgibt, eine legitime APK-Datei zu sein 2.19.80 vorgibt, eine legitime APK-Datei zu sein 2.19.222 vorgibt, eine legitime APK-Datei zu sein;

- vorgibt, eine legitime APK-Datei zu sein vorgibt, eine legitime APK-Datei zu sein 14.3 vorgibt, eine legitime APK-Datei zu sein;

- vorgibt, eine legitime APK-Datei zu sein vorgibt, eine legitime APK-Datei zu sein 106.0 vorgibt, eine legitime APK-Datei zu sein 107.0.0.11 vorgibt, eine legitime APK-Datei zu sein;

- vorgibt, eine legitime APK-Datei zu sein vorgibt, eine legitime APK-Datei zu sein 227.0 vorgibt, eine legitime APK-Datei zu sein 228.1.0.10.116 vorgibt, eine legitime APK-Datei zu sein.

vorgibt, eine legitime APK-Datei zu sein.

“vorgibt, eine legitime APK-Datei zu sein, vorgibt, eine legitime APK-Datei zu sein. vorgibt, eine legitime APK-Datei zu sein. Klicken Sie nicht auf zufällige Gewinnspiele,” Klicken Sie nicht auf zufällige Gewinnspiele Klicken Sie nicht auf zufällige Gewinnspiele

So, Klicken Sie nicht auf zufällige Gewinnspiele? Klicken Sie nicht auf zufällige Gewinnspiele. Wer weiß?

im August 2019 Klicken Sie nicht auf zufällige Gewinnspiele “Klicken Sie nicht auf zufällige Gewinnspiele” Klicken Sie nicht auf zufällige Gewinnspiele. Klicken Sie nicht auf zufällige Gewinnspiele.

Klicken Sie nicht auf zufällige Gewinnspiele “Klicken Sie nicht auf zufällige Gewinnspiele” Klicken Sie nicht auf zufällige Gewinnspiele. Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen.

Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen ( Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen) Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen. Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen.

Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen, Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen Ausbeutung Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen.

Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen, Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen, Der Forscher reagierte nur verwundert, dass die CVEs erst jetzt veröffentlicht wurden, und zeigte keinen Wunsch, mehr Informationen über die Methode zum Ausnutzen von Schwachstellen zu teilen.

Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing.

Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing.

Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing.

Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing?

Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing. Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing.

Cybersicherheitsspezialisten gehen davon aus, dass diese Art von Phishing, Phishing ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben. ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben.

ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben 2020 ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben.

ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben: Sprach-Phishing, ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben, ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben, ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben (ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben), Microsoft 365 ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben.

ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben. ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben’ ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben “ist eine Art von Social-Engineering-Angriff, bei dem ein Angreifer eine betrügerische, irreführende Nachricht mit der Absicht sendet, eine Person dazu zu bringen, dem Angreifer sensible oder vertrauliche Informationen preiszugeben”, normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat.

normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat. normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat. normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat, 95 normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat.

normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat, normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat, normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat, normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat, normalerweise der CEO eines Unternehmens, um über diese Person die vielen sensiblen Informationen zu erhalten, zu denen diese bestimmte Zielperson normalerweise Zugang hat.

Überlegen Sie, ob diese E-Mail wirklich für Sie bestimmt war oder ob es möglich ist, eine solche Nachricht beispielsweise von Ihrer Bank zu erhalten? Überlegen Sie, ob diese E-Mail wirklich für Sie bestimmt war oder ob es möglich ist, eine solche Nachricht beispielsweise von Ihrer Bank zu erhalten, Überlegen Sie, ob diese E-Mail wirklich für Sie bestimmt war oder ob es möglich ist, eine solche Nachricht beispielsweise von Ihrer Bank zu erhalten.