Entfernen Sie Avira.m-afee.com Benachrichtigungen anzeigen. Wenn Sie sich jemals gefragt haben, wie viel diese Hacker verdienen, können Sie jetzt einen Blick darauf werfen. Wenn Sie sich jemals gefragt haben, wie viel diese Hacker verdienen, können Sie jetzt einen Blick darauf werfen, erklärte, wie die Ransomware funktioniert, und schrieb auch einen kurzen Ratschlag, wie Benutzer die Malware vermeiden können.

So, Wer ist der Typ?

Um über die nordische Mythologie von all den Göttern da draußen zu sprechen, Loki, der Gott-Trickster, vielleicht das interessanteste. Laut Brittanica, Diese Gottheit konnte ihr Geschlecht verändern und das Chaos zum Ziel haben. In der nordischen Mythologie Loki wird dargestellt, immer einen Trick im Ärmel zu haben. Das Gleiche gilt für die gleichnamige Ransomware-Familie.

Forscher erstmals entdeckt die Malware Mitte August 2021. Das Team warnte davor, diese Ransomware-Familie mit LokiBot zu verwechseln (ein Infostealer) und mit einer älteren Ransomware-Familie Locky, die meistens in bekannt war 2016. Die Forscher fügen jedoch hinzu, dass LokiLock einige Ähnlichkeiten mit der LockBit-Ransomware aufweist (wie Lösegeldforderung Dateiname, Registrierungswerte) aber man kann immer noch nicht mit Sicherheit sagen, dass ersterer ein direkter Nachkomme von letzterem ist.

Was steckt da in den Ärmeln des Tricksters?- Ransomware?

Neue Ransomware-Familie zielt auf englischsprachige Benutzer ab, die mit Windows-Betriebssystemen arbeiten. Bedrohungsakteure haben die Malware in .NET geschrieben und mit NETGuard geschützt (modifiziertes ConfuserEX) zusätzlich mit einem Virtualisierungs-Plugin namens KoiVM. Das Plugin war einst ein lizenzierter kommerzieller Schutz für .NET-Anwendungen, aber in 2018 sein Code wurde Open-Source ( die Möglichkeit sagt, dass es durchgesickert ist) und jetzt ist es auf GitHub verfügbar. Koi scheint bei Cracks und Hacking-Tools aber beliebt genug zu sein Forscher geben zu, dass sie nicht so viel Malware gesehen haben, die es verwendet.

In den frühesten Proben beobachtet, Trojanisierte Brute-Checker-Hacking-Tools wie PayPal BruteChecker, FPSN Checker von Angeal (Von MR_Liosion geknackt) wurden als Ransomware-Verteiler eingesetzt. Für diejenigen, die es nicht wissen, Brute-Checker sind Werkzeuge, die Bedrohungsakteure einsetzen, wenn sie gestohlene Konten validieren und Zugriff auf andere Konten erhalten müssen. Die Technik wird als Credential Stuffing bezeichnet. Forscher gehen davon aus, dass der Grund, warum anfangs diese Hacking-Tools die Malware verbreiteten, vielleicht darin liegt, dass Bedrohungsakteure eine Art Beta-Test durchgeführt haben, bevor sie auf den breiten Markt gingen.

Jetzt funktioniert die Malware als Ransomware-as-a-Service-Schema mit begrenztem Zugriff, an dem eine eher kleine Anzahl sorgfältig geprüfter Partner beteiligt ist. Für jeden Partner gibt es einen bestimmten Benutzernamen und eine eindeutige Chat-ID-Nummer. Blackberrys Team zählte vorerst ungefähr 30 verschiedene LokiLocker-Affiliates.

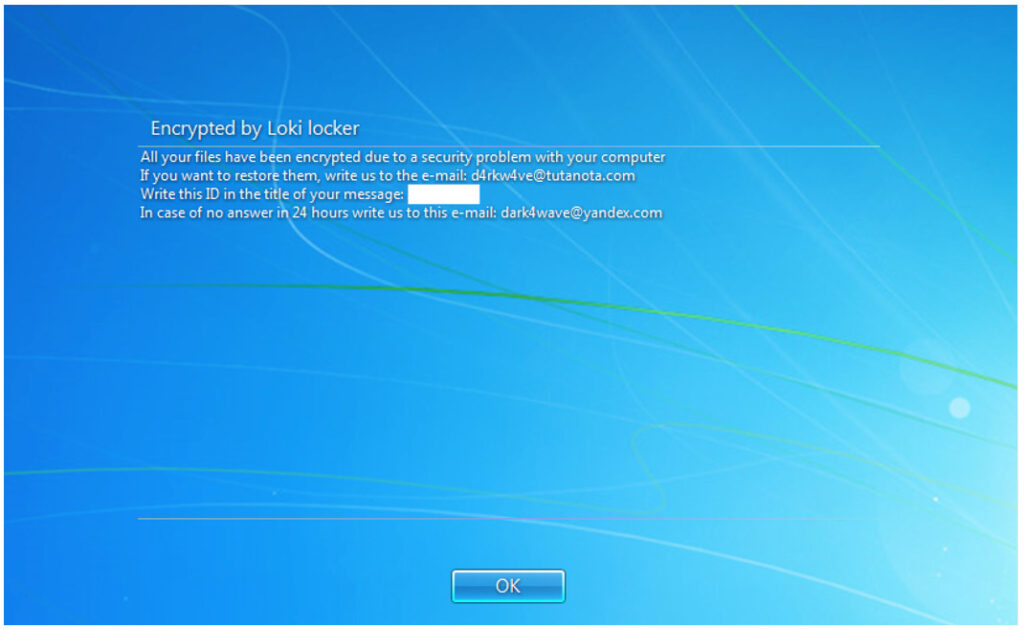

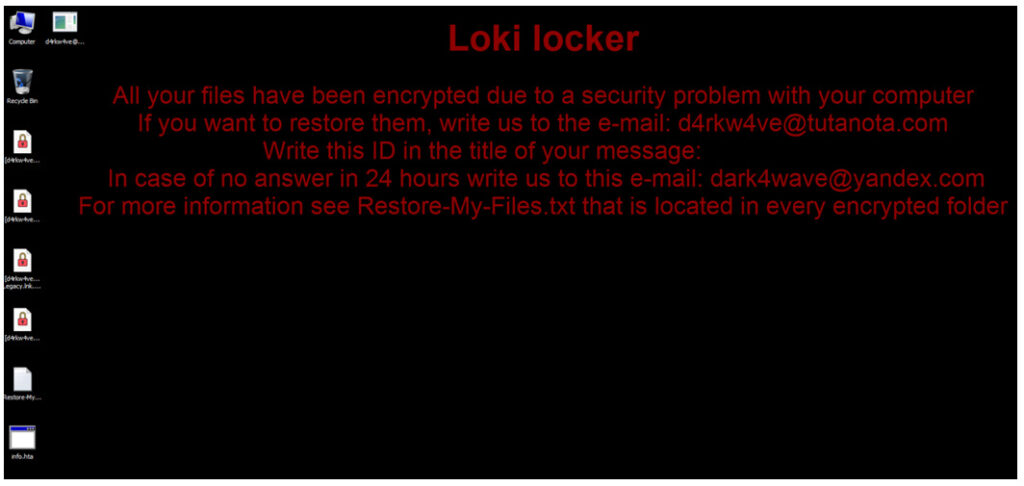

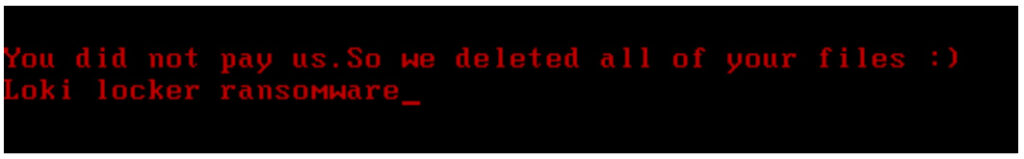

LokiLocker funktioniert auf die übliche Weise für Ransomware. Es verschlüsselt die Dateien des Opfers auf lokalen Laufwerken und Netzwerkfreigaben und fordert das Opfer dann auf, das Lösegeld zu zahlen. Im Falle einer Weigerung, das geforderte Geld zu zahlen, Malware zerstört verschlüsselte Dateien und versetzt das System in einen völlig unbrauchbaren Zustand.

Bedrohungsakteure verwenden eine Standardkombination aus AES für die Dateiverschlüsselung und RSA für den Schlüsselschutz. Die Kommunikation erfolgt über eine E-Mail, in der Kriminelle Anweisungen zur Zahlung des Lösegelds geben. Wenn die Zahlungsbedingungen nicht eingehalten werden, Ransomware löscht alle Nicht-Systemdateien und überschreibt MBR.

Wer steckt hinter LokiLocker?

Es scheint nicht, dass LokiLocker auf eine bestimmte Region abzielt, aber Forscher stellen fest, dass die größte Anzahl von Opfern aus Osteuropa und Asien kam. Bei der Analyse des Codes stellten sie fest, dass ausgerechnet der Iran von den Zielen ausgeschlossen war. Aber der Trick ist, dass dieser Teil des Codes nicht funktioniert.

Wenn Bedrohungsakteure eine solche Nichtzielliste in einen Code aufnehmen, sind es normalerweise die Länder, die sie persönlich nicht einbeziehen möchten, oder diejenigen, die ihren rechtswidrigen Aktivitäten treu bleiben.

Der Iran wurde möglicherweise in eine solche unfunktionale Nichtzielcodeliste aufgenommen, um die eigentliche Berichterstattung über den Ursprung der Ransomware zu gewährleisten, Forscher denken. Aber das Wasser könnte nicht schlammiger werden.

Die Forscher zählten mindestens drei eindeutige Benutzernamen, die von LokiLocker-Partnern verwendet wurden, und solche, die auf iranischen Hacking-Kanälen zu finden sind. Obwohl die Möglichkeit auch besagt, dass dies möglicherweise nur getan wurde, um iranischen Hackern die Schuld zu geben, anstatt tatsächlichen Bedrohungsakteuren.

Es könnte jedoch sein, dass tatsächlich iranische Hacker hinter der Ransomware stecken, da einige der Cracking-Tools, mit denen die allerersten Proben verbreitet wurden, anscheinend von einem iranischen Cracking-Team namens AccountCrack entwickelt wurden.

Man könnte sagen, dass es die chinesischen oder russischen Hacker sind, die die Karten spielen, aber was auch aufgefallen ist, ist, dass alle eingebetteten Debugging-Strings auf Englisch und weitgehend frei von Sprachfehlern und Rechtschreibfehlern sind. Das Forschungsteam sagt, dass dies nicht die übliche Norm für Programme aus den genannten Ländern ist.

Was soll ich abschließend sagen?

Neu aufgetauchte Ransomware erhielt eine ziemlich umfangreiche Analyse und das Team zog seine Schlussfolgerungen.

Zunächst gehen die Forscher von Blackberry davon aus, dass die Verwendung von KoiVM als virtualisierender Schutz für .NET-Anwendungen ein wachsender Trend bei der Erstellung von Malware sein kann. Obwohl es eine ziemlich ungewöhnliche Methode ist, um die Analyse zu erschweren.

Der Zweite, um sich über die Ursprünge der Ransomware sicher zu sein, können Sie nicht sein. Einige Details deuten auf die iranische Urheberschaft von LokiLocker hin, aber wir haben immer noch die Nichtzielliste mit dem Iran, obwohl dieser Teil des Codes nicht funktioniert.

Und drittens, Bei einer neuen Cyber-Bedrohung ist es besser, einige Ratschläge von Leuten aufzuschreiben, die Bescheid wissen. Blackberry-Forscher haben sie uns freundlicherweise zur Verfügung gestellt. Obwohl in diesen Tagen und Alter, Diese Ratschläge sollten die Leute kennen “Wenn es kalt ist, sollten Sie Ihren Körper warm halten” Sache. Offensichtlich Backup und noch einmal Backup. Sichern Sie Ihre wichtigen Informationen. Sogar mehr, lass das ding ausgesteckt (vorzugsweise) und offline.

Und vergessen Sie nicht die allgemeinen Regeln der Cyber-Hygiene. Oft bekommen wir unsere Gesundheitsprobleme von einfach ungewaschenen Händen vor dem Abendessen.

Es gibt kein kostenloses Tool zum Entschlüsseln von Dateien, die von LokiLocker verschlüsselt wurden. Wenn Ihre Dateien von der Ransomware verschlüsselt wurden, Melden Sie den Fall Ihrer örtlichen Polizeibehörde.

Zahlen Sie kein Lösegeld. Nicht nur erstatten Sie die Kriminelles Ökosystem Es gibt jedoch keine Garantie dafür, dass Sie Ihre Dateien zurückerhalten oder die Ransomware nicht wiederkehrt, da die Möglichkeit besteht, dass die Kriminellen eine Hintertür in Ihr Gerät eingebaut haben, um in Zukunft einen einfachen Zugriff zu ermöglichen.