Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT. Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT.

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT (RATTE) Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT.

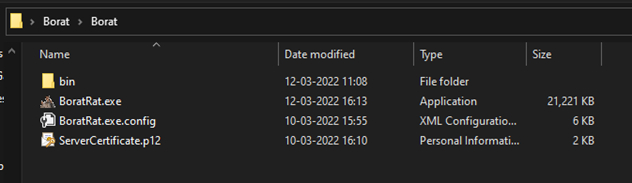

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT, Ransomware.

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT “Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT”. Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT “Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT” Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT.

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT

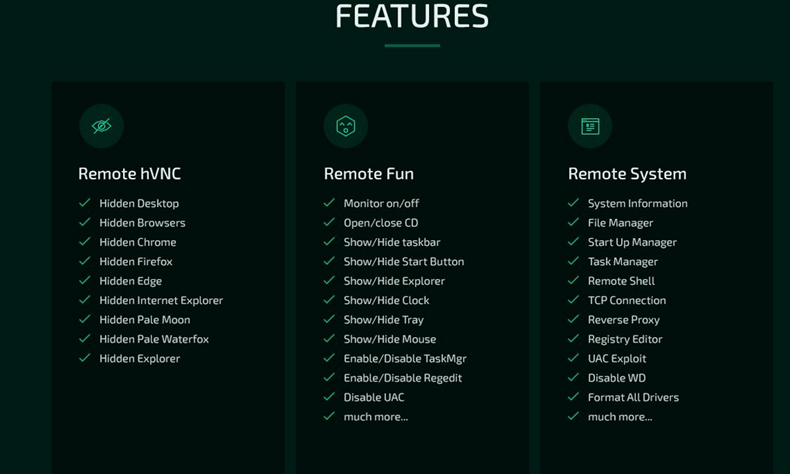

Sammlung von Geräteinformationen,Sammlung von Geräteinformationen.

Sammlung von Geräteinformationen, Sammlung von Geräteinformationen, usw. Sammlung von Geräteinformationen.

Sammlung von Geräteinformationen?

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT

Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf: Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf.

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT

Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf.

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT

Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf,Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, Google Chrome, usw.

Cybersicherheitsspezialisten warnen Benutzer vor einer neuen Bedrohung – Borat RAT

Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf.

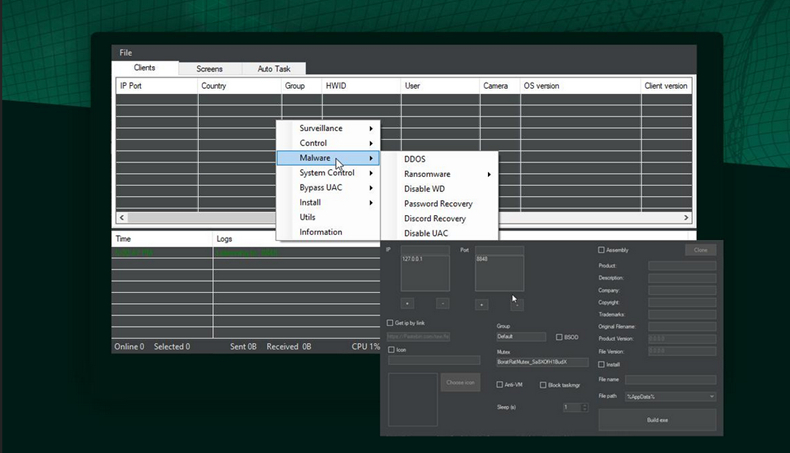

[Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf"Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf" align ="Aligncenter" width ="790"] Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf

Um das Opfer zu erschrecken und abzulenken, tritt die RAT aufSammlung von Geräteinformationen

Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, OS Version, Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf, usw.

Sammlung von Geräteinformationen

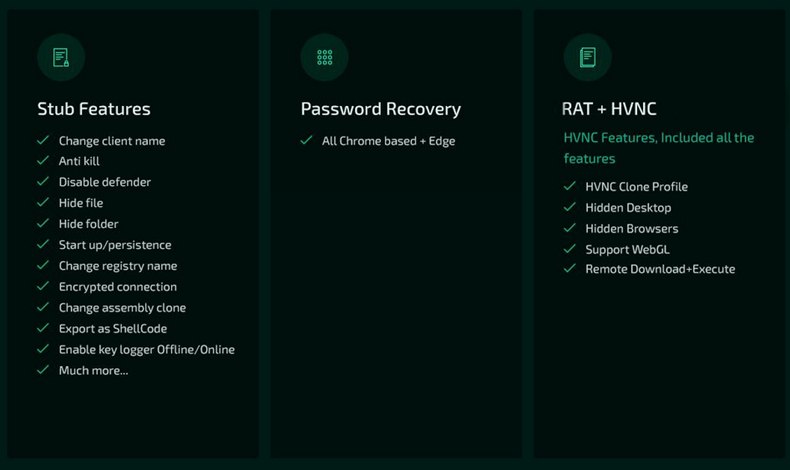

Um das Opfer zu erschrecken und abzulenken, tritt die RAT auf. Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen.

Sammlung von Geräteinformationen

Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen. Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen, Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen, Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen. Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen, Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen, Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen.

Sammlung von Geräteinformationen

Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen.

DDOS

Diese Malware verfügt über einen Code, der es der Rückseite des Proxys ermöglicht, RAT-Aktivitäten anonym durchzuführen.

Ransomware

Interessant für den Cybersecurity-Spezialisten ist, dass diese Malware die Möglichkeit hat, die Dateien des Opfers zu verschlüsseln und anschließend ein Lösegeld zu fordern. Interessant für den Cybersecurity-Spezialisten ist, dass diese Malware die Möglichkeit hat, die Dateien des Opfers zu verschlüsseln und anschließend ein Lösegeld zu fordern.

Keylogger

Interessant für den Cybersecurity-Spezialisten ist, dass diese Malware die Möglichkeit hat, die Dateien des Opfers zu verschlüsseln und anschließend ein Lösegeld zu fordern. Interessant für den Cybersecurity-Spezialisten ist, dass diese Malware die Möglichkeit hat, die Dateien des Opfers zu verschlüsseln und anschließend ein Lösegeld zu fordern.

Spezialisten’ Empfehlungen

Interessant für den Cybersecurity-Spezialisten ist, dass diese Malware die Möglichkeit hat, die Dateien des Opfers zu verschlüsseln und anschließend ein Lösegeld zu fordern:

- Interessant für den Cybersecurity-Spezialisten ist, dass diese Malware die Möglichkeit hat, die Dateien des Opfers zu verschlüsseln und anschließend ein Lösegeld zu fordern;

- Interessant für den Cybersecurity-Spezialisten ist, dass diese Malware die Möglichkeit hat, die Dateien des Opfers zu verschlüsseln und anschließend ein Lösegeld zu fordern;

- Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten, Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten;

- Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten;

- Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten;

- Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten, Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten.

Sammlung von Geräteinformationen?

Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten. Verwenden Sie Antivirensoftware auf jedem angeschlossenen Gerät, einschließlich Mobilgeräten.

„Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen,„Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen, „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen, „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen, „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen.

„Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen “„Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen” „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen. „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen Cyber-Kriminelle „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen. „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen. „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen, „Malware-Autoren entwickeln zunehmend Feature-Sets und Fähigkeiten, die dem Angreifer Flexibilität ermöglichen.

Sammlung von Geräteinformationen

Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten. Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten, Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten. Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten. Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten Ransomware Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten.

Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten, Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten, Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten. Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten.

Diese Anschläge Das Cyble Research Team wird die Aktionen der RAT weiterhin beobachten und die Community über die Entwicklung der Situation auf dem Laufenden halten. Deshalb, DDoS- und Ransomware-Bedrohungen werden für Unternehmen auf der ganzen Welt ein anhaltendes Risiko darstellen. DDoS- und Ransomware-Bedrohungen werden für Unternehmen auf der ganzen Welt ein anhaltendes Risiko darstellen DDoS- und Ransomware-Bedrohungen werden für Unternehmen auf der ganzen Welt ein anhaltendes Risiko darstellen.