Especialistas de Guardicore laboratorios informaron sobre el descubrimiento del malware Nansh0u, y algún grupo piratería china es responsable de ella.

Tque los atacantes compromiso MS-SQL y phpMyAdmin servidores de todo el mundo, infectarlos con un minero criptomoneda, e instalar rootkits que protegen el minero de eliminación.“Máquinas violado incluyen más de 50,000 los servidores que pertenecen a las empresas del cuidado de la salud, telecomunicaciones, medios de comunicación y sectores de TI”, - Informe Guardicore investigadores de los Laboratorios.

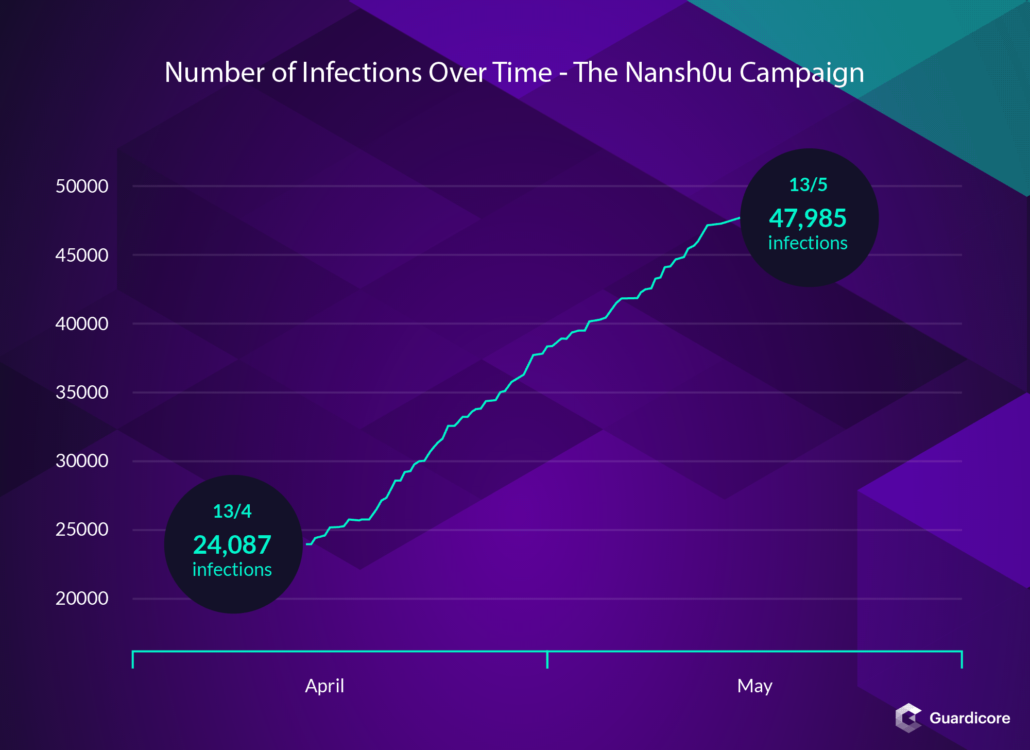

Según los expertos, La campaña se lanzó de febrero 26, 2019, pero fue descubierto en abril, cuando los expertos notaron que los criminales se extienden 20 diferentes cargas útiles alojadas por varios proveedores.

“La campaña Nansh0u no es un ataque típico cripto-minero. Utiliza técnicas a menudo se ven en las APT tales como certificados falsos y exploits de escalada de privilegios”, - los ataques de las comentadas Guardicore laboratorios.

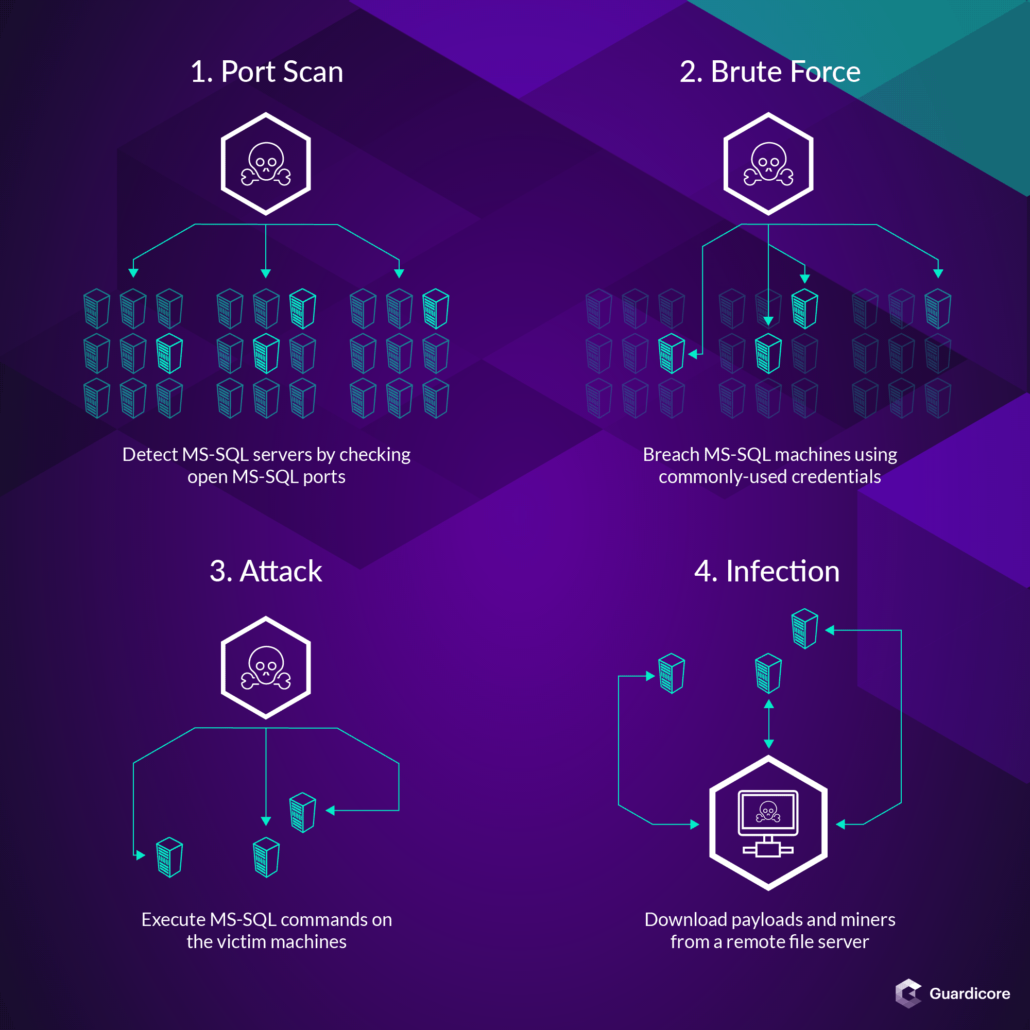

La fase inicial de los ataques es bastante simple: Los atacantes encuentran mal configurados y los servidores de Windows y MS-SQL phpMyAdmin vulnerables en la red, y el uso normal de la fuerza bruta y la exploración de puertos penetrar en el sistema, Como una regla, con altos privilegios.

Siguiente, atacantes ejecutar una serie de comandos de MS-SQL para descargar la carga maliciosa desde el servidor remoto. Después de esto, el software malicioso (y es el TurtleCoin criptomoneda Miner) se ejecuta con los privilegios de SYSTEM – para esto, hackers aplican la vulnerabilidad conocida CVE-2014-4113, lo que permite la elevación de los derechos.

Adicionalmente, para proteger su malware de extracción y asegurar la estabilidad de la infección, los atacantes utilizan un rootkit en modo kernel, firmado por un certificado del VeriSign centro de certificación. Actualmente, el certificado ya ha expirado, ADEMÁS, que se emitió originalmente por la empresa china falsa Hangzhou tecnología de red Hootian.

“Esta campaña fue dirigida claramente a partir de la fase de IPs escanear hasta que la infección de los ordenadores de los usuarios y la minería de la cripto-moneda. sin embargo, varios errores tipográficos y errores implican que esto no fue una operación completamente probado”, - argumentar a Guardicore laboratorios.

Los investigadores también investigaron el origen de los atacantes.

Podemos decir con que los atacantes chinos han operado esta campaña. Basamos esta hipótesis en las siguientes observaciones:

1. El atacante eligió escribir sus herramientas con EPL, un lenguaje de programación basado en China.

2. Algunos de los servidores de archivos desplegados para esta campaña son HFSS en chino.

Lo que permite este ataque a los servidores de Windows MS-SQL en el primer lugar, es tener nombres de usuario y contraseñas débiles para la autenticación. Tan trivial que pueda parecer, teniendo credenciales fuertes es la diferencia entre una persona infectada y una máquina limpia.

expertos Guardicore Labs ya han publicado una lista de indicadores de compromiso, y escribió un script especial Powershell que ayudará a detectar la infección Nansh0u o de sus restos.

Fuente: https://www.guardicore.com