El catálogo de add-ons para Firefox (AMOR) observado una publicación masiva de maliciosos complementos escondido detrás de los proyectos conocidos.

investigador Martin Brinkmann descubierto y se ha probado en ejemplos.

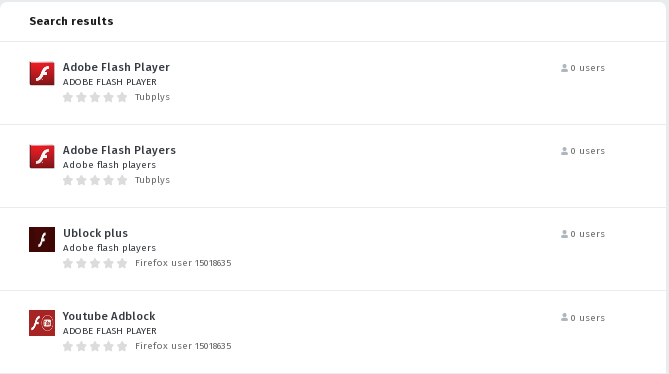

Fo instancia, en el catálogo publicado el malware complementos “Adobe Flash Player“, “ublock origen Pro“, “UNAdblock Flash Player” etc..A medida que estos complementos son retirados del catálogo, los atacantes crear inmediatamente una nueva cuenta y sustituirlos por nuevos complementos de malware.

Por ejemplo, hace unas horas, la cuenta de usuario de Firefox 15018635 fue creado, en virtud del cual los complementos “Youtube Adblock“, “Ublock más“, “Adblock Plus 2019” situado. Aparentemente, la descripción de las adiciones formadas para asegurar que se muestran en la parte superior de dichas consultas de búsqueda como “Adobe Flash Player” y “Adobe Flash“.

Al instalar un add-on, se le solicita permiso para acceder a todos los datos de los sitios son la navegación. En el proceso de trabajo, Se puso en marcha el keylogger, el cual envía información sobre el llenado de los formularios y las cookies instaladas a theridgeatdanbury.com anfitrión.

“Al descargar las extensiones, es posible que observe que el nombre de la extensión no necesariamente coincide con el nombre del archivo descargado. La descarga si pro origen ublock volvió un archivo adpbe_flash_player-1,1-fx.xpi”, - escribe Martin Brinkmann en el portal de ghacks.net.

El código de script dentro de los complementos es ligeramente diferente, pero las acciones maliciosas que realizan son evidentes y no oculta.

Probablemente, ausencia de aplicación de técnicas para ocultar la actividad maliciosa y el código extremadamente simple que sea posible pasar por alto el sistema automatizado de revisión preliminar de los complementos. Al mismo tiempo, no está claro cómo el hecho de la explícita y no oculta el envío de datos desde el complemento a un host externo puede ser ignorado durante una verificación automática.

Recordando, Mozilla sostiene que la introducción de un cheque firma digital bloqueará la distribución de complementos maliciosos y spyware.

Algunos add-on desarrolladores no están de acuerdo con esta posición y cree que el mecanismo de verificación de firma digital obligatoria sólo crea dificultades para los desarrolladores y lleva a un aumento en el tiempo de la comunicación de comunicados correctivos a los usuarios sin afectar a la seguridad.

Muchas técnicas triviales y obvias de pasar por el sistema de control automatizado de los complementos permiten la inserción de código malicioso en secreto. Por ejemplo, mediante la formación de una operación sobre la marcha mediante la conexión de varias líneas y ejecutar la cadena resultante llamando eval.

leer también: [Makeseparatebestappclicks.top] la eliminación de alerta falsa actualización de Adobe Flash Player

La posición de Mozilla se estrecha al hecho de que la mayoría de los autores de maliciosos complementos son bastante vago y no recurrir a técnicas similares para ocultar la actividad maliciosa.

En esta comprobación manual no está completamente abolida, y llevado a cabo de forma selectiva para las adiciones ya colocados. Suplementos para la verificación manual se seleccionan basándose en los factores de riesgo calculados.

Fuente: https://www.ghacks.net