A new, extremely unsafe cryptocurrency miner virus has been spotted by safety and security researchers. The malware, called Image.exe can infect target victims making use of a variety of ways. The essence behind the Image.exe miner is to use cryptocurrency miner activities on the computer systems of targets in order to get Monero tokens at victims cost. The result of this miner is the raised electrical energy costs as well as if you leave it for longer amount of times Image.exe might even harm your computer systems parts.

Image.exe: Distribution Methods

The Image.exe malware makes use of two popular approaches which are utilized to contaminate computer system targets:

- Payload Delivery using Prior Infections. If an older Image.exe malware is deployed on the sufferer systems it can immediately upgrade itself or download a more recent version. This is feasible by means of the integrated update command which acquires the launch. This is done by linking to a particular predefined hacker-controlled web server which supplies the malware code. The downloaded virus will get the name of a Windows service as well as be positioned in the “%system% temp” place. Crucial residential properties and operating system setup data are transformed in order to allow a relentless as well as quiet infection.

- Software Program Vulnerability Exploits. The most current variation of the Image.exe malware have been found to be brought on by the some ventures, famously understood for being utilized in the ransomware assaults. The infections are done by targeting open solutions using the TCP port. The attacks are automated by a hacker-controlled framework which seeks out if the port is open. If this condition is satisfied it will certainly check the service as well as recover information concerning it, consisting of any kind of variation and also setup information. Ventures and also popular username and also password combinations may be done. When the make use of is triggered versus the vulnerable code the miner will certainly be deployed in addition to the backdoor. This will certainly provide the a dual infection.

Apart from these methods various other approaches can be used too. Miners can be distributed by phishing emails that are sent out wholesale in a SPAM-like way as well as rely on social design tricks in order to confuse the targets into thinking that they have actually gotten a message from a genuine service or company. The virus documents can be either straight connected or placed in the body contents in multimedia content or message links.

The wrongdoers can likewise produce destructive touchdown web pages that can pose supplier download pages, software download portals and various other regularly accessed locations. When they utilize comparable sounding domain to reputable addresses and security certifications the customers might be coerced into connecting with them. In some cases merely opening them can activate the miner infection.

An additional technique would be to utilize payload service providers that can be spread making use of those techniques or by means of file sharing networks, BitTorrent is just one of one of the most prominent ones. It is often used to disperse both legitimate software and data as well as pirate web content. Two of one of the most preferred haul service providers are the following:

Other techniques that can be considered by the wrongdoers consist of using web browser hijackers -unsafe plugins which are made compatible with the most prominent internet browsers. They are published to the pertinent databases with fake user testimonials and designer qualifications. In a lot of cases the descriptions might consist of screenshots, video clips and also intricate summaries appealing wonderful function enhancements as well as efficiency optimizations. Nonetheless upon installment the actions of the affected browsers will transform- users will certainly locate that they will certainly be rerouted to a hacker-controlled landing web page and their setups might be altered – the default web page, internet search engine and also new tabs web page.

Image.exe: Analysis

The Image.exe malware is a timeless instance of a cryptocurrency miner which depending upon its setup can cause a wide range of dangerous actions. Its major objective is to perform complicated mathematical tasks that will certainly capitalize on the readily available system sources: CPU, GPU, memory and also hard drive area. The way they function is by attaching to an unique web server called mining pool from where the needed code is downloaded and install. As soon as one of the jobs is downloaded it will be begun at the same time, multiple circumstances can be performed at when. When an offered job is finished another one will be downloaded and install in its place and also the loop will certainly proceed till the computer is powered off, the infection is gotten rid of or one more comparable event takes place. Cryptocurrency will certainly be compensated to the criminal controllers (hacking team or a single cyberpunk) straight to their budgets.

A harmful characteristic of this group of malware is that samples such as this one can take all system resources and also virtually make the victim computer system unusable till the threat has been completely gotten rid of. A lot of them feature a persistent setup that makes them really hard to eliminate. These commands will make modifications to boot options, configuration files and also Windows Registry values that will certainly make the Image.exe malware start instantly as soon as the computer system is powered on. Access to recuperation food selections and alternatives may be obstructed which provides lots of manual elimination guides practically pointless.

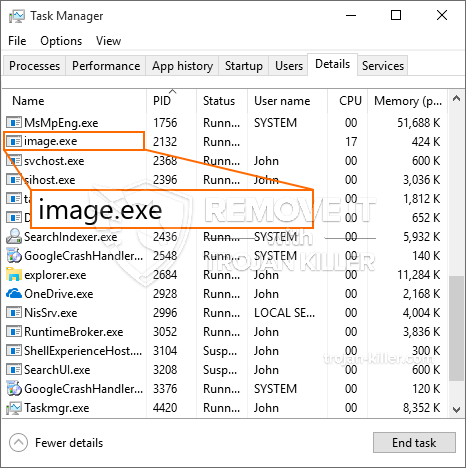

This particular infection will certainly arrangement a Windows solution for itself, following the performed safety and security evaluation ther following activities have actually been observed:

. During the miner procedures the associated malware can attach to already running Windows services and third-party mounted applications. By doing so the system administrators may not observe that the resource lots originates from a different process.

| Name | Image.exe |

|---|---|

| Category | Trojan |

| Sub-category | Cryptocurrency Miner |

| Dangers | High CPU usage, Internet speed reduction, PC crashes and freezes and etc. |

| Main purpose | To make money for cyber criminals |

| Distribution | Torrents, Free Games, Cracked Apps, Email, Questionable Websites, Exploits |

| Removal | Install GridinSoft Anti-Malware to detect and remove Image.exe |

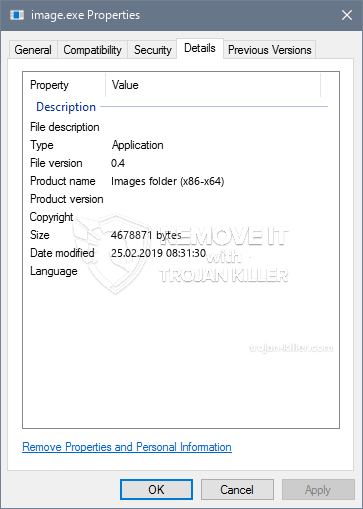

id=”82248″ align=”aligncenter” width=”600″] Image.exe

Image.exe

These type of malware infections are specifically efficient at carrying out sophisticated commands if set up so. They are based upon a modular structure permitting the criminal controllers to coordinate all kinds of hazardous behavior. Among the preferred examples is the modification of the Windows Registry – modifications strings associated by the operating system can cause major efficiency disruptions and also the failure to access Windows solutions. Depending upon the range of adjustments it can additionally make the computer completely pointless. On the various other hand manipulation of Registry worths coming from any third-party set up applications can undermine them. Some applications might fall short to introduce entirely while others can all of a sudden quit working.

This specific miner in its present variation is concentrated on extracting the Monero cryptocurrency having a modified variation of XMRig CPU mining engine. If the campaigns prove successful after that future variations of the Image.exe can be released in the future. As the malware utilizes software program vulnerabilities to infect target hosts, it can be component of a dangerous co-infection with ransomware and also Trojans.

Removal of Image.exe is strongly recommended, since you run the risk of not just a large electricity costs if it is operating on your COMPUTER, but the miner may likewise execute other unwanted activities on it as well as even damage your PC completely.

Image.exe removal process

STEP 1. First of all, you need to download and install GridinSoft Anti-Malware.

STEP 2. Then you should choose “Quick scan” or “Full scan”.

STEP 3. Run to scan your computer

STEP 4. After the scan is completed, you need to click on “Apply” button to remove Image.exe

STEP 5. Image.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Image.exe

How to prevent your PC from being reinfected with “Image.exe” in the future.

A Powerful Antivirus solution that can detect and block fileless malware is what you need! Traditional solutions detect malware based on virus definitions, and hence they often cannot detect “Image.exe”. GridinSoft Anti-Malware provides protection against all types of malware including fileless malware such as “Image.exe”. GridinSoft Anti-Malware provides cloud-based behavior analyzer to block all unknown files including zero-day malware. Such technology can detect and completely remove “Image.exe”.