Não muito tempo atrás, pesquisadores do HP Threat Research Blog relataram uma descoberta recente do RATDispenser. Este indescritível carregador de JavaScript distribui ladrões de informações e Trojans de acesso remoto (RATs). Ele evita com sucesso os controles de segurança ao entregar malware.

Este RATs Dispenser pode operar como um modelo de negócios de malware como serviço

A variedade de famílias de malware que este RATs Dispenser distribui faz pensar que aqui os invasores aplicam o modelo de negócios de malware como serviço. Muitas das famílias de malware distribuídas, os atacantes em potencial podem comprar ou baixar gratuitamente de mercados clandestinos. E todas essas cargas eram RATs que permitiam que os invasores obtivessem controle sobre as vítimas’ dispositivos e roubar informações. No total, pesquisadores identificou oito famílias de malware distribuídas por este RATs Dispenser.

Normalmente, os invasores usam JavaScript Malware para obter uma posição inicial em um sistema antes que ele lance malware secundário que configure o controle sobre o dispositivo comprometido. Em seu relatório, os pesquisadores discutiram as famílias de malware distribuídas por este RATs Dispenser específico. Eles analisaram a cadeia de infecção do RATs Dispenser e propuseram uma variante de oportunidades de detecção para detectar e bloquear seu trabalho. Além disso, os pesquisadores compartilharam uma regra YARA e um script de extração Python para que os defensores da rede possam detectar e analisar esse malware.

A equipe analisou o 155 amostras de malware

De todos os 155 amostra de malware usando o script que encontraram:

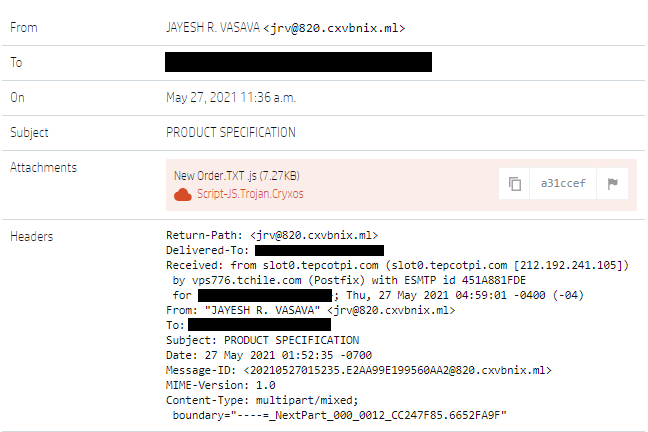

A cadeia de infecção começa com um e-mail que contém anexo malicioso. Por exemplo, alguém pode receber alguma carta sobre um pedido apenas para verificar o que o pedido faz - o usuário clica nele. E é aí que começa a execução de um arquivo. A equipe de pesquisa aconselha os defensores da rede a bloquear tipos de arquivos de anexos de e-mail executáveis com um VBScript ou JavaScript, Por exemplo. A interrupção da execução do malware pode ser feita desativando o Windows Script Host (WSH) ou alterando o manipulador de arquivos padrão para arquivos JavaScript e permitindo apenas que scripts assinados digitalmente sejam executados.

Os pesquisadores identificaram oito malwares distribuídos

Para identificar quais tipos de malware este RATs Dispenser distribui, os pesquisadores escreveram uma assinatura para rastrear seus avistamentos. Entre os vários malware que entregou Formbook, ladrão de informações e um keylogger. Outros tipos incluídos Remcos,STRRAT, WSHRAT, Ladrão de panda, Adwind, GuLoader e Ratty. Deles, os mais frequentemente observados foram STRRAT e WSHRAT contabilizando 81% das amostras analisadas. Em contraste, os pesquisadores menos observados chamam Ratty e GuLoader.

Alguns distribuidores de RATs de malware foram baixados apenas como Formbook e Panda Stealer, enquanto outros geralmente foram descartados. Além disso, os pesquisadores forneceram algumas palavras sobre alguns dos malwares distribuídos. Eles escreveram que STRRAT é um Java RAT que tem acesso remoto, recursos de keylogging e roubo de credenciais e os especialistas detectaram isso pela primeira vez em meados de 2020. WSHRAT, que também atende pelo nome de Houdini, é um VBS RAT detectado pela primeira vez em 2013. Ambos têm recursos RAT típicos. Para eles, o mais interessante é o Panda Stealer. Esta nova família de malware apareceu em abril 2021 e visa carteiras de criptomoedas. GuLoader baixa e executa vários RATs e Ratty é um RAT de código aberto escrito em Java.

No final, os pesquisadores acrescentaram que, embora o JavaScript seja um formato de arquivo de malware menos comum do que os arquivos e documentos do Microsoft Office, software antivírus detecta mal. Na verdade, eles analisaram sua taxa de detecção e obtiveram os resultados de 11% por motores antivírus, ou oito motores.