Katalogen av add-ons for Firefox (LOVE) bemerket en massiv utgivelse av ondsinnede add-ons gjemmer seg bak kjente prosjekter.

forsker Martin Brinkmann oppdaget og det testet på eksempler.

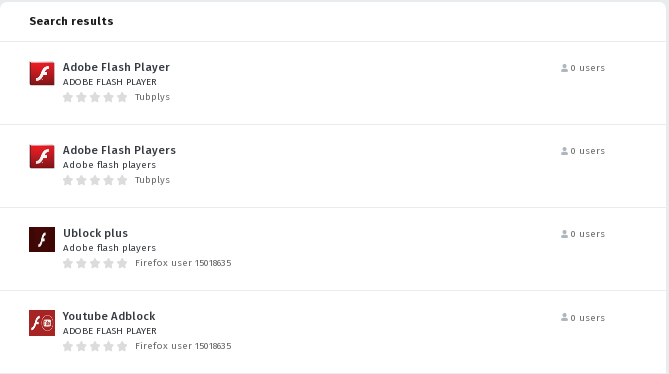

Feller forekomst, i katalogen postet malware add-ons “Adobe Flash Player“, “ublock opprinnelse Pro“, “ENdblock Flash Player” etc.Som disse tilleggene er fjernet fra katalogen, angriperne umiddelbart opprette en ny konto og erstatte dem med nye malware add-ons.

For eksempel, noen timer siden, Firefox brukerkonto 15018635 ble laget, under hvilke add-ons “Youtube Adblock“, “Ublock mer“, “Adblock Plus 2019” plassert. Tilsynelatende, beskrivelse av tilleggene er dannet for å sikre at de er vist i den øverste av slike søke-spørringer som “Adobe Flash Player” Og “Adobe Flash“.

Når du installerer en add-on, du blir bedt om tillatelse til å få tilgang til alle data på nettsteder du surfer. I prosessen med arbeidet, keylogger er lansert, som sender informasjon om utfylling av skjemaer og de installerte kapslene til theridgeatdanbury.com verts.

“Når du laster ned utvidelser, du kanskje legge merke til at navnet på filtypen ikke nødvendigvis samsvarer med den nedlastede filen navn. Nedlastingen hvis ublock opprinnelse pro returnerte adpbe_flash_player-1,1-fx.xpi file”, - skriver Martin Brinkmann i ghacks.net portal.

Skriptet kode inne add-ons er litt annerledes, men de ondsinnede handlingene de utfører er åpenbare og ikke skjult.

Sannsynligvis, fravær av anvendelse av teknikker for å skjule skadelig aktivitet og ytterst enkel kode gjør det mulig å omgå automatisert system for innledende vurdering av tilleggene. Samtidig, det er ikke klart hvordan det faktum av det eksplisitte og ikke-skjult sending av data fra add-on til en ekstern vert kan ignoreres under en automatisert sjekk.

Minner, Mozilla hevder at innføringen av en digital signatur sjekk vil blokkere fordelingen av ondsinnede og spyware add-ons.

Noen add-on utviklere er ikke enig med denne posisjonen, og mener at den obligatoriske digital signatur verifisering mekanismen skaper bare problemer for utviklere og fører til økning i tiden kommunisere korrigerende utslipp til brukere uten at det påvirker sikkerheten.

Mange trivielle og åpenbare teknikker for å omgå systemet for automatisert kontroll av add-ons tillater hemmelighet sette inn ondsinnet kode. For eksempel, ved å danne en operasjon på fly ved tilkopling av flere linjer, og å utføre den resulterende streng ved å ringe EVAL.

Les også: [Makeseparatebestappclicks.top] falsk Adobe Flash Player-oppdatering varsling fjerning

Mozilla posisjon smalner til det faktum at de fleste forfattere av ondsinnede add-ons er ganske lat og ikke vil ty til lignende teknikker for å skjule skadelig aktivitet.

I denne håndboken sjekken er ikke fullstendig avskaffet, og selektivt utført for allerede er lagt tilsetninger. Kosttilskudd for manuell verifisering er valgt basert på de beregnede risikofaktorer.

Kilde: https://www.ghacks.net