Spesialister fra Guardicore Labs rapportert om funn av malware Nansh0u, og noen kinesisk hacking gruppen er ansvarlig for det.

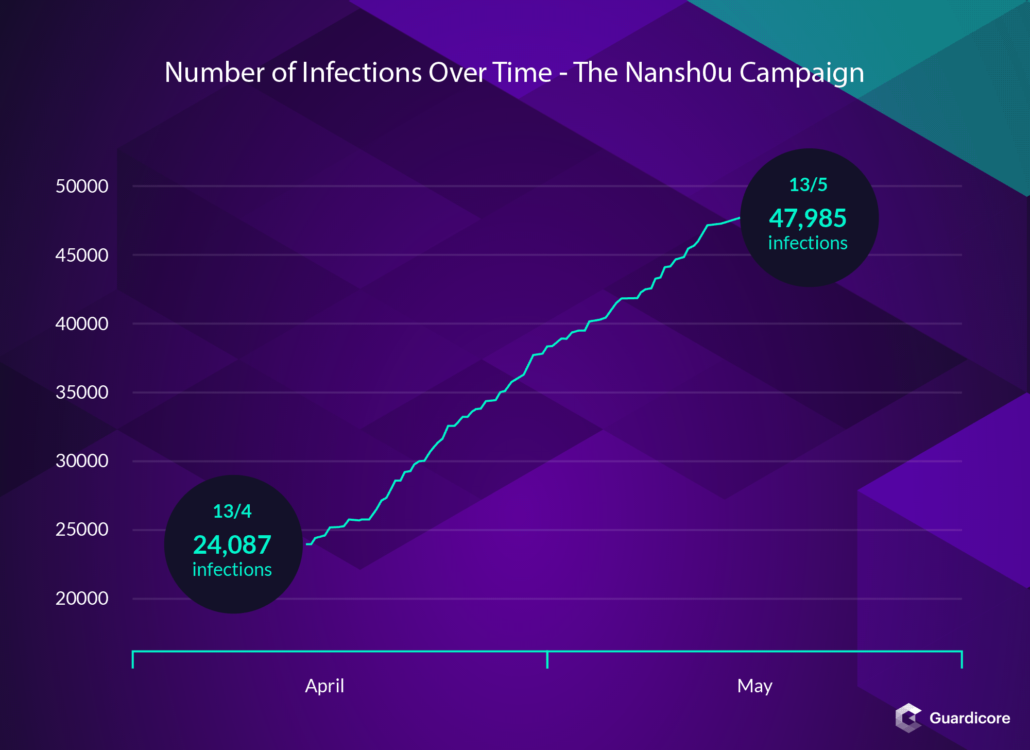

Than angripere kompromiss MS-SQL Og PHPMyAdmin servere rundt om i verden, infisere dem med en kryptovaluta miner, og installerer rootkits som beskytter miner mot sletting.“Brutt maskiner omfatter over 50,000 servere som tilhører selskapene i helsesektoren, telekommunikasjon, media og IT-sektoren”, - Rapporten Guardicore Labs forskere.

Ifølge eksperter, kampanjen ble lansert februar 26, 2019, men ble oppdaget bare i april, når eksperter merke til at kriminelle spre 20 forskjellige nyttelaster arrangert av ulike tilbydere.

“The Nansh0u kampanjen er ikke en typisk krypto-miner angrep. Den bruker teknikker ofte sett i Apts eksempel falske sertifikater og privilegium eskalerings exploits”, - kommentert angrepene i Guardicore Labs.

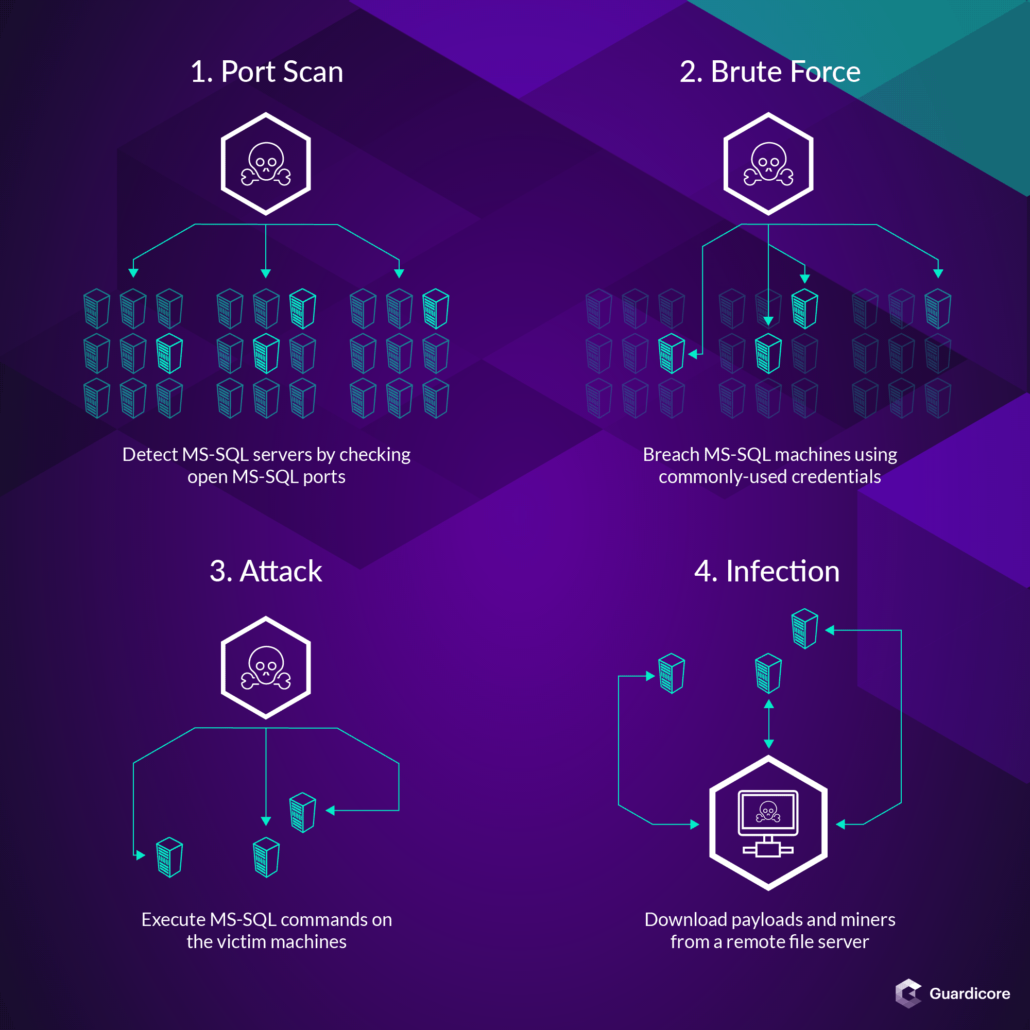

Den første fasen av angrepene er ganske enkelt: Angriperne finner dårlig konfigurert og sårbare Windows MS-SQL og phpMyAdmin servere på nettverket, og ved bruk av vanlig rå kraft og port skanning trenge inn i system, Som en regel, med høye privilegier.

neste, angripere utføre en serie av MS-SQL-kommandoer for å laste ned ondsinnet nyttelast fra den eksterne serveren. Etter det, den malware (og det er TurtleCoin kryptovaluta Miner) kjører med systemrettigheter – for dette, hackere bruke kjente sårbar CVE-2014-4113, som lar heve rettigheter.

I tillegg, for å beskytte deres skadelig fra fjernelse og sikre stabiliteten av infeksjonen, angripere bruker en kernel-modus rootkit, signert av et sertifikat fra VeriSign sertifisering sentrum. For tiden, sertifikatet har allerede utløpt, I tillegg, det opprinnelig ble utstedt av den falske kinesiske selskapet Hang Hootian Network Technology.

“Denne kampanjen ble tydelig konstruert fra den fasen av IP-adresser skanne til infeksjonen av offerets maskiner og gruvedrift krypto-mynt. derimot, ulike skrivefeil og feil antyde at dette ikke var en grundig testet drift”, - argumentere Guardicore Labs.

Forskerne har også undersøkt angripere opprinnelse.

Vi kan trygt si at kinesiske hackere har drevet denne kampanjen. Vi baserer denne hypotesen på følgende observasjoner:

1. Angriperen valgte å skrive sine verktøy med EPL, en kinesisk-basert programmeringsspråk.

2. Noen av filservere utplassert for denne kampanjen er HFSS i kinesisk.

Hva gjør dette angrepet på Windows MS-SQL-servere i første omgang, er å ha svake brukernavn og passord for autentisering. Så trivielt som det kan høres, ha sterke legitimasjon er forskjellen mellom en infisert og en ren maskin.

Guardicore Labs eksperter har allerede publisert en liste over kompromiss indikatorer, og skrev en spesiell Powershell script som vil bidra til å oppdage Nansh0u infeksjon eller sine rester.

Kilde: https://www.guardicore.com