En helt ny, Virkelig usikkert kryptovaluta-gruvevirus har faktisk blitt oppdaget av sikkerhetsforskere. den malware, kalt Ztem.exe kan forurense målpasienter som bruker forskjellige måter. The main point behind the Ztem.exe miner is to use cryptocurrency miner activities on the computers of sufferers in order to acquire Monero tokens at targets expense. The outcome of this miner is the raised electricity expenses and if you leave it for longer amount of times Ztem.exe might also damage your computers elements.

Ztem.exe: distribusjonsmetoder

De Ztem.exe malware gjør bruk av 2 populære tilnærminger som brukes til å infisere datamål:

- Nyttelast Levering bruke Prior Infeksjoner. If an older Ztem.exe malware is released on the sufferer systems it can instantly upgrade itself or download a newer version. Dette er mulig ved hjelp av den innebygde oppgradering kommando som får lansering. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt web-server som gir den skadelige koden. Den nedlastede infeksjonen vil sikkert få navnet på en Windows-tjeneste så vel som å bli lagt i “%Systemet% temp” sted. Viktige boliger eller kommersielle eiendommer samt kjørende systemkonfigurasjonsfiler endres for å tillate en nådeløs og stille infeksjon.

- Utnytter programvare for sikkerhetsproblem. The latest variation of the Ztem.exe malware have been discovered to be triggered by the some exploits, populært anerkjent for å bli brukt i ransomware-streikene. Infeksjonene er gjort ved å målrette åpne løsninger via TCP-port. Angrepene er automatiserte av hackere styrt ramme som søker ut om porten er åpen. Hvis denne betingelsen er oppfylt, vil den skanne tjenesten og også innhente detaljer om den, bestående av hvilken som helst versjon samt konfigurasjonsinformasjon. Ventures så vel som fremtredende brukernavn og passordblandinger kan gjøres. Når bruken utløses mot risikokoden, vil bergmannen absolutt bli distribuert i tillegg til bakdøren. Dette vil sikkert tilby en dual-smitte.

Foruten disse tilnærmingene kan også andre tilnærminger brukes. Gruvearbeidere kan distribueres ved hjelp av phishing-e-post som sendes ut på engros på en spam-lignende måte, og som også er avhengig av sosialteknikk for å pusle målene til å tro at de faktisk har mottatt en melding fra en legitim løsning eller firma.. Infeksjonsdataene kan enten kobles direkte eller settes inn i kroppsinnholdet i multimediainnhold eller meldinger.

Kriminelle kan i tillegg lage destruktive destinasjonssider som kan utgjøre nedlastingssider fra leverandører, nedlastingssider for programvare og forskjellige andre steder som ofte er tilgjengelige. Når de bruker domene som ligner på anerkjente adresser og sikkerhets- og sikkerhetssertifikater, kan enkeltpersoner bli presset rett inn i å koble seg til dem. I noen tilfeller rett og slett å åpne dem kan føre til at miner infeksjon.

En ekstra teknikk vil absolutt være å bruke transportleverandører som kan spres ut ved å bruke disse teknikkene eller ved hjelp av fildelingsnettverk., BitTorrent er en av de mest populære. Det brukes ofte til å spre både ekte programvare og også data samt piratinnhold. To av en av de mest fremtredende nyttelastbærerne er følgende:

Ulike andre metoder som kan tas i betraktning av lovbryterne inkluderer bruk av nettleserkaprere - usikre plugins som er egnet for de mest fremtredende nettleserne.. De blir lastet opp til relevante databaser med falske individuelle attester så vel som designerkvalifikasjoner. I mange tilfeller beskrivelsene kan bestå av skjermbilder, videoer, så vel som sofistikerte beskrivelser som appellerer til gode funksjonsforbedringer samt effektivitetsoptimaliseringer. Ikke desto mindre ved oppsett vil vanene til de berørte nettleserne absolutt endre seg- enkeltpersoner vil helt sikkert oppdage at de vil bli omdirigert til en hackerstyrt destinasjonsside, og oppsettet deres kan endres – standard startside, søkemotor og nye faner nettside.

Ztem.exe: Analyse

The Ztem.exe malware is a timeless case of a cryptocurrency miner which relying on its configuration can create a variety of unsafe actions. Its primary objective is to do intricate mathematical jobs that will take advantage of the offered system sources: prosessor, GPU, minne samt harddisk plass. The method they function is by attaching to an unique web server called mining pool where the needed code is downloaded and install. Så snart en av oppgavene er lastet ned vil den sikkert startes samtidig, multiple instances can be run at when. When a provided job is completed another one will be downloaded in its location and the loophole will continue till the computer system is powered off, the infection is removed or an additional comparable occasion takes place. Kryptovaluta vil deles ut til de kriminelle kontrollerne (hacking gruppe eller en enslig cyberpunk) rett til sine lommebøker.

A dangerous characteristic of this classification of malware is that samples like this one can take all system sources and also practically make the target computer system pointless until the risk has actually been entirely eliminated. A lot of them include a persistent installment which makes them truly hard to remove. Disse kommandoene vil sikkert gjøre endringer for valg, configuration files and also Windows Registry values that will make the Ztem.exe malware start automatically when the computer is powered on. Access to recovery food selections and options may be blocked which makes several manual elimination overviews almost pointless.

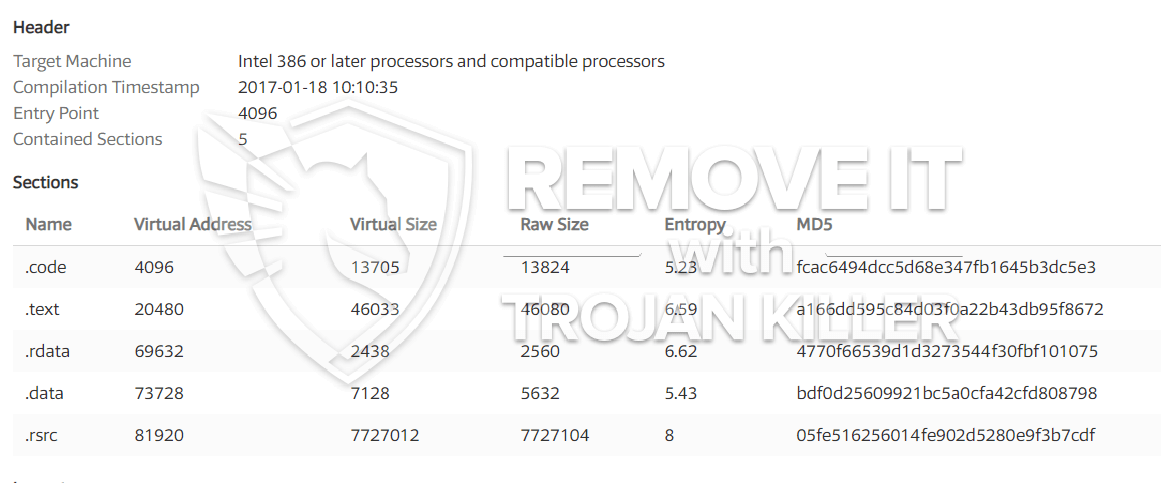

Denne spesifikke infeksjonen vil konfigurere en Windows-løsning for seg selv, adhering to the carried out protection analysis ther following activities have been observed:

. During the miner operations the connected malware can connect to already running Windows services as well as third-party installed applications. By doing so the system managers might not observe that the source lots originates from a different process.

| Navn | Ztem.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Ztem.exe |

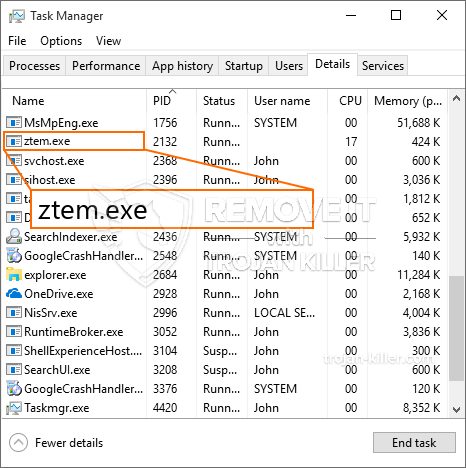

id =”81624″ juster =”aligncenter” width =”600″] Ztem.exe

Ztem.exe

These sort of malware infections are specifically effective at carrying out sophisticated commands if set up so. They are based on a modular structure permitting the criminal controllers to manage all sort of unsafe habits. Among the preferred instances is the modification of the Windows Registry – adjustments strings connected by the os can trigger major performance disruptions as well as the inability to accessibility Windows services. Depending on the range of adjustments it can additionally make the computer completely unusable. On the various other hand control of Registry values coming from any third-party mounted applications can undermine them. Noen programmer kan unnlate å innføre helt, mens andre kan plutselig slutte å jobbe.

Denne spesifikke miner i sin eksisterende variasjoner er konsentrert på utvinningen av det Monero kryptovaluta ha en endret variant av XMRig CPU gruvedrift motoren. If the projects confirm successful after that future variations of the Ztem.exe can be released in the future. Som malware gjør bruk av programvare susceptabilities å forurense målet verter, det kan være bestanddel av en skadelig samtidig infeksjon med ransomware og trojanere.

Elimination of Ztem.exe is highly recommended, because you take the chance of not only a large power bill if it is operating on your PC, yet the miner may also perform various other unwanted tasks on it and also even harm your COMPUTER completely.

Ztem.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Ztem.exe

SKRITT 5. Ztem.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Ztem.exe

Hvor å forhindre din PC blir infisert med “Ztem.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Ztem.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Ztem.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Ztem.exe”.