En helt ny, extremely unsafe cryptocurrency miner infection has actually been detected by safety and security scientists. den malware, kalt Defender.exe kan forurense mål ofrene benytte et utvalg av midler. The main point behind the Defender.exe miner is to utilize cryptocurrency miner tasks on the computer systems of victims in order to acquire Monero tokens at sufferers expenditure. The outcome of this miner is the raised power costs and if you leave it for longer amount of times Defender.exe might even damage your computer systems parts.

Defender.exe: distribusjonsmetoder

De Defender.exe malware gjør bruk av 2 fremtredende tilnærminger som er gjort bruk av forurense data mål:

- Nyttelast Levering via Tidligere infeksjoner. If an older Defender.exe malware is deployed on the target systems it can immediately update itself or download a newer version. Dette er mulig gjennom den innebygde oppdatert kommando som får frigjørings. Dette gjøres ved å koble til en bestemt forhåndsdefinert hacker styrt server som gir den skadelige koden. Den nedlastede viruset vil få navnet på en Windows-tjeneste og bli satt i “%Systemet% temp” sted. Essential boliger og operativsystem konfigurasjonsfiler er endret for å tillate en konsekvent og rolig infeksjon.

- Programvare Utnytter Program for sikkerhetsproblem. The newest variation of the Defender.exe malware have been discovered to be brought on by the some ventures, populært kjent for å bli anvendt i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Overfallene er automatiserte av hackere styrt rammeverk som søker etter om porten er åpen. Hvis dette problemet er tilfreds det vil skanne løsning samt hente informasjon om det, inkludert alle typer versjon og også konfigurasjonsinformasjon. Ventures samt populære brukernavn- og passordkombinasjoner kan gjøres. Når manipulere utløses mot mottakelige koden miner vil bli utplassert sammen med bakdør. Dette vil sikkert tilby en dual-smitte.

Bortsett fra disse metodene andre metoder kan anvendes også. Gruvearbeidere kan spres ved phishing e-poster som sendes i bulk i en spam-aktig måte, samt stole på sosiale design triks for å puslespill ofrene til å tro at de har fått en melding fra en legit tjeneste eller firma. Infeksjonen dokumenter kan enten direkte festet eller plassert i kroppen innholdet i multimedieinnhold eller meldings lenker.

De kriminelle kan i tillegg lage skadelige Touchdown sider som kan etterligne leverandør laste ned og installere websider, program nedlasting nettsteder og også andre ofte brukte steder. Når de bruker lignende tilsynelatende domene til anerkjente adresser samt sikkerhet sertifiseringer enkeltpersoner kan bli tvunget rett inn i kontakt med dem. I noen tilfeller bare åpne dem kan føre til at miner infeksjon.

En ytterligere tilnærming ville sikkert være å utnytte nyttelast tjenesteytere som kan spres ut ved hjelp av ovennevnte metoder eller ved hjelp av fildelingsnettverk, BitTorrent er blant de mest fremtredende. Det blir jevnlig brukt til å distribuere både legit program samt filer og pirat webinnhold. 2 av de mest prominente hale leverandører er følgende:

Forskjellige andre metoder som kan vurderes av lovbrytere består av å bruke internett nettleserkaprere -dangerous plugins som er laget kompatibel med en av de mest fremtredende nettlesere. De er publisert til de riktige repositories med falske individuelle evalueringer samt utvikler kvalifikasjoner. I de fleste tilfeller beskrivelsene kan inkludere skjermbilder, videoer samt forseggjorte sammendrag tiltalende utmerket funksjon effektivisering og optimaliseringer. Likevel ved installasjon atferd påvirket nettlesere vil sikkert endring- kunder vil finne at de vil sikkert bli omdirigert til en hacker-kontrollert landing nettside samt deres innstillingene kan endres – standard nettside, Internett-søkemotor og splitter nye faner siden.

Defender.exe: Analyse

The Defender.exe malware is a traditional case of a cryptocurrency miner which relying on its configuration can create a variety of hazardous activities. Hovedmålet er å utføre intrikate matematiske jobber som absolutt vil bruke de tilbudte systemressursene: prosessor, GPU, minne samt harddisk område. Metoden de jobber er ved å koble til en spesiell webserver kalt mining pool hvor den nødvendige koden lastes ned og installeres. Så snart blant oppgavene blir lastet det vil bli startet på samme tid, flere forekomster kan kjøres på en gang. Når en gitt oppgave er ferdig, blir en annen lastet ned og installert i området, og smutthullet vil fortsette til datamaskinen slås av., infeksjonen fjernes eller et ytterligere lignende anledning skjer. Kryptovaluta vil sikkert deles ut til de kriminelle kontrollerne (hacking team eller en enkelt cyberpunk) direkte til sine vesker.

Et skadelig trekk ved denne klassifiseringen av skadelig programvare er at eksempler som ligner på denne kan ta alle systemressurser og også praktisk talt gjøre offerets datasystem meningsløst til faren er helt fjernet. Mange av dem har en jevn avbetaling som gjør dem faktisk vanskelige å fjerne. Disse kommandoene vil sikkert gjøre endringer i oppstartsvalg, configuration data and Windows Registry values that will certainly make the Defender.exe malware begin immediately once the computer is powered on. Tilgjengelighet til rekreasjon matvalg og alternativer kan bli blokkert, noe som gjør mange hånddrevne eliminasjonsguider praktisk talt ubrukelige.

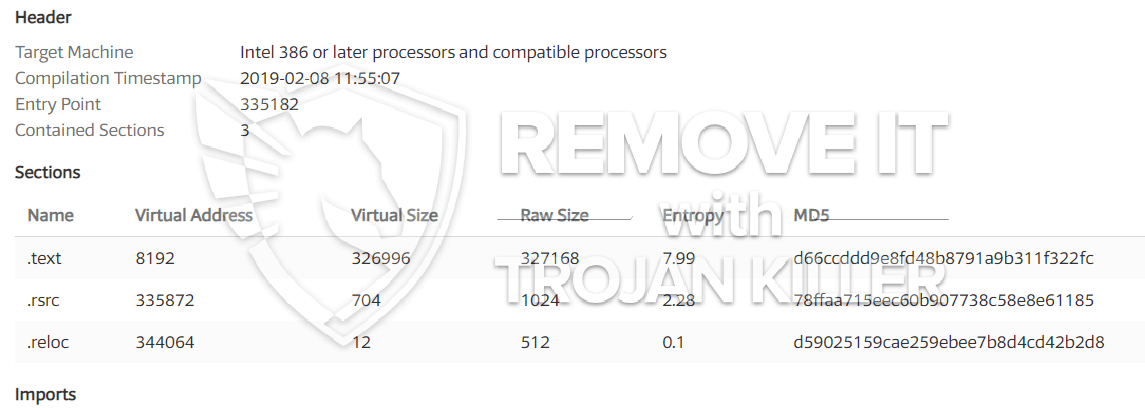

Denne spesifikke infeksjonen vil ordningen en Windows-tjeneste for seg selv, å følge den utførte sikkerhetsanalysen der følgende aktiviteter er observert:

. Under gruvearbeidsprosedyrene kan den tilknyttede skadelige programvaren koble seg til Windows-løsninger og installerte applikasjoner fra tredjeparter. Ved å gjøre dette kan systemansvarlige ikke observere at kildelottene stammer fra en annen prosess.

| Navn | Defender.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Defender.exe |

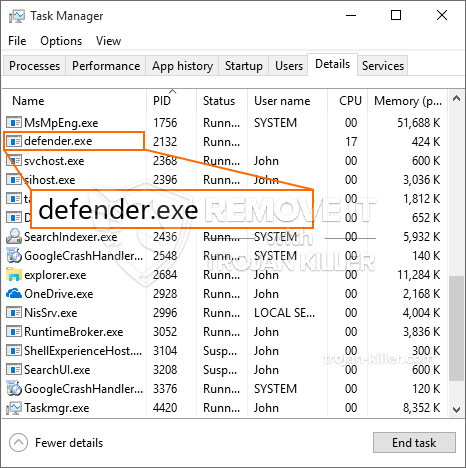

id =”81628″ juster =”aligncenter” width =”600″] Defender.exe

Defender.exe

Denne typen malware-infeksjoner er spesielt effektive til å utføre innovative kommandoer hvis de er konfigurert slik. De er basert på et modulært rammeverk som tillater de kriminelle kontrollørene å orkestrere all slags farlig oppførsel. Blant de populære eksemplene er endring av Windows-registeret – Justeringsstrenger knyttet til operativsystemet kan forårsake alvorlige ytelsesavbrudd og manglende evne til å få tilgang til Windows-tjenester. Justeringsstrenger knyttet til operativsystemet kan forårsake alvorlige ytelsesavbrudd og manglende evne til å få tilgang til Windows-tjenester. På de ulike derimot manipulering av registerverdiene kommer fra enhver form for tredjeparts satt opp programmer kan undergrave dem. Justeringsstrenger knyttet til operativsystemet kan forårsake alvorlige ytelsesavbrudd og manglende evne til å få tilgang til Windows-tjenester.

Justeringsstrenger knyttet til operativsystemet kan forårsake alvorlige ytelsesavbrudd og manglende evne til å få tilgang til Windows-tjenester. If the projects verify successful then future versions of the Defender.exe can be released in the future. Siden skadelig programvare bruker mottakelighet for programvare for å forurense målverter, det kan være bestanddel av en usikker samtidig infeksjon med ransomware og trojanere.

Removal of Defender.exe is highly suggested, Justeringsstrenger knyttet til operativsystemet kan forårsake alvorlige ytelsesavbrudd og manglende evne til å få tilgang til Windows-tjenester, men gruvearbeideren kan også utføre forskjellige andre uønskede oppgaver på den og også skade DATAMASKINEN din fullstendig.

Defender.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Defender.exe

SKRITT 5. Defender.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Defender.exe

Hvor å forhindre din PC blir infisert med “Defender.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Defender.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Defender.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Defender.exe”.