En ny, veldig skadelig cryptocurrency miner-infeksjon er funnet av forskningsforskere. den malware, kalt Winlogui.exe kan infisere målet ofrene å gjøre bruk av et utvalg av midler. Hovedideen bak Winlogui.exe gruvearbeideren er å benytte seg av cryptocurrency gruveaktiviteter på datamaskiner til de som lider for å få Monero-symboler på bekostning av ofre. Resultatet av denne gruvearbeideren er de høye utgiftene til elektrisk strøm, så vel som om du lar det ligge i lengre perioder. Winlogui.exe kan til og med skade datamaskinens komponenter.

Winlogui.exe: distribusjonsmetoder

De Winlogui.exe malware gjør bruk av 2 foretrukne tilnærminger som brukes for å forurense datamål:

- Nyttelast Levering bruke Prior Infeksjoner. Hvis en eldre Winlogui.exe malware blir utgitt på offersystemene, kan den umiddelbart oppgradere seg selv eller laste ned og installere en nyere variant. Dette er mulig gjennom den integrerte oppdateringskommando som får lansering. Dette gjøres ved å knytte til en bestemt forhåndsdefinert hacker-kontrollert webserver som gir malware-koden. Det nedlastede og installerende viruset vil sikkert få navnet på en Windows-løsning og også bli plassert i “%Systemet% temp” sted. Vitale bygninger så vel som kjører systemoppsettfiler blir endret for å tillate en vedvarende og også stille infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. Den nyeste varianten av Winlogui.exe-malware er oppdaget å være forårsaket av noen utnyttelser, populært anerkjent for å bli brukt i ransomware-streikene. Infeksjoner er gjort ved å målrette åpne løsninger gjennom TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. Hvis dette problemet blir oppfylt, vil det sikkert skanne løsningen samt gjenopprette informasjon angående den, bestående av all variasjon og konfigurasjonsinformasjon. Ventures så vel som fremtredende brukernavn og passordkombinasjoner kan gjøres. Når manipulasjonen utløses mot den sårbare koden, vil gruvearbeideren sikkert bli distribuert sammen med bakdøren. Dette vil sikkert tilby en dobbel infeksjon.

I tillegg til disse metodene kan det også benyttes forskjellige andre tilnærminger. Gruvearbeidere kan distribueres ved phishing-e-post som blir sendt ut i bulk på en SPAM-lignende måte, så vel som avhengig av triks for sosialteknologi for å forvirre målene til å tro at de faktisk har mottatt en melding fra en legit tjeneste eller virksomhet. Infeksjonsfilene kan enten festes rett eller settes inn i kroppskomponentene i multimediemateriale eller nettleser til meldinger.

Kriminelle kan på samme måte produsere skadelige berøringssider som kan forestille seg at leverandøren laster ned og installerer websider, nedlastingsnettsteder for programvare og også forskjellige andre steder som ofte er tilgjengelige. Når de bruker sammenlignbare tilsynelatende domenenavn med anerkjente adresser og beskyttelsesattester, kan kundene bli tvunget til å samarbeide med dem. Noen ganger bare åpne dem kan aktivere miner infeksjon.

En annen tilnærming vil være å benytte seg av transportleverandører som kan spres ved hjelp av ovennevnte teknikker eller ved å bruke fildelingsnettverk, BitTorrent er bare en av en av de mest fremtredende. Det brukes ofte til å distribuere både ekte programvare og filer samt piratnettinnhold. To av en av de mest foretrukne hale bærere er følgende:

Andre metoder som kjeltringene kan ta i betraktning, består i å gjøre bruk av nettleserkaprere - skrekkelige plugins som er gjort egnet med de mest fremtredende nettleserne.. De blir lagt ut til de relevante databasene med falske kundeevalueringer og utviklerkvalifikasjoner. I mange tilfeller sammendragene kan inkludere skjermbilder, videoer og sofistikerte sammendrag som appellerer til utmerkede attributtforbedringer og ytelsesoptimaliseringer. Ikke desto mindre vil handlingene til de berørte nettleserne endre seg ved installasjon- brukere vil oppdage at de sikkert vil bli omdirigert til en hacker-kontrollert destinasjonsside, og også innstillingene deres kan bli endret – standard nettside, online søkemotor og nye faner siden.

Winlogui.exe: Analyse

Winlogui.exe-malware er et tradisjonelt tilfelle av en cryptocurrency-gruvearbeider, som avhengig av ordningen kan utløse en rekke farlige aktiviteter. Dets viktigste mål er å gjøre komplekse matematiske oppgaver som sikkert vil få mest mulig ut av de lett tilgjengelige systemkildene: prosessor, GPU, minne og harddiskområde. Metoden de bruker er ved å koble til en spesiell server som heter mining pool hvor den etterlyste koden lastes ned. Så raskt som en av jobbene lastes ned, vil den helt sikkert bli startet samtidig, flere forekomster kan kjøres så snart som. Når en gitt jobb er ferdig, vil en annen lastes ned i området, og loopen fortsetter også til datasystemet er slått av, infeksjonen elimineres eller en annen sammenlignbar anledning finner sted. Kryptovaluta vil bli kompensert for den kriminelle kontrollerne (hacking team eller en enkelt cyberpunk) direkte til sine lommebøker.

Et farlig trekk ved denne klassifiseringen av skadelig programvare er at prøver som ligner på denne kan ta alle systemressurser, så vel som praktisk talt gjøre måldatasystemet meningsløst til faren er blitt fullstendig kvitt. De fleste av dem har et konsistent oppsett som gjør dem virkelig utfordrende å bli kvitt. Disse kommandoene vil sikkert gjøre endringer for valg, konfigurasjonsfiler samt Windows-registerverdier som gjør at Winlogui.exe skadelig programvare starter automatisk når datasystemet er slått på. Tilgang til gjenopprettingsmenyer og alternativer kan hindres, noe som gjør mange håndopererte fjerningsveiledninger nesten ineffektive.

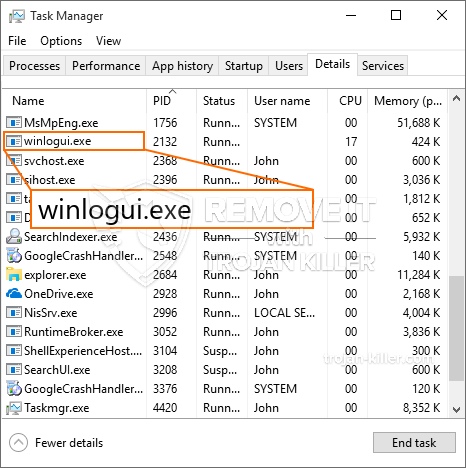

Denne bestemt infeksjon vil ordningen en Windows-tjeneste for seg selv, etter den gjennomførte sikkerhetsevalueringen, har man faktisk fulgt aktivitetene:

. Under gruveprosedyrene kan den tilknyttede skadelige programvaren knytte seg til allerede kjørte Windows-løsninger og tredjeparts konfigureringsprogrammer. Ved å gjøre det kan det hende at systemadministratorene ikke legger merke til at ressurstonnene kommer fra en egen prosedyre.

| Navn | Winlogui.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å detektere og fjerne Winlogui.exe |

Denne typen malware-infeksjoner er spesielt pålitelige når det gjelder å utføre avanserte kommandoer hvis de er konfigurert slik. De er basert på en modulær struktur som tillater kriminelle kontrollører å koordinere alle slags skadelige handlinger. En av de foretrukne tilfeller er modifiseringen av Windows-registret – justeringer strenger relatert av os kan skape alvorlige ytelsesforstyrrelser og også manglende evne til å få tilgang til Windows-tjenester. Avhengig av omfanget av justeringer kan det i tillegg gjøre datasystemet helt ubrukelig. På den annen side kan justering av registerverdier som tilhører noen form for tredjeparts konfigurerte applikasjoner sabotere dem. Noen programmer kan slutte å fungere til å lansere helt, mens andre kan uventet slutter å virke.

Denne spesifikke gruvearbeideren i sin nåværende versjon er fokusert på gruvedrift av Monero cryptocurrency som består av en modifisert versjon av XMRig CPU gruvemotor. Hvis prosjektene verifiserer vellykket etter at fremtidige variasjoner av Winlogui.exe kan frigis i fremtiden. Som malware benytter programvare susceptabilities forurense målet verter, det kan være bestanddel av en skadelig samtidig infeksjon med ransomware samt trojanere.

Fjerning av Winlogui.exe anbefales sterkt, fordi du risikerer ikke bare en stor strømkostnad hvis den kjører på din PC, ennå kan gruvearbeideren også utføre andre uønskede aktiviteter på den, i tillegg til at den kan skade PCen din permanent.

Winlogui.exe fjerningen

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne Winlogui.exe

SKRITT 5. Winlogui.exe Fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for remove Winlogui.exe

Hvor å forhindre din PC blir infisert med “Winlogui.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Winlogui.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Winlogui.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Winlogui.exe”.