En helt ny, virkelig skadelig kryptovaluta-gruveinfeksjon har blitt oppdaget av forskere om sikkerhet og sikkerhet. den malware, kalt Cudo Miner.exe kan infisere målsyke ved å bruke en rekke midler. Hovedpoenget bak Cudo Miner.exe-gruvearbeideren er å bruke gruvearbeideroppgaver i kryptovaluta på datamaskiner til syke for å skaffe seg Monero-tokens til målkostnad. The result of this miner is the raised electrical energy bills and if you leave it for longer periods of time Cudo Miner.exe may also harm your computer systems elements.

Cudo Miner.exe: distribusjonsmetoder

De Cudo Miner.exe malware bruksområder 2 foretrukne teknikker som benyttes for å infisere datasystem mål:

- Nyttelast Levering bruke Prior Infeksjoner. If an older Cudo Miner.exe malware is deployed on the sufferer systems it can instantly update itself or download and install a more recent variation. Dette er gjennomførbart gjennom den innebygde oppdateringskommandoen som får lanseringen. Dette gjøres ved å koble til en bestemt forhåndsdefinert hackerkontrollert webserver som tilbyr skadevarekoden. Den nedlastede infeksjonen får navnet på en Windows -tjeneste og blir også plassert i “%Systemet% temp” sted. Viktige bygninger og også dokumenter for operativsystemopplegg blir transformert for å tillate en nådeløs og stille infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. The most recent variation of the Cudo Miner.exe malware have actually been found to be caused by the some ventures, allment forstått for de ble anvendt i Ransomware streik. Infeksjoner er gjort ved å målrette åpne løsninger gjennom TCP-port. Angrepene er automatiserte av hackere styrt struktur som vender opp om porten er åpen. Hvis denne betingelsen er oppfylt, vil den kontrollere tjenesten samt innhente informasjon om den, inkludert hvilken som helst versjon og også oppsettinformasjon. Ventures samt foretrukne brukernavn samt passord mikser kan gjøres. Når den gjør bruk av forårsakes mot utsatt koden miner vil sikkert bli utplassert i tillegg til bakdør. Dette vil sikkert presentere en dobbelinfeksjon.

I tillegg til disse tilnærmingene kan andre teknikker også brukes. Gruvearbeidere kan bli spredt av phishing-e-poster som sendes i bulk på en SPAM-lignende måte, i tillegg til at de er avhengige av sosiale designtriks for å forvirre pasientene til å tro at de har mottatt en melding fra en legitim løsning eller virksomhet. Virusdokumentene kan enten festes direkte eller plasseres i kroppsmaterialet i multimedienettinnhold eller tekstnettlenker.

De kriminelle kan i tillegg utvikle skadelige touchdown-sider som kan utgjøre leverandørens nedlastings- og installasjonssider, program nedlasting nettsteder samt andre ofte brukte steder. Når de bruker lignende domenenavn som legitime adresser og også sikkerhetssertifiseringer, kan kundene bli presset rett inn i kontakt med dem. Noen ganger bare åpne dem kan aktivere miner infeksjon.

En annen metode ville være å benytte seg av transporttjenesteleverandører som kan spres ut ved å bruke de ovennevnte teknikkene eller via datadelingsnettverk, BitTorrent er bare ett av de mest foretrukne seg. Det brukes ofte til å distribuere både anerkjente programvareapplikasjoner og data og piratkopiere webinnhold. To av en av de mest fremtredende nyttelastbærerne er følgende:

Andre tilnærminger som kan vurderes av skurkene består i å bruke nettleserkaprere - farlige plugins som er laget egnet med en av de mest fremtredende nettleserne. De sendes til de relevante databasene med falske kundeanmeldelser og også utviklerkvalifikasjoner. I mange tilfeller beskrivelsene kan bestå av skjermbilder, videoklipp og sofistikerte beskrivelser som oppmuntrer til utmerkede funksjonsforbedringer og effektivitetsoptimaliseringer. Men ved avbetaling vil vanene til de berørte nettleserne sikkert endre seg- enkeltpersoner vil finne at de vil bli omdirigert til en hackerkontrollert touchdown-side, og oppsettene deres kan også endres – standard startside, søkemotor og også nye faner siden.

Cudo Miner.exe: Analyse

The Cudo Miner.exe malware is a traditional situation of a cryptocurrency miner which relying on its arrangement can cause a wide range of dangerous activities. Its primary objective is to carry out intricate mathematical jobs that will certainly make the most of the readily available system resources: prosessor, GPU, minne samt harddiskområdet. The means they operate is by linking to a special web server called mining pool from where the required code is downloaded. As soon as one of the jobs is downloaded it will certainly be started at the same time, mange tilfeller kan være borte for når. When a given job is finished an additional one will be downloaded in its location and the loophole will certainly continue until the computer system is powered off, the infection is removed or an additional similar occasion takes place. Kryptovaluta vil bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enslig cyberpunk) rett til sine budsjetter.

A hazardous quality of this classification of malware is that samples like this one can take all system resources and virtually make the target computer pointless up until the danger has been entirely removed. The majority of them feature a persistent setup that makes them really challenging to eliminate. Disse kommandoene vil gjøre endringer for alternativer, configuration files as well as Windows Registry values that will certainly make the Cudo Miner.exe malware begin automatically as soon as the computer system is powered on. Access to recovery menus and options may be obstructed which provides numerous hands-on removal overviews virtually useless.

Denne infeksjonen vil sette opp en Windows-tjeneste for seg selv, adhering to the performed security analysis ther complying with actions have actually been observed:

. During the miner procedures the connected malware can link to already running Windows services as well as third-party set up applications. By doing so the system managers might not discover that the resource load comes from a separate process.

| Navn | Cudo Miner.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Cudo Miner.exe |

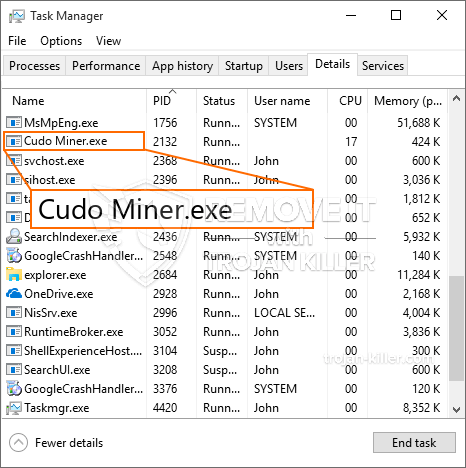

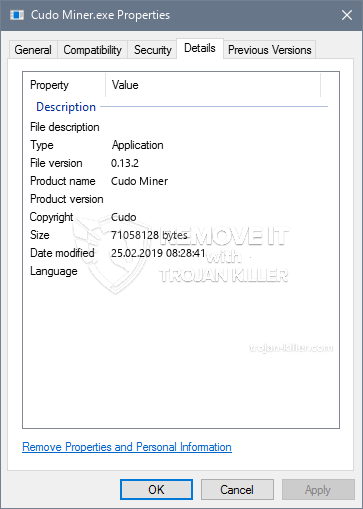

id =”82244″ juster =”aligncenter” width =”600″] Cudo Miner.exe

Cudo Miner.exe

These type of malware infections are especially reliable at executing innovative commands if configured so. They are based upon a modular framework permitting the criminal controllers to orchestrate all kinds of harmful habits. En av de fremtredende tilfellene er justeringen av Windows-registeret – alterations strings related by the os can trigger significant efficiency interruptions as well as the inability to gain access to Windows solutions. Avhengig av omfanget av justeringer kan det i tillegg gjøre datasystemet meningsløst. On the various other hand adjustment of Registry values coming from any type of third-party set up applications can undermine them. Some applications might fall short to launch entirely while others can all of a sudden quit working.

This specific miner in its current version is concentrated on extracting the Monero cryptocurrency containing a customized version of XMRig CPU mining engine. If the campaigns confirm effective then future variations of the Cudo Miner.exe can be introduced in the future. Som malware bruker programmet sårbarheter å forurense målet verter, det kan være en del av en farlig samtidig infeksjon med ransomware og trojanere.

Elimination of Cudo Miner.exe is highly suggested, considering that you run the risk of not just a large electricity bill if it is operating on your PC, but the miner might also perform other unwanted activities on it as well as even harm your COMPUTER permanently.

Cudo Miner.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Cudo Miner.exe

SKRITT 5. Cudo Miner.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Cudo Miner.exe

Hvor å forhindre din PC blir infisert med “Cudo Miner.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Cudo Miner.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Cudo Miner.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Cudo Miner.exe”.