Tenk om den e-posten egentlig var ment for deg eller kunne det være mulig å motta en slik type melding fra banken din som et eksempel! Tenk om den e-posten egentlig var ment for deg eller kunne det være mulig å motta en slik type melding fra banken din som et eksempel. Hver bruker som har blitt offer for Diavol løsepengeprogram nå kan få filene sine gjenopprettet med et gratis dekrypteringsverktøy.

Hvordan bruke det gratis dekrypteringsverktøyet?

Før du bruker verktøyet, vurder det neste. Det er viktig for vellykket bruk av dekrypteringsløsningen. Sørg for å sette skadevaren i karantene slik at den ikke kommer tilbake når du er ferdig med å gjenopprette filene dine.

Også cybersikkerhetseksperter anbefaler at hvis systemet ditt ble kompromittert via Windows Remote Desktop-funksjonen, bør du umiddelbart endre passordene til alle brukere som har tilgang og sjekke de lokale brukerkontoene der angripere kan ha lagt til flere kontoer.

Rådet vil også være å ikke endre filnavnene til de originale og krypterte filene. Dekrypteringsprogrammet vil utføre filnavnssammenlikningene for å velge riktig filtype som ble brukt til kryptering.

Dekrypteringsverktøyet vil be deg om tilgang til et filpar som skal bestå av én kryptert fil og den originale, en ukryptert versjon av den krypterte filen. Det er nødvendig for å rekonstruere krypteringsnøklene for å dekryptere resten av dataene dine. Filen må være i nærheten 20 kb i størrelse eller større.

For å lese en instruksjon om hvordan du bruker dekrypteringsverktøyet, vennligst fortsett til lenken.

Hva er Diavol løsepengevare?

Først oppdaget av nettsikkerhetsspesialister i juli 2021 denne løsepengevarefamilien viste at den har dobbel utpressingsfunksjonalitet. Dette betyr at denne skadevaren ikke bare krypterer filene, men også som skaperne av den hevder kan eksfiltrere dataene.

Trollmannsedderkopp, en nettkrimgruppe som står bak Conti og Ryuk løsepenge-familie og driver også Trickbot botnet, driver også Diavol løsepengevare.

Denne løsepengevarefamilien bruker RSA-kryptering og fokuserer spesifikt på filtyper oppført av operatørene. Skadevaren utpeker hver fil ".lock64"-utvidelsen og slipper deretter en løsepengenota med instruksjoner.

Ransomware genererer en unik identifikator for hvert offers datamaskin og prøver deretter å koble til en hardkodet kommando og kontroll (C&C) Server.

Ifølge FBI-etterforskning løsepengekravene til Diavol går opp til $500,000 med den laveste summen av $10,000.

TrickBot-gjengen driver Diavol løsepengeprogram

Ordet “Djevel” kommer fra rumensk og betyr Djevel. Cybersikkerhetsforskerne så det sammen med Conti ransomware blir utplassert i begynnelsen av juni 2021 på et nettverk i det samme ransomware-angrepet.

Forskerne analyserte de to løsepengevareprøvene. De funnet likhetene mellom alle inkluderte nesten identiske kommandolinjeparametere for samme funksjonalitet og bruk av asynkrone I/O-operasjoner for filkryptering i kø. Men det var ikke nok bevis til å formelt koble de to operasjonene.

Måneder senere, forskere fra IBM X-Force oppdaget også en sterk sammenheng mellom TrickBot, Anchor og Diavol løsepengevare. Alle er produktene utviklet av TrickBot-gjengen, alias Wizard Spider.

I januar 2022 FBI kunngjorde formelt at Diavol-ransomware har direkte forbindelse til TrickBot-gjengen som deler i nye rådgivende indikatorer på kompromiss som ble sett i tidligere angrep. I tillegg, FBI har ikke bekreftet påstandene om nettkriminelle som lekker ofredata til tross for løsepengevarenotatene som truer med å gjøre det.

Analysen av Diavol løsepengevare

Under en kjøring på en kompromittert maskin tar løsepengevaren ut koden fra bildene’ PE-ressursseksjon. Den laster deretter koden fra en buffer med utførelsestillatelser.

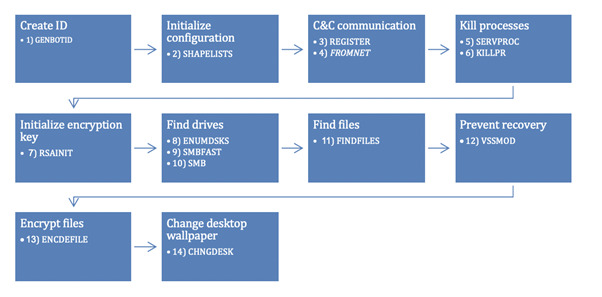

Uttrukket kode utgjør 14 forskjellige rutiner som blir utført i følgende rekkefølge:

- Oppretter en identifikator for offeret;

- Initialiserer konfigurasjonen ;

- Endrer skrivebordsbakgrunnen;

- Gjennomfører kryptering;

- Forhindrer gjenoppretting ved å slette skyggekopier;

- Finner filer som skal krypteres;

- Finner alle stasjoner som skal krypteres;

- Initialiserer krypteringsnøkkel;

- Stopper tjenester og prosesser;

- Registrerer seg hos C&C-server og oppdaterer konfigurasjonen.

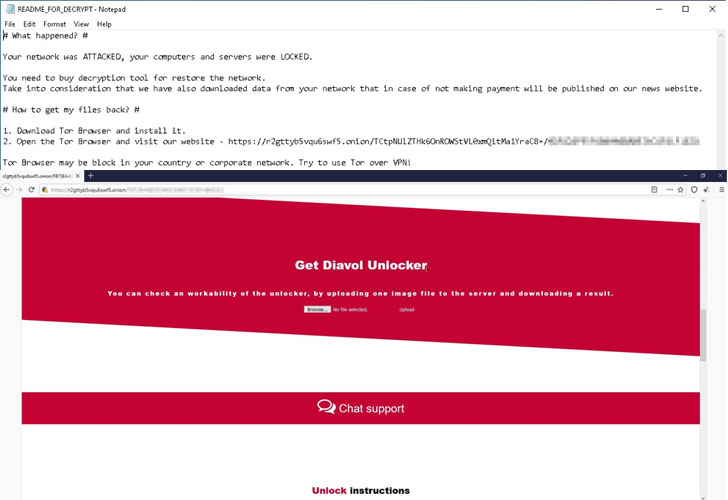

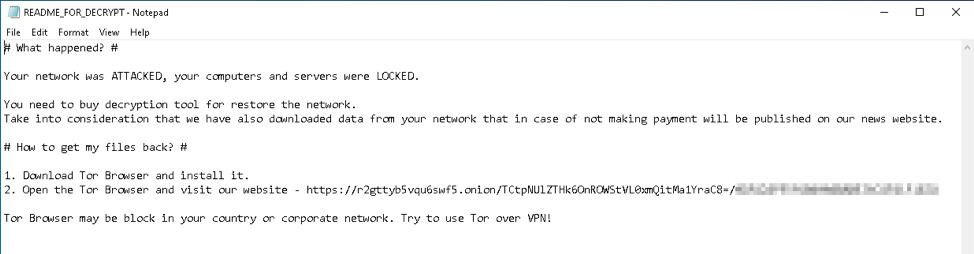

Når alt er pent gjort, endrer Diavol løsepengevare hver kryptert Windows-enhets bakgrunn til en svart bakgrunn med neste melding: “Alle filene er kryptert! For mer informasjon se README-FOR-DECRYPT.txt”

Diavol løsepengevaren mangler tilsløring fordi den ikke bruker noen anti-demonteringstriks eller pakking. Selv om det gjør analysen vanskeligere ved å lagre hovedrutinene i bitmap-bilder.

Når vi snakker om krypteringsprosedyren, bruker løsepengevaren brukermodus asynkrone prosedyreanrop (APC-er) med en asymmetrisk krypteringsalgoritme.

Det er det som skiller denne løsepengevarefamilien fra de andre ettersom andre løsepengevarefamilier bruker symmetriske algoritmer som øker krypteringsprosessen betydelig..

Anbefalte tiltak mot Diavol løsepengeprogramvare

Brukeren kan bruke følgende begrensninger for å redusere risikoen for ransomware-angrep:

- Fokuser på bevissthet og opplæring om cybersikkerhet. Det er mer for arbeidsgiverne å gi informasjon til sine ansatte om nye trusler og hva de skal gjøre i tilfelle et angrep;

- Bruker kun private sikre nettverk og unngår de offentlige. Du kan også vurdere å installere og bruke en VPN;

- Bruker multifaktorautentisering der det er mulig;

- Deaktivering av hyperkoblinger i e-poster;

- Installering og regelmessig oppdatering av antivirusprogramvare på alle verter som også muliggjør sanntidsdeteksjon;

- Installerer oppdateringer så snart de er utgitt;

- Regelmessig sikkerhetskopiering av data. Aktiver også passordbeskyttelse via sikkerhetskopier offline. Sørg i tillegg for at sikkerhetskopieringsdataene ikke er tilgjengelige for uautoriserte endringer;

- Implementere nettverkssegmentering og holde offline backup av dataene.

Ikke å vite hvor løsepengevareoverraskelsen kan komme fra, det er alltid bedre å ha noen garantier i tilfelle det virkelige angrepet.

For å si at de siste mange cybersikkerhetsspesialistene sier at det kriminelle økosystemet for løsepengevare blir stadig mer voksende, spesielt med alt som raskt beveger seg til digital eksistens. De uttrykker bekymring for om cybersikkerhetsmiljøet holder tritt med tempoet. Å si sikkert er vanskelig, men de siste sommerartiklene og påfølgende artikler om arresterer mange løsepengevareoperatører vise innsatsen til nettsikkerhetssamfunnet.