Forskere fra BlackBerry rapporterer om en ny identifisert løsepengevarefamilie. LokiLocker RaaS har nylig kommet ut på scenen og som cybersikkerhetseksperter sier at det ikke holder den norrøne gudens navn for ingenting. I en omfattende artikkel ga forskere den detaljerte graven i LokiLockers kode, forklart hvordan løsepengevaren fungerer og skrev også et kort råd om hvordan brukere kan unngå skadelig programvare.

Så, hvem er fyren?

For å snakke om norrøn mytologi fra alle gudene der ute, Loke, gudelureren, kan være den mest interessante. Ifølge Brittanica, denne guddomen kunne endre form og endre kjønn med kaoset som mål. I norrøn mytologi Loke er fremstilt å alltid ha et eller annet triks i ermene. Det samme kan du si om ransomware-familien med navnebror.

Første gang forskere oppdaget den malware i midten av august 2021. Teamet advarte mot å forveksle denne løsepengevarefamilien med LokiBot (en infotyver) og med en eldre løsepengevarefamilie Locky, som var mest kjent i 2016. Selv om forskere legger til at LokiLock deler noen likheter med LockBit løsepengeprogramvare (som løsepengenotat filnavn, registerverdier) men likevel kan man ikke si sikkert at førstnevnte er den direkte etterkommer av sistnevnte.

Hva er det i ermene til luringen- ransomware?

Ny løsepenge-familie retter seg mot engelsktalende brukere som jobber på Windows OS. Trusselaktører skrev skadevaren i .NET og beskyttet den med NETGuard (modifisert ConfuserEX) i tillegg bruker en virtualiseringsplugin kalt KoiVM. Programtillegget var en gang en lisensiert kommersiell beskytter for .NET-applikasjoner, men i 2018 koden ble åpen kildekode ( muligheten sier at det ble lekket) og nå er den tilgjengelig på GitHub. Koi ser ut til å være populær nok med cracks og hackingverktøy, men forskere innrømme at de ikke har sett så mye skadelig programvare som bruker det.

I de tidligste prøvene observert, Trojaniserte brute-checker hackingverktøy som PayPal BruteChecker, FPSN Checker av Angeal (Sprukket av MR_Liosion) ble brukt som løsepengevaredistributører. For de som ikke vet, brute-checkers er verktøy som trusselaktører ansette når de trenger å validere stjålne kontoer og få tilgang til andre kontoer. Teknikken kalles credentials stuffing. Forskere antar at grunnen til at det i begynnelsen var disse hackerverktøyene som distribuerte skadevare, det er kanskje fordi trusselaktører utførte en slags betatesting før de gikk til det brede markedet.

Nå fungerer skadelig programvare som en Ransomware-as-a-Service-ordning med begrenset tilgang som engasjerer et ganske lite antall omhyggelig kontrollerte tilknyttede selskaper. For hver affiliate er det et utpekt brukernavn og et unikt chat-ID-nummer. Blackberrys team teller foreløpig ca 30 forskjellige LokiLocker-tilknyttede selskaper.

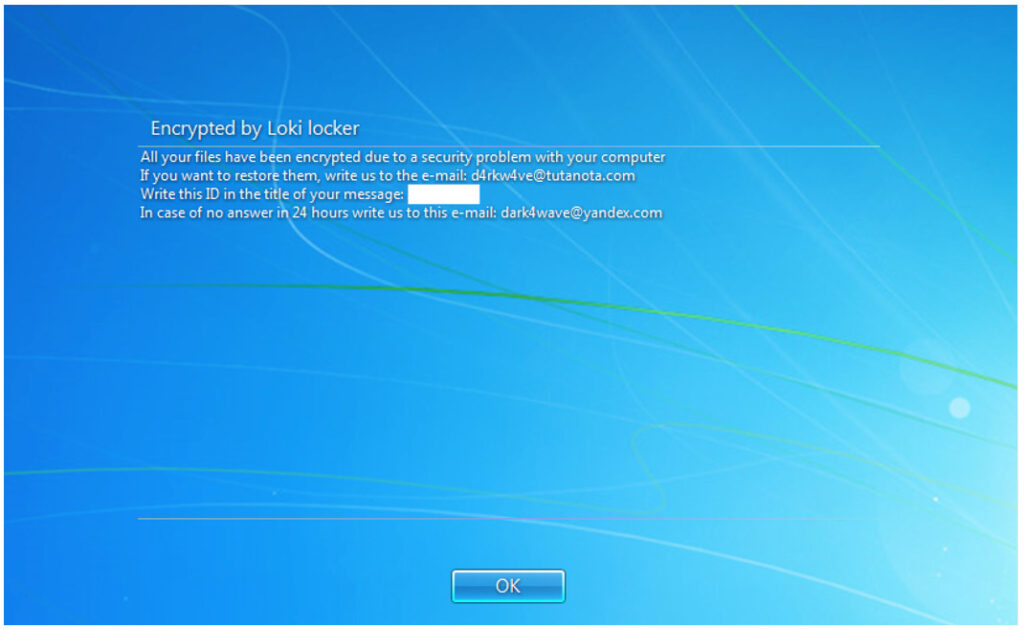

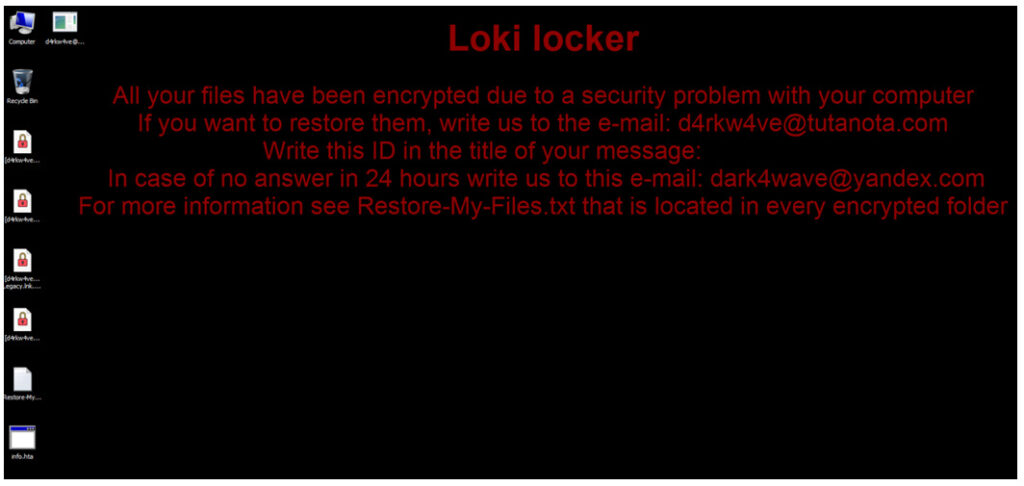

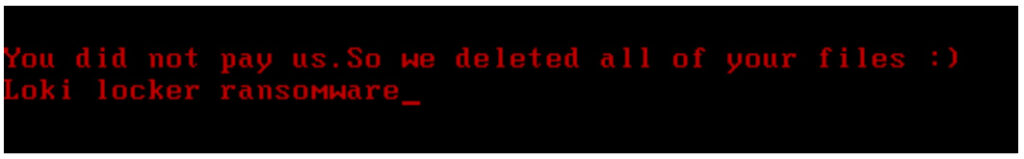

LokiLocker fungerer på vanlig måte for løsepengeprogram. Den krypterer offerets filer på lokale stasjoner og nettverksdelinger og ber deretter offeret om å betale løsepenger. I tilfelle av å få avslag på å betale de krevde pengene, malware ødelegger krypterte filer og gjør systemet helt ubrukelig.

Trusselaktører bruker en standardkombinasjon av AES for filkryptering og RSA for nøkkelbeskyttelse. Kommunikasjonen vil skje via en e-post hvor kriminelle gir instruksjoner om hvordan de skal betale løsepenger. Når betalingsbetingelsene ikke oppfyller, ransomware sletter alle ikke-systemfiler og overskriver MBR.

Hvem står bak LokiLocker?

Det ser ikke ut til at LokiLocker retter seg mot spesiell geografi, men forskere bemerker at det største antallet ofre var fra Øst-Europa og Asia. Da de analyserte koden fant de ut at av alle landene var Iran ekskludert fra målene. Men trikset er at denne delen av koden ikke fungerer.

Når trusselaktører legger en slik ikke-målliste i en kode, er det vanligvis landene de personlig ikke ønsker å inkludere eller de som er lojale mot deres ulovlige aktiviteter.

Iran kan ha blitt satt i en så ufunksjonell kodeliste uten mål for den faktiske dekningen av løsepengevareopprinnelsen, mener forskere. Men vannet kunne ikke bli mer gjørmete.

Forskere telte minst tre unike brukernavn som LokiLocker-tilknyttede selskaper brukte og de som kan finnes på iranske hackerkanaler. Selv om muligheten også sier at det kan ha blitt gjort det bare for å legge skylden på iranske hackere i stedet for faktiske trusselaktører.

Men tilfellet kan være at det faktisk er iranske hackere som står bak løsepengevaren, da noen av cracking-verktøyene som brukes til å distribuere de aller første prøvene av den ser ut til å være utviklet av et iransk cracking-team kalt AccountCrack.

Du kan si at det kan være kinesiske eller russiske hackere som spiller kortene, men det som også har blitt lagt merke til er at alle de innebygde feilsøkingsstrengene er på engelsk og stort sett fri for språkfeil og stavefeil. Forskerteamet sier at det ikke er den vanlige normen for programmene som kommer fra nevnte land.

Hva skal jeg si avslutningsvis?

Nylig dukket løsepengevare mottok sin ganske omfattende analyse, og teamet kom med sine konklusjoner.

For det første antar Blackberries forskere at bruken av KoiVM som en virtualiserende beskytter for .NET-applikasjoner kan være en økende trend i opprettelsen av skadelig programvare. Selv om det er en ganske uvanlig metode for å komplisere analyse.

Den andre, for å være sikker på opprinnelsen til løsepengevaren kan du ikke være. Noen detaljer antyder det iranske forfatterskapet til LokiLocker, men fortsatt har vi ikke-mållisten med Iran inkludert, selv om den delen av koden ikke fungerer.

Og for det tredje, med en ny cybertrussel på scenen er det bedre å skrive ned noen råd fra folk som vet. Blackberry-forskere har gitt oss dem. Selv om denne dager og alder, disse rådene folk bør vite som “Når det er kaldt bør du holde kroppen varm” ting. Tydeligvis backup og igjen backup. Sikkerhetskopier viktig informasjon. Enda mer, hold tingen frakoblet (helst) og offline.

Og ikke glem generelle regler for cyberhygiene. Det er ofte vi får helseproblemene våre av uvaskede hender før middag.

Det er ikke noe gratis verktøy for å dekryptere filer kryptert av LokiLocker. Hvis filene dine ble kryptert av løsepengeprogrammet, rapporter saken til dine lokale politimyndigheter.

Ikke betal løsepenger. Ikke bare du refunderer kriminelle økosystem men det er ingen garanti for at du får tilbake filene dine eller løsepengevaren vil ikke komme tilbake igjen fordi muligheten er at kriminelle kan ha plantet en bakdør i enheten din for enkel tilgang i fremtiden.