In hun blog rapporteert Microsoft over malware-aanvallen die recentelijk verschillende Oekraïense regerings- en andere organisaties hebben beschadigd’ plaatsen. Het team ontdekte de malware voor het eerst op 13 januari 2022.

Ze hebben al alle relevante overheidsinstanties in de Verenigde Staten en elders op de hoogte gebracht, evenals de slachtoffers van de aanval. Het team heeft alle tot nu toe beschikbare informatie over de dreiging gedeeld met andere cyberbeveiligingsproviders. Op het moment van publicatie van het bericht en op basis van Microsoft-zichtbaarheid, het team heeft de malware op tientallen getroffen systemen gedetecteerd, allemaal gevestigd in Oekraïne.

Oekraïense organisaties kregen malware op hun systemen

Hoewel specialisten van het bedrijf nog niet zeker weten welke cybercriminele groep erachter zou kunnen zitten. Ze blijven de situatie observeren.

De malware trof enkele kritieke overheidsinstanties van de uitvoerende macht, hulpdiensten en andere organisaties in Oekraïne. Onder de beoogde slachtoffers bevindt zich een IT-bedrijf dat zorgt voor het beheer van openbare en particuliere sites. Dit IT-bedrijf verzorgt het beheer van openbare en particuliere sites en overheidsinstanties. Het team vreest dat het aantal slachtoffers zou kunnen groeien.

”Gezien de omvang van de waargenomen inbraken, MSTIC kan de bedoeling van de geïdentificeerde destructieve acties niet beoordelen, maar is van mening dat deze acties een verhoogd risico vormen voor een overheidsinstantie, non-profit of onderneming gevestigd of met systemen in Oekraïne ”, gaat in de tweede Microsoft-blogpost.

Ze leggen uit dat de malware meer organisaties had kunnen besmetten. Maar specialisten voegen eraan toe dat ze tot nu toe geen enkele aanwijzing van misbruik van Microsoft-kwetsbaarheid in de producten en diensten van het bedrijf hebben waargenomen.

Het team blijft nauw samenwerken met de cyberbeveiligingsgemeenschap om de slachtoffers van malware te identificeren en te helpen herstellen. Microsoft hebben zelf bescherming tegen deze malware ingeschakeld in Microsoft 365 Defender-eindpuntdetectie (EDR) en antivirus (VAN). Het veiligheidsmechanisme werkt wanneer deze producten aanwezig zijn en zowel in de cloud als op locatie. Het onderzoek vindt nog steeds plaats.

Technische details over de malware

Daarnaast zorgde het team voor de technische dingen over de situatie. De beveiligingsgemeenschap kan het gebruiken om de nodige verdediging tegen de malware te detecteren en in te zetten.

De malware vermomt zich als ransomware, maar wanneer geactiveerd maakt een computer volledig onwerkbaar. specifieker, de vermeende ransomware mist een herstelmechanisme voor ransomware. Bijgehouden als DEV-0586 de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk. de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk (de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk) de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk. de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk.

de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk(de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk:de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk!de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk) de malware maakt het beoogde apparaat eerder onbruikbaar via destructief werk.

Het werkt zowel in cloudomgevingen als on-premises. Hoewel het analysewerk voor deze malware aan de gang is, heeft Microsoft enkele reeds bekende details gedeeld in zijn tweede blogpost. Eerst gaan ze in op de details waarom het team denkt dat de malware geen ransomware-bedreiging is. Volgens de specialisten vertoont de malware verschillende inconsistenties om ransomware te zijn

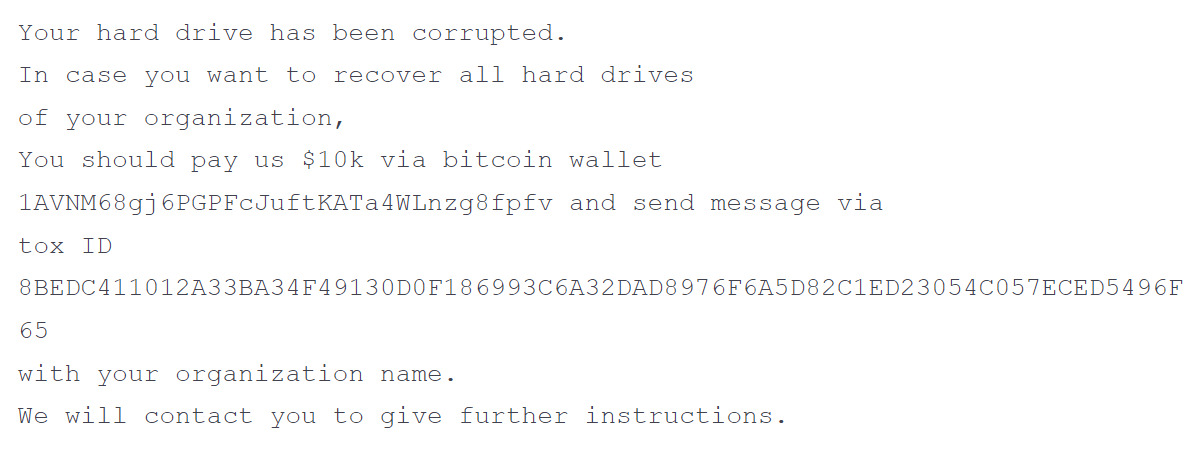

Algemeen, criminele losgeldnota's hebben een aangepaste ID. Bedreigingsactoren instrueren vervolgens een slachtoffer om het naar hen te sturen tijdens het communicatieproces.

Aangepaste ID-kaarten bieden een route naar een slachtofferspecifieke decoderingssleutel. In dit geval heeft de notitie het niet. Gewoonlijk maken cybercriminelen websites met ondersteuningsforums of voegen ze zelfs een e-mailadres toe, alles om het de slachtoffers gemakkelijker te maken om contact met hen op te nemen. Maar hier geven dreigingsactoren alleen een Tox ID, een identificatie die wordt gebruikt met het Tox-gecodeerde berichtenprotocol. Tegenwoordig schrijven dreigingsactoren meestal niet in hun ransomware noteert de hoeveelheden geld die ze willen of de adressen van cryptocurrency-portemonnee.

Hier werd hetzelfde portemonnee-adres waargenomen bij alle malware-inbraken. Specialisten hebben ontdekt dat het alleen in januari actief is 14 met een klein bedrag overgemaakt.

Als ransomware werkt, blijft de mogelijkheid open voor herstel van het bestandssysteem. Deze malware overschrijft MBR . volledig( Master Boot Records) zonder hersteloptie. Bedreigingsactoren doen dezelfde lading. Typisch voor de ransomware worden de payloads aangepast.

Hoe de situatie evolueert?

De malware is afkomstig uit Oekraïne en specialisten zeggen dat het lijkt op Master Boot Records (MBR) wisser activiteit. binnenkort, het werk van de malware bestaat uit twee fasen. In de eerste overschrijft het Master Boot Record om een valse losgeldbrief weer te geven.

In de volgende corrumpeert het de bestanden van het slachtoffer tot de onherstelbare staat. Bedreigingsactoren voeren de malware uit via Impacket (openbaar beschikbare tool die cybercriminelen vaak gebruiken om met netwerkprotocollen te werken. Tweetraps malware bevindt zich in verschillende werkmappen, Onder hen: C:\temp, C:\Programma gegevens, C:\ en C:\PerfLogs. Vaak heeft de malware de naam stage1.exe. Bij dit deel van zijn kwaadaardige werk overschrijft de malware het Master Boot Record (MBR) op de systemen van de slachtoffers en geeft een losgeldbrief weer. De Master Boot Record (MBR) is het onderdeel van een harde schijf dat helpt bij het opstarten van een besturingssysteem in het hoofdgeheugen van de computer of het RAM-geheugen.

De malware wordt geactiveerd wanneer het geïnfecteerde apparaat wordt uitgeschakeld. Bij uitvoering van de volgende fase,stage2.exe downloadt een ander deel van de malware die is opgeslagen op een Discord-kanaal. Bedreigingsacteurs hebben de downloadlink hard gecodeerd in de downloader. De corruptor overschrijft de inhoud van de bestanden met een vast aantal 0xCC bytes. De totale bestandsgrootte is dan 1 MB. Als ik dat heb gedaan, de malware hernoemt elk bestand met een zichtbaar willekeurige extensie van vier bytes.

Voorlopig werkt het team nog aan de analyse van de malware en komt later met de updates over de hele situatie.

Het is voorlopig onduidelijk wat de huidige fase is van de operationele cyclus van deze aanvaller en hoeveel slachtoffers bedreigingsacteurs het doelwit zijn in Oekraïne of andere geografische locaties. Het is voorlopig onduidelijk wat de huidige fase is van de operationele cyclus van deze aanvaller en hoeveel slachtoffers bedreigingsacteurs het doelwit zijn in Oekraïne of andere geografische locaties. Microsoft Het is voorlopig onduidelijk wat de huidige fase is van de operationele cyclus van deze aanvaller en hoeveel slachtoffers bedreigingsacteurs het doelwit zijn in Oekraïne of andere geografische locaties.