Een gloednieuw, echt onveilig cryptogeld mijnwerker virus daadwerkelijk is ontdekt door veiligheid en beveiliging onderzoekers. de malware, riep Ztem.exe kan doelwitpatiënten besmetten op verschillende manieren. The main point behind the Ztem.exe miner is to use cryptocurrency miner activities on the computers of sufferers in order to acquire Monero tokens at targets expense. The outcome of this miner is the raised electricity expenses and if you leave it for longer amount of times Ztem.exe might also damage your computers elements.

Ztem.exe: distributiemethoden

De Ztem.exe malware maakt gebruik van 2 populaire benaderingen die worden gebruikt om computerdoelen te infecteren:

- Payload Delivery gebruik Prior Infecties. If an older Ztem.exe malware is released on the sufferer systems it can instantly upgrade itself or download a newer version. Dit is mogelijk met behulp van de ingebouwde upgrade commando dat de lancering verkrijgt. Dit gebeurt door het verbinden van een bepaalde vooraf gedefinieerde hacker gecontroleerde webserver die malware code voorziet. The downloaded infection will certainly get the name of a Windows service as well as be put in the “%systeem% temp” plaats. Crucial residential or commercial properties as well as running system configuration files are altered in order to allow a relentless and quiet infection.

- Software Vulnerability Exploits. The latest variation of the Ztem.exe malware have been discovered to be triggered by the some exploits, volksmond erkend te worden gebruikt in de ransomware strikes. De infecties worden gedaan door zich te richten geopend oplossingen via de TCP-poort. De slagen worden geautomatiseerd door een hacker gecontroleerd kader dat bedoeld indien de poort open. If this condition is fulfilled it will scan the service and also obtain details concerning it, consisting of any version as well as configuration information. Ventures en prominente gebruikersnaam en ook wachtwoordmixen kunnen worden gedaan. When the make use of is triggered versus the at risk code the miner will certainly be deployed in addition to the backdoor. Dit zal zeker bieden een dubbele infectie.

Naast deze benaderingen kunnen ook andere benaderingen worden gebruikt. Miners can be distributed by phishing emails that are sent out wholesale in a SPAM-like manner and also depend upon social engineering techniques in order to puzzle the targets into believing that they have actually received a message from a legit solution or firm. The infection data can be either directly connected or inserted in the body contents in multimedia content or message web links.

The criminals can additionally create destructive landing pages that can pose supplier download pages, downloadsites voor softwaretoepassingen en diverse andere vaak bezochte plaatsen. When they use similar sounding domain to reputable addresses and safety and security certificates the individuals might be pushed right into connecting with them. In sommige gevallen is ze gewoon het openen kan de mijnwerker een infectie veroorzaken.

An additional technique would certainly be to make use of haul providers that can be spread out making use of those techniques or by means of file sharing networks, BitTorrent is een van de meest populaire. It is often used to disperse both genuine software and also data as well as pirate content. Twee van één van de meest prominente payload dragers zijn de volgende:

Various other methods that can be taken into consideration by the lawbreakers include using internet browser hijackers -unsafe plugins which are made suitable with the most prominent web internet browsers. They are uploaded to the relevant databases with phony individual testimonials as well as designer qualifications. In veel gevallen zijn de beschrijvingen zou kunnen bestaan uit screenshots, videos as well as sophisticated descriptions appealing great function enhancements as well as efficiency optimizations. Nonetheless upon setup the habits of the impacted web browsers will certainly alter- individuals will certainly discover that they will be rerouted to a hacker-controlled landing web page and their setups may be altered – de standaard startpagina, zoekmachine en nieuwe tabbladen webpagina.

Ztem.exe: Analyse

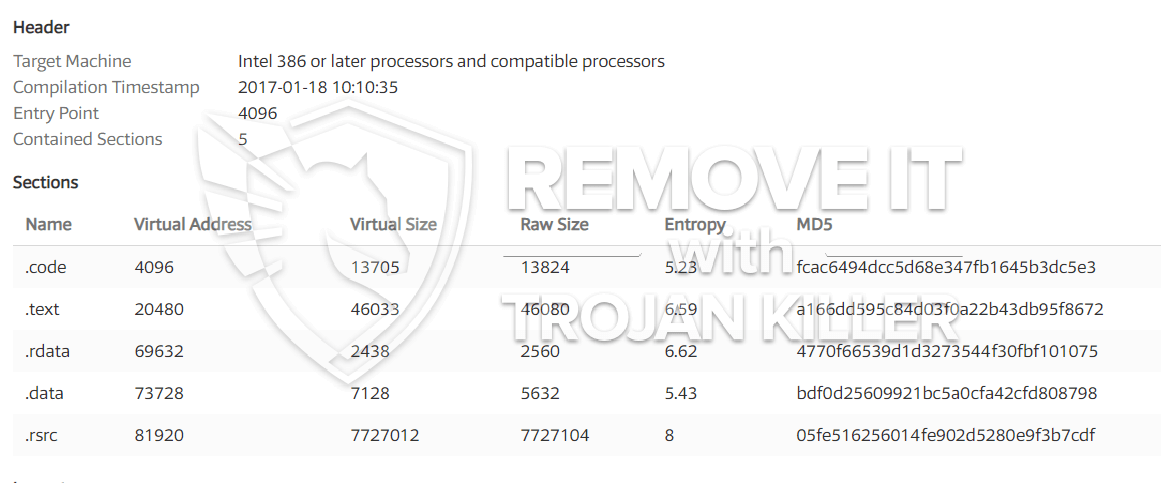

The Ztem.exe malware is a timeless case of a cryptocurrency miner which relying on its configuration can create a variety of unsafe actions. Its primary objective is to do intricate mathematical jobs that will take advantage of the offered system sources: processor, GPU, geheugen evenals harde schijf ruimte. The method they function is by attaching to an unique web server called mining pool where the needed code is downloaded and install. Zodra één van de taken is gedownload zal het zeker worden gestart op hetzelfde moment, meerdere exemplaren kan worden uitgevoerd bij bij. When a provided job is completed another one will be downloaded in its location and the loophole will continue till the computer system is powered off, de infectie wordt verwijderd of extra vergelijkbare gebeurtenis plaatsvindt. Cryptogeld zal worden toegekend aan de criminele controllers (hacken groep of een eenzame cyberpunk) rechtstreeks naar hun portemonnee.

A dangerous characteristic of this classification of malware is that samples like this one can take all system sources and also practically make the target computer system pointless until the risk has actually been entirely eliminated. A lot of them include a persistent installment which makes them truly hard to remove. Deze commando's zal zeker veranderingen ook keuzes, configuration files and also Windows Registry values that will make the Ztem.exe malware start automatically when the computer is powered on. Access to recovery food selections and options may be blocked which makes several manual elimination overviews almost pointless.

Deze specifieke infectie zal een Windows-oplossing voor zichzelf de configuratie, adhering to the carried out protection analysis ther following activities have been observed:

. During the miner operations the connected malware can connect to already running Windows services as well as third-party installed applications. By doing so the system managers might not observe that the source lots originates from a different process.

| Naam | Ztem.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware to detect and remove Ztem.exe |

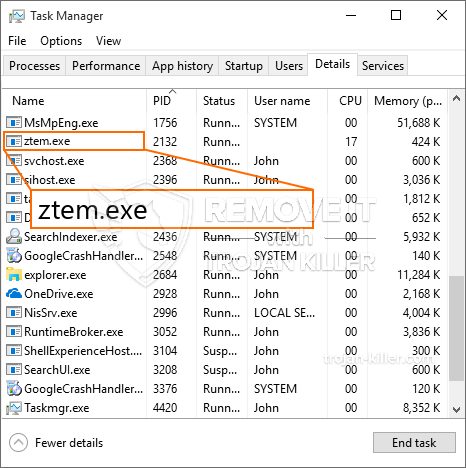

id =”81624″ align =”aligncenter” width =”600″] Ztem.exe

Ztem.exe

These sort of malware infections are specifically effective at carrying out sophisticated commands if set up so. They are based on a modular structure permitting the criminal controllers to manage all sort of unsafe habits. Among the preferred instances is the modification of the Windows Registry – adjustments strings connected by the os can trigger major performance disruptions as well as the inability to accessibility Windows services. Depending on the range of adjustments it can additionally make the computer completely unusable. On the various other hand control of Registry values coming from any third-party mounted applications can undermine them. Some applications may fail to introduce altogether while others can all of a sudden quit working.

This specific miner in its existing variation is concentrated on mining the Monero cryptocurrency having a changed variation of XMRig CPU mining engine. If the projects confirm successful after that future variations of the Ztem.exe can be released in the future. Als de malware maakt gebruik van software programma susceptabilities tot doel gastheren besmetten, het kan zijn onderdeel van een schadelijke co-infectie met ransomware en Trojaanse paarden.

Elimination of Ztem.exe is highly recommended, because you take the chance of not only a large power bill if it is operating on your PC, yet the miner may also perform various other unwanted tasks on it and also even harm your COMPUTER completely.

Ztem.exe removal process

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” button to remove Ztem.exe

STAP 5. Ztem.exe Removed!

video Guide: How to use GridinSoft Anti-Malware for remove Ztem.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Ztem.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Ztem.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Ztem.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Ztem.exe”.