Specialisten uit Guardicore Labs bericht over de ontdekking van de malware Nansh0u, en een aantal Chinese hacking groep is verantwoordelijk voor.

Thij aanvallers compromis MS-SQL En PHPMyAdmin servers over de hele wereld, infecteren ze met een cryptogeld miner, en installeer rootkits dat de mijnwerker tegen wissen.“Geschonden machines omvatten meer dan 50,000 servers van bedrijven in de gezondheidszorg, telecommunicatie, media en de IT-sector”, - verslag Guardicore Labs onderzoekers.

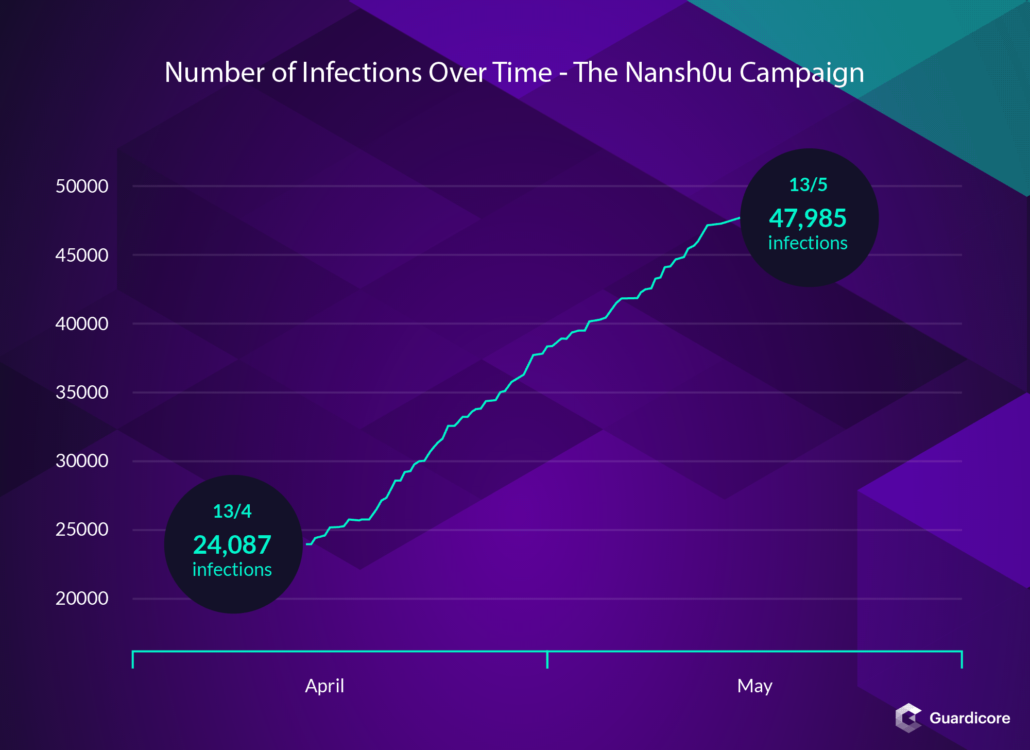

Volgens experts, de campagne werd gelanceerd in februari 26, 2019, maar werd pas ontdekt in april, Als deskundigen merkte dat criminelen verspreiden 20 verschillende payloads gehost door verschillende aanbieders.

“De Nansh0u campagne is niet een typisch crypto-mijnwerker aanval. Het maakt gebruik van technieken die vaak gezien in APTs zoals nep-certificaten en privilege escalatie exploits”, - commentaar van aanslagen in Guardicore Labs.

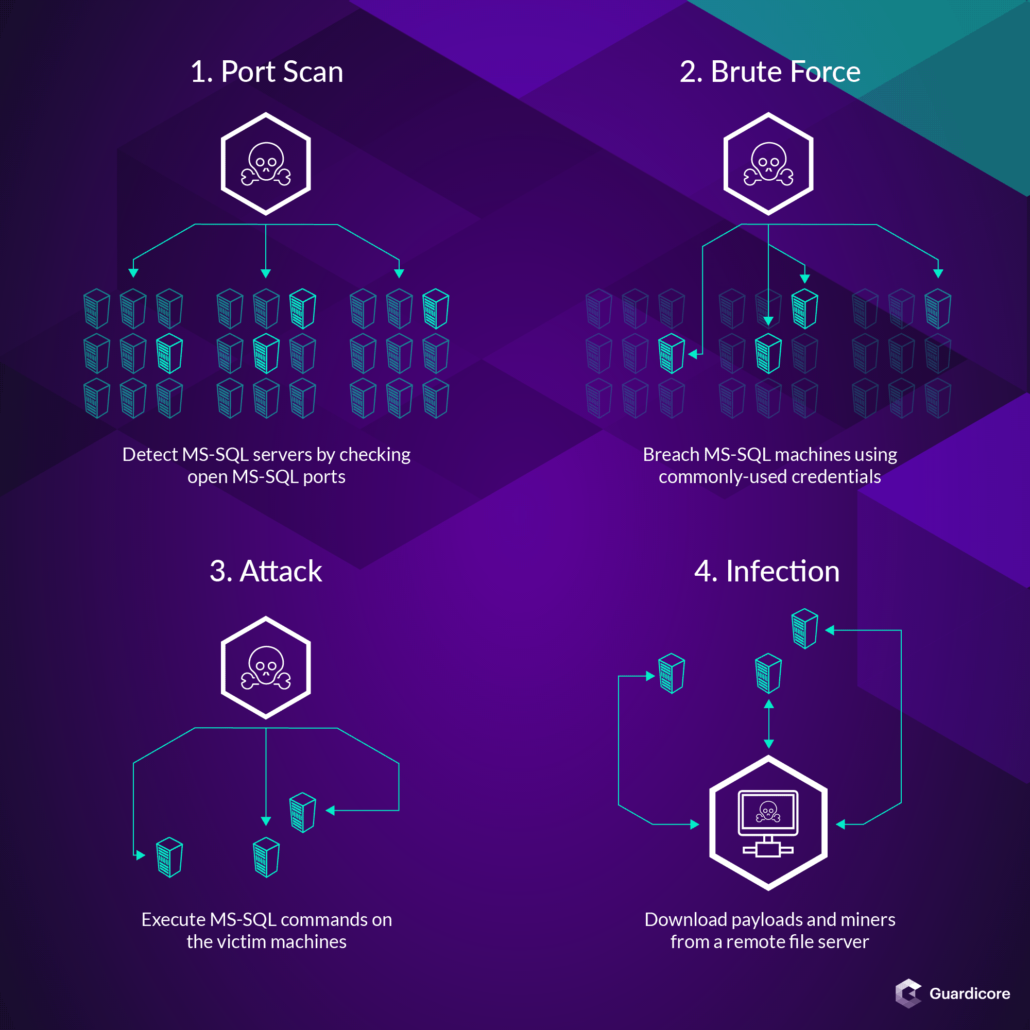

De eerste fase van de aanslagen is heel simpel: aanvallers vinden slecht geconfigureerde en kwetsbare Windows MS-SQL en PHPMyAdmin servers in het netwerk, en met normale brute-force en havenaftasten dringen het systeem, Als regel, met een hoge privileges.

volgende, aanvallers uitvoeren van een reeks van MS-SQL-commando's naar de kwaadaardige lading te downloaden van de server op afstand. Daarna, de malware (en het is de TurtleCoin cryptogeld Miner) loopt met de SYSTEM privileges – voor deze, hackers gelden de bekende kwetsbaarheid CVE-2014-4113, die het mogelijk maakt het verhogen van de rechten.

In aanvulling op, om hun malware te beschermen tegen het verwijderen en zorgen voor de stabiliteit van de infectie, aanvallers maken gebruik van een kernel-mode rootkit, ondertekend door een certificaat van de VeriSign certificatie-instelling. Momenteel, het certificaat reeds is verstreken, behalve, Het werd oorspronkelijk uitgegeven door de nep-Chinese bedrijf Hangzhou Hootian Network Technology.

“Deze campagne werd duidelijk ontworpen door de fase van de IP-adressen te scannen totdat de infectie van slachtoffer machines en mijnbouw de crypto-coin. Echter, verschillende typefouten en fouten impliceren dat dit niet een grondig getest operatie”, - betogen in Guardicore Labs.

De onderzoekers onderzochten ook de oorsprong aanvallers.

We kunnen gerust zeggen dat de Chinese aanvallers deze campagne hebben gefunctioneerd. Wij baseren deze hypothese op de volgende opmerkingen:

1. De aanvaller koos ervoor om hun gereedschap met EPL schrijven, een Chinese gebaseerde programmeertaal.

2. Een deel van de file servers ingezet voor deze campagne zijn hfss in het Chinees.

Wat maakt deze aanval op Windows MS-SQL servers in de eerste plaats, wordt met zwakke gebruikersnamen en wachtwoorden voor authenticatie. Zo triviaal als het klinkt, met een sterke referenties is het verschil tussen een geïnfecteerde en een schone machine.

Guardicore Labs experts hebben al een lijst van compromis indicatoren gepubliceerd, en schreef een speciale Powershell script dat zal helpen bij het opsporen Nansh0u infectie of de restanten.