Ya en febrero de este año, 16-años de edad, bug-hunter de su República Checa, Thomas Orlita, descubierto una vulnerabilidad peligrosa en una aplicación de back-end Google.

rebug iscovered permitió robar las cookies de las aplicaciones internas de la empresa y las cookies del usuario, y con su ayuda organizar ataques y acceder a otras partes de la red interna Google phishing.El problema se resolvió en abril, y, después de esperar un tiempo, Orlita decidió revelar detalles de la vulnerabilidad descubierta públicamente.

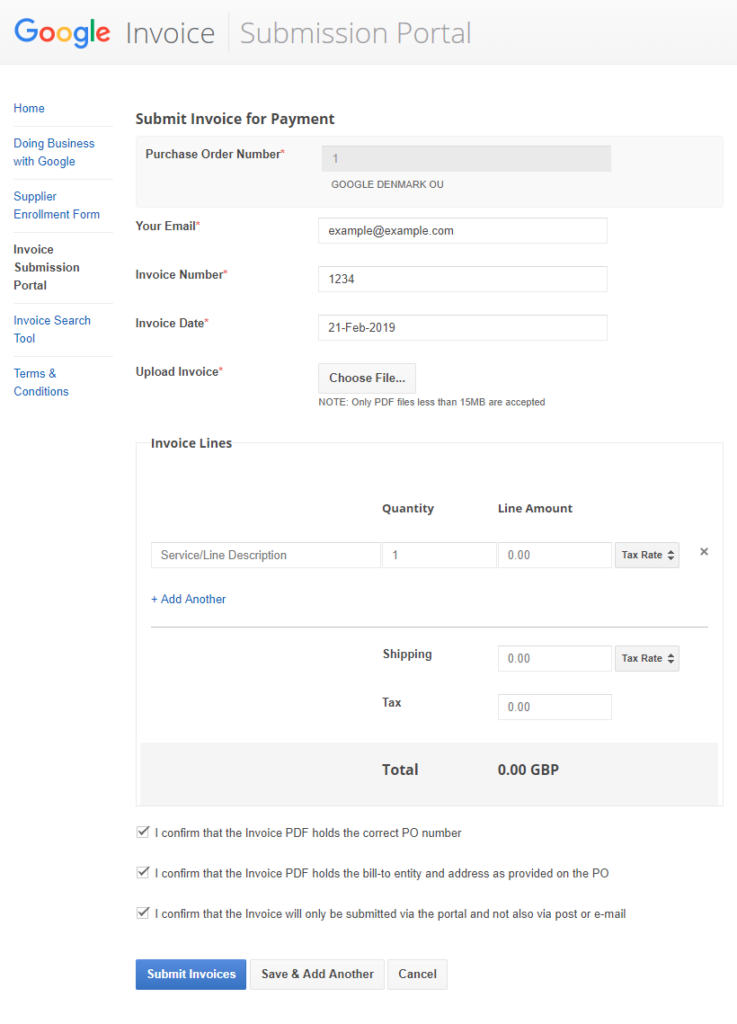

La vulnerabilidad fue XSS (script de páginas) sobre el Google Portal de presentación de facturas (gist-uploadmyinvoice.appspot.com), a través del cual los socios comerciales de la empresa presentar las facturas para el pago en virtud de los contratos ya dispuestas.

El investigador descubrió que atacante podría subir archivos especialmente modificados utilizando el Sube campo Factura.

El uso de un proxy, atacante podría interceptar archivo descargado inmediatamente después de la adición de la forma, pero antes de la validación se llevó a cabo.

“Además de la introducción de texto, también hay una entrada para seleccionar un archivo PDF. A pesar de que está en una forma que sólo los archivos PDF pueden ser seleccionados subir. Dado que este es solamente validación front-end, no nos impide el cambio de tipo de archivo al enviar solicitud POST para cargar. Una vez que seleccionamos cualquier archivo PDF, una solicitud de carga se dispara. Podemos interceptar la solicitud utilizando un depurador proxy web y cambiar el nombre de archivo y el contenido de .pdf a .html”, – dijo Thomas Orlita.

Después de modificar el documento de PDF a HTML, los datos cae en Google backend, en la que se ejecuta automáticamente cuando el empleado trató de verlas.

«El error XSS se desencadenó en el subdominio googleplex.com, Decir, xxx.googleplex.com, cuando un empleado inicia sesión en el sistema de. Desde javascript arbitraria se puede realizar en este subdominio, un atacante obtiene acceso al panel de control en este subdominio, donde es posible ver y administrar cuentas. Dependiendo de la configuración de cookies en googleplex.com, también era posible acceder a otras aplicaciones internos alojados en este dominio”, – Orlita explica.

Google arreglado un error.

El XSS es ahora en un dominio de un recinto de seguridad donde el XSS no supone ningún riesgo para el usuario.

Fuente: https://appio.dev