El malware troyano no es fácil de detectar y eliminar. Deshacerse de eso, y evitar la aparición de este complicado malware en el futuro, debes conocer el rostro de tu enemigo. y, Por supuesto, tener un eliminador de troyanos para Windows.

La leyenda dice que durante el asedio de Troya, Los griegos no lograron capturar la ciudad de manera regular.. Los muros y los armamentos defensivos eran demasiado duros para que los guerreros pudieran atravesarlos.. entonces, sus principales fuerzas decidieron retirarse, y dejar el "regalo" para los troyanos – un muñeco de caballo masivo. Como los griegos’ mensajero explicó a los guerreros defensores, este caballo es un regalo por su fidelidad y fuerza. troyanos, pensando que el enemigo se rindió y no volverá, remolcó el caballo dentro de las murallas de la ciudad. Y ahí empezó el espectáculo – maniquí de caballo tiene un espacio interior, que estaba lleno de guerreros griegos. Los troyanos no estaban preparados para defenderse en las calles, y un pequeño grupo de combatientes griegos capturó la ciudad y logró abrir las puertas para las fuerzas principales. El muñeco de madera estaba representado en la leyenda como un caballo de Troya.

¿Qué es el malware troyano??

Como puede ver en la nota de arriba, el nombre de este tipo de malware apareció debido a la similitud con un muñeco de caballo legendario. Y realmente tiene muchas cosas en común con ese regalo.. Virus troyanos se inyectan bajo la apariencia de algo legítimo – uno que no debe causar sospechas. al menos, los lemas que puede ver en las fuentes de estas cosas desagradables le asegurarán que este programa es 100% Okay, y no tienes nada de que preocuparte. Sin embargo, tú haces.

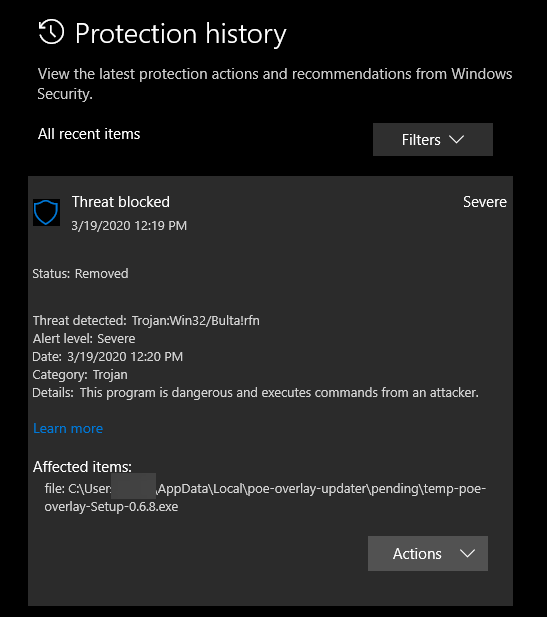

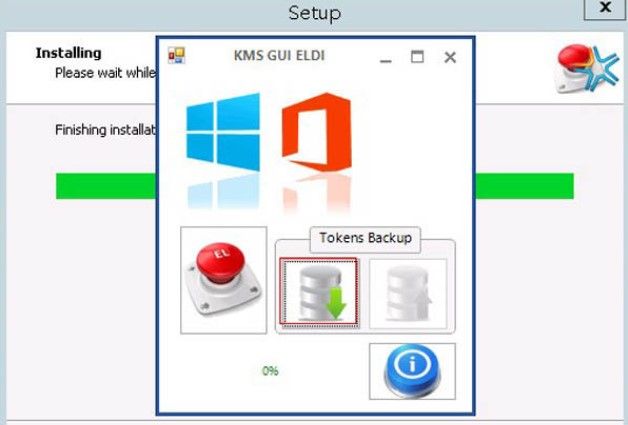

Los ciberdelincuentes eligen diferentes formas de caparazón para su malware. Los griegos estaban restringidos por materiales limitados que tenían, los piratas informáticos probablemente no tienen límites. El "portador" obvio del malware troyano no es muy legítimo., algo que requiere deshabilitar el antivirus para que funcione correctamente. Tales programas son motores de trampa, keygen, Herramientas de activación de Windows y otras cosas de piratería. Es probable que se ignore el hecho de que las herramientas anti-malware lo detectan – porque detectan incluso una versión "clara" de estas herramientas. En el caso de los que están infectados, existe la posibilidad de obtener solo un troyano, sin una herramienta realmente funcional.

Casi nunca, la funcionalidad de malware troyano se agrega a un programa legal. Eso suele ocurrir cuando un tercero editó el código de este programa – para deshabilitar la licencia, Por ejemplo. generalmente, a los autores de tales hacks no se les paga de ninguna manera, así que intentan monetizar su trabajo con métodos tan astutos. El software gratuito también es un portador de troyanos – sus desarrolladores no reciben ningún pago, también.

Tipos de virus troyanos

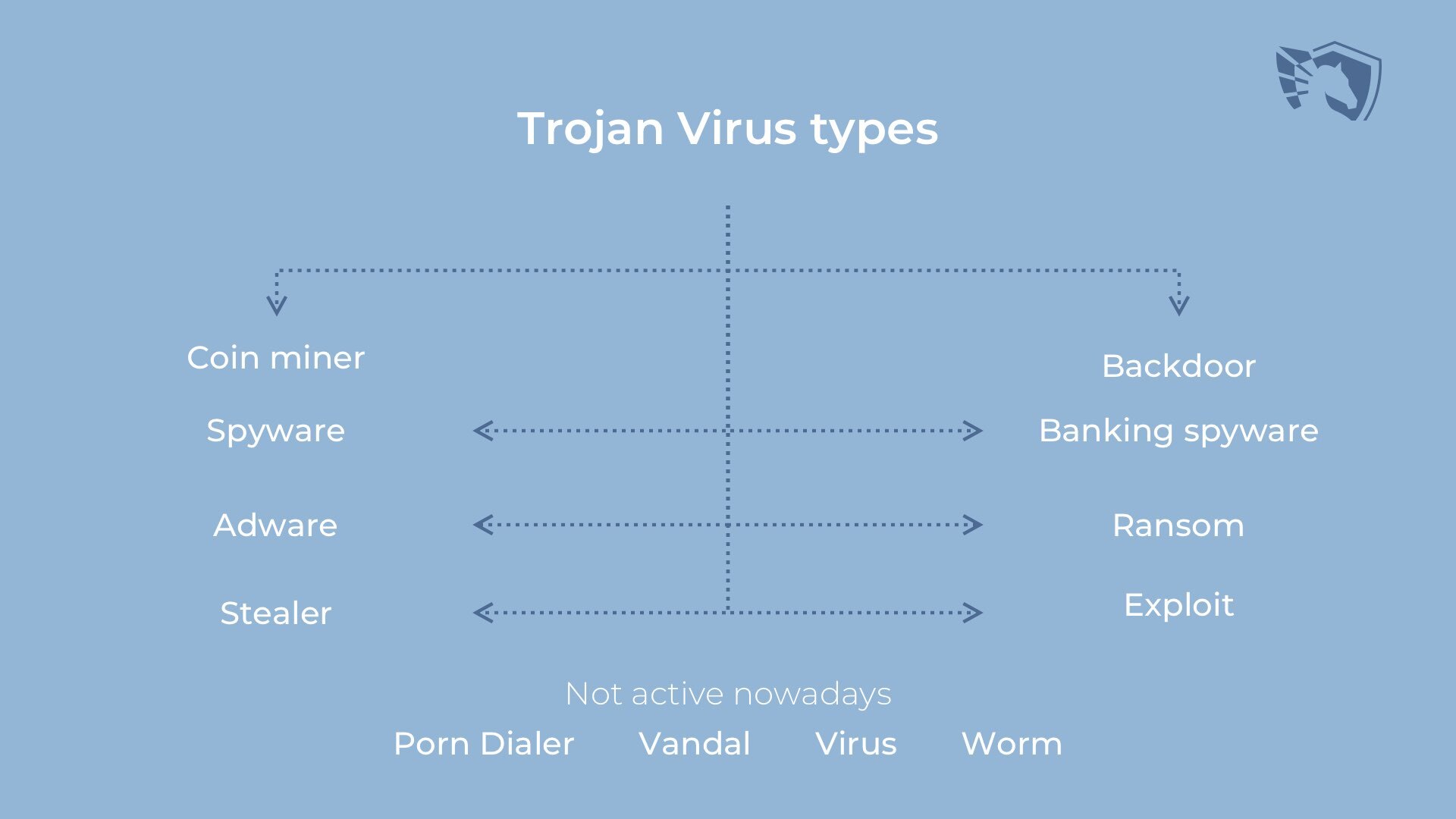

Los delincuentes son libres de difundir cualquier tipo de malware cuando se disfraza de algo legítimo.. Por lo tanto, puede obtener cualquiera de los posibles tipos de malware. software espía, puertas traseras, mineros de monedas, adware y ransomware son uno de los tipos más populares de. Los gusanos y los virus casi dejaron de existir a principios de la década de los 10, por lo que son casi imposibles de encontrar hoy en día. sin embargo, Estos nombres a veces se utilizan como un término general para software malicioso..

Algunos de los tipos de virus troyanos que se generalizaron hace más de una década no existen ahora. Además de los virus y gusanos mencionados anteriormente, hay los llamados dialers porno, troyanos vándalos y troyanos casilleros. Los primeros desaparecieron después de que la conexión de acceso telefónico fuera sacada del mercado por una conexión a Internet de banda ancha.. Esta cosa estaba cambiando el número de proveedor en la ventana de marcación en un número aleatorio, que pertenece a un país lejano al tuyo. Las facturas por tal "conexión" eran a menudo más altas que $2000. Los troyanos vándalos estaban destruyendo las tablas de particiones en sus discos – por lo que ni siquiera pudo iniciar su sistema. Los casilleros fueron predecesores del ransomware – estaban bloqueando tu escritorio, mostrando una pancarta aterradora que decía algo como "El FBI bloqueó su PC para ver pornografía" y solicitando el pago de un rescate (~ $ 100-300).

Cómo evitar la inyección de virus troyanos?

Solo eche un vistazo a las formas de distribución de estos programas maliciosos.. La respuesta a esta pregunta está exactamente en la superficie.. No use herramientas dudosas – keygen, trampas o hacktools. al menos, tratar de encontrar comentarios relevantes sobre ellos – para asegurarse de que no se está disparando la rodilla. Lo mismo ocurre con el software gratuito. – incluso si estos programas son publicados directamente por sus desarrolladores, su benevolencia debe ser probada.

Una categoría separada de programas que deben verificarse con mayor sospecha es abandonware.. Estos programas ya no son compatibles con sus desarrolladores. – debido a su quiebra o la pérdida de cualquier motivo para respaldar el programa anterior. Por lo tanto, la difusión de estas cosas está respaldada por terceros. Si es un viejo juego popular, como Heroes of Might and Magic 3, incluso pueden publicar actualizaciones para ello. Pero también pueden inyectar malware en sus "productos".

Los lugares típicos donde puede encontrar estas desagradables piezas de software son los foros en línea., sitios con software pirateado y rastreadores de torrents. Ahí, en el territorio donde nadie se fija en lo que pasa, es muy fácil encontrar algo que golpeará tu computadora. Seguro, allí puede encontrar un programa que funcione bien y que lo haga usted mismo., pero los riesgos siempre están contigo. Nunca olvides esto – y siempre sostén tu mano sobre las contramedidas. exactamente, la herramienta que actuará como eliminador de troyanos para Windows – pero cual?

Cómo eliminar el malware troyano?

No basta con eliminar la aplicación que actúa como portadora del virus troyano. Seguro, eliminarás el código ejecutable del malware, pero todos los cambios que hizo en su sistema todavía están presentes. Y revertirlos a todos es probablemente imposible – el malware realiza toneladas de cambios en diferentes partes de su sistema. Buscando cada uno en Políticas de grupo, El registro de Windows y las configuraciones de red pueden ser una gran fuente de dolores de cabeza para usted. Es mejor utilizar un programa diseñado para esta tarea..

Trojan Killer, como ya puedes entender por su nombre, está especialmente diseñado para vencer diferentes tipos de malware. Sin embargo, también es capaz de eliminar todos los demás programas maliciosos. Consume muy poca cantidad de RAM, toma solo 300 MB de espacio en disco después de la instalación, y no tiene nada de excesivo – solo funciones necesarias. Esta perfecta herramienta de eliminación de troyanos funcionará perfectamente en Windows 7, ventanas 8/8.1, ventanas 10 e incluso Windows 11.

Elimine los virus troyanos con GridinSoft Trojan Killer

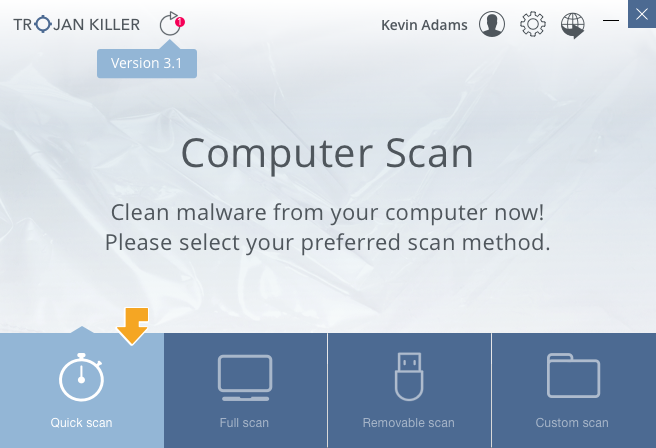

Descargue e instale Trojan Killer usando el botón de arriba. Después de la instalación, se le ofrecerá iniciar una prueba gratuita – el período de 6 días en el que puede utilizar todos los beneficios de una licencia completa para Trojan Killer. Escriba su correo electrónico, recibe el código y sigue adelante.

Después de comenzar la prueba gratuita, iniciar el escaneo completo. Va a durar sobre 10-15 minutos. Puedes usar tu computadora como de costumbre.

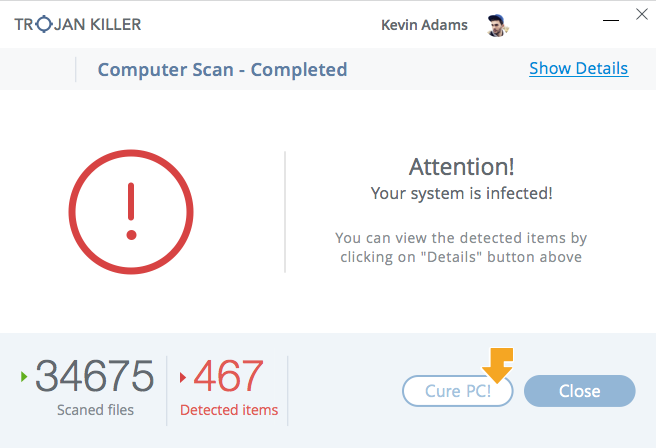

Cuando termine el escaneo, verás el número de detecciones, y el “Cure PC!” botón.

En menos de 10-15 segundo, su sistema se borrará. Reinicie su computadora y utilícela como si no hubiera malware troyano.