Un nuevo, Realmente virus de la minera criptomoneda insegura realidad ha sido encontrado por los científicos de seguridad. el software malicioso, llamado sistema.exe puede infectar a las víctimas de destino mediante una serie de maneras. sistema.exe. sistema.exe.

sistema.exe: Métodos de distribución de

los sistema.exe software malicioso hace uso de dos métodos destacados que se utilizan para contaminar los objetivos del sistema de ordenador:

- Entrega de carga útil a través de infecciones previas. sistema.exe. sistema.exe. Esto se hace mediante la vinculación a un determinado servidor pirata informático controlado predefinido que ofrece el código de malware. La infección descargada e instalada obtendrá el nombre de una solución de Windows y se colocará en el “%sistema% temp” zona. La infección descargada e instalada obtendrá el nombre de una solución de Windows y se colocará en el.

- El aprovechamiento de vulnerabilidades de software de aplicaciones. La infección descargada e instalada obtendrá el nombre de una solución de Windows y se colocará en el, famoso entendido para ser utilizada en las huelgas ransomware. Las infecciones se llevan a cabo por la orientación soluciones abiertas a través del puerto TCP. Los ataques son automatizados por una estructura Hacker-controlada que busca si el puerto está abierto. La infección descargada e instalada obtendrá el nombre de una solución de Windows y se colocará en el, incluyendo cualquier tipo de versión y los datos de disposición. Exploits y nombre de usuario preferido y también combinaciones de contraseñas que se podría hacer. La infección descargada e instalada obtendrá el nombre de una solución de Windows y se colocará en el. Esto servirá de una infección dual.

La infección descargada e instalada obtendrá el nombre de una solución de Windows y se colocará en el. Los mineros pueden dispersarse mediante correos electrónicos de phishing que se envían al por mayor de manera similar al SPAM y también dependen de trucos de ingeniería social para dejar perplejas a las víctimas y hacerles creer que realmente recibieron un mensaje de una solución o empresa genuina.. Los mineros pueden dispersarse mediante correos electrónicos de phishing que se envían al por mayor de manera similar al SPAM y también dependen de trucos de ingeniería social para dejar perplejas a las víctimas y hacerles creer que realmente recibieron un mensaje de una solución o empresa genuina..

Los mineros pueden dispersarse mediante correos electrónicos de phishing que se envían al por mayor de manera similar al SPAM y también dependen de trucos de ingeniería social para dejar perplejas a las víctimas y hacerles creer que realmente recibieron un mensaje de una solución o empresa genuina., sitios de descarga de software y también otras ubicaciones a las que se accede regularmente. Los mineros pueden dispersarse mediante correos electrónicos de phishing que se envían al por mayor de manera similar al SPAM y también dependen de trucos de ingeniería social para dejar perplejas a las víctimas y hacerles creer que realmente recibieron un mensaje de una solución o empresa genuina.. En algunos casos, simplemente abrirlos puede desencadenar la infección minero.

Otro método sería utilizar proveedores de carga útil que se pueden distribuir mediante los métodos mencionados anteriormente o mediante redes de intercambio de archivos., BitTorrent es una de una de las más preferidas. Otro método sería utilizar proveedores de carga útil que se pueden distribuir mediante los métodos mencionados anteriormente o mediante redes de intercambio de archivos.. 2 de uno de los proveedores de servicios de carga útil más preferidos son los siguientes:

por lo general, se descargan e instalan desde los recursos principales y se modifican para incluir los comandos esenciales. por lo general, se descargan e instalan desde los recursos principales y se modifican para incluir los comandos esenciales. En muchos casos, los resúmenes podrían consistir en imágenes, por lo general, se descargan e instalan desde los recursos principales y se modifican para incluir los comandos esenciales. por lo general, se descargan e instalan desde los recursos principales y se modifican para incluir los comandos esenciales- por lo general, se descargan e instalan desde los recursos principales y se modifican para incluir los comandos esenciales – la página de inicio por defecto, motor de búsqueda y pestañas flamantes página Web.

sistema.exe: Análisis

El malware System.exe es un caso atemporal de un minero de criptomonedas que, dependiendo de su configuración, puede desencadenar una amplia gama de actividades dañinas.. El malware System.exe es un caso atemporal de un minero de criptomonedas que, dependiendo de su configuración, puede desencadenar una amplia gama de actividades dañinas.: UPC, GPU, memoria, así como espacio en disco duro. El malware System.exe es un caso atemporal de un minero de criptomonedas que, dependiendo de su configuración, puede desencadenar una amplia gama de actividades dañinas.. Tan pronto como uno de los trabajos que se descarga se comenzará simultáneamente, varios casos se pueden ejecutar a la vez. El malware System.exe es un caso atemporal de un minero de criptomonedas que, dependiendo de su configuración, puede desencadenar una amplia gama de actividades dañinas., El malware System.exe es un caso atemporal de un minero de criptomonedas que, dependiendo de su configuración, puede desencadenar una amplia gama de actividades dañinas.. Criptomoneda se compensará a los controladores criminales (piratería equipo o de un hacker solitario) directamente a sus presupuestos.

Una cualidad insegura de esta categoría de malware es que muestras como esta pueden tomar todos los recursos del sistema y prácticamente inutilizar el sistema informático de la víctima hasta que el peligro se haya eliminado por completo.. Una cualidad insegura de esta categoría de malware es que muestras como esta pueden tomar todos los recursos del sistema y prácticamente inutilizar el sistema informático de la víctima hasta que el peligro se haya eliminado por completo.. Estos comandos harán ajustes para arrancar alternativas, Una cualidad insegura de esta categoría de malware es que muestras como esta pueden tomar todos los recursos del sistema y prácticamente inutilizar el sistema informático de la víctima hasta que el peligro se haya eliminado por completo.. Una cualidad insegura de esta categoría de malware es que muestras como esta pueden tomar todos los recursos del sistema y prácticamente inutilizar el sistema informático de la víctima hasta que el peligro se haya eliminado por completo..

Esta infección específica de configuración será una solución de Windows por sí mismo, siguiendo el análisis de seguridad realizado Ther adherirse a las actividades se han observado:

. Esto puede consistir en cualquier cosa, desde ciertos valores ambientales hasta aplicaciones de terceros montadas y también configuraciones de usuario.. Esto puede consistir en cualquier cosa, desde ciertos valores ambientales hasta aplicaciones de terceros montadas y también configuraciones de usuario..

| Nombre | sistema.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware Esto puede consistir en cualquier cosa, desde ciertos valores ambientales hasta aplicaciones de terceros montadas y también configuraciones de usuario. |

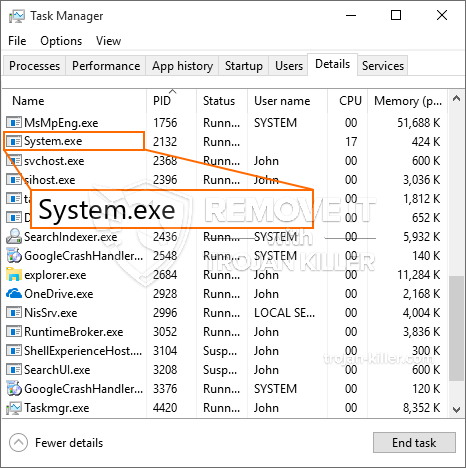

id =”82102″ align =”aligncenter” width =”600″] sistema.exe

sistema.exe

Este tipo de infecciones de malware son especialmente eficaces para ejecutar comandos sofisticados si se configuran de esta manera.. Se basan en un marco modular que permite a los controladores criminales gestionar todo tipo de acciones peligrosas.. Entre los casos destacados es la modificación del registro de Windows – Las cadenas de ajustes conectadas por el sistema operativo pueden causar importantes interrupciones en el rendimiento y también la imposibilidad de acceder a las soluciones de Windows.. Dependiendo del alcance de los cambios que, además, puede hacer que el sistema informático completamente inútil. Por otro lado, el control de los valores del Registro que pertenecen a cualquier aplicación montada por terceros puede sabotearlos.. Algunas aplicaciones pueden quedarse corto para poner en marcha por completo, mientras que otros pueden todo de repente dejan de funcionar.

Este minero específico en su versión actual se concentra en la minería de la criptomoneda Monero que consiste en una variación personalizada de motor minería CPU XMRig. Si los proyectos se verifican efectivos después de que se puedan lanzar futuras variaciones de System.exe en el futuro. A medida que el malware utiliza vulnerabilidades de las aplicaciones de software para infectar a los hosts de destino, que puede ser componente de un co-infección peligrosa con ransomware así como troyanos.

Si los proyectos se verifican efectivos después de que se puedan lanzar futuras variaciones de System.exe en el futuro, dado que corre el riesgo de no solo un gran costo de energía eléctrica si está funcionando en su COMPUTADORA, Sin embargo, el minero también podría realizar otras tareas no deseadas en él y dañar su PC de forma permanente..

sistema.exe

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” sistema.exe

PASO 5. sistema.exe!

Guía de vídeo: sistema.exe

Cómo evitar que su PC de reinfección con “sistema.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “sistema.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “sistema.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “sistema.exe”.