Un completamente nuevo, extremadamente virus de la minera criptomoneda perjudiciales en realidad ha sido descubierto por los investigadores de seguridad y protección. el software malicioso, llamado Imágenes.exe puede infectar a los enfermos de destino haciendo uso de una selección de los métodos. La esencia detrás de la minera Images.exe es emplear actividades criptomoneda minero en los sistemas informáticos de las víctimas con el fin de obtener símbolos Monero a un costo víctimas. El resultado de este minero es el aumento de las facturas de energía eléctrica y, si lo deja durante más tiempo, Images.exe podría incluso dañar las partes de su computadora..

Imágenes.exe: Métodos de distribución de

los Imágenes.exe usos de malware 2 métodos preferidos que se utilizan para contaminar los objetivos del sistema de ordenador:

- Carga útil de entrega por medio de infecciones previas. Si se lanza un malware Images.exe más antiguo en los sistemas afectados, puede actualizarse instantáneamente o descargar e instalar una versión más nueva.. Esto es posible a través del comando integrado de actualización que obtiene la liberación. Esto se hace mediante la unión a un servidor web predefinido pirata informático controlado específica que ofrece el código de malware. La infección descargada sin duda adquirirá el nombre de un servicio de Windows y también se colocará en el “%sistema% temp” lugar. Las casas importantes y los archivos de configuración del sistema operativo se modifican para permitir una infección implacable y silenciosa..

- El aprovechamiento de vulnerabilidades de software. Se ha descubierto que la variación más reciente del malware Images.exe es provocada por algunos exploits, ampliamente entendido para ser utilizado en los ataques ransomware. Las infecciones son realizadas por dirigir los servicios abiertos utilizando el puerto TCP. Los ataques son automatizados por una estructura de hackers controlada que mira hacia arriba si el puerto está abierto. Si se cumple esta condición, escaneará la solución y obtendrá información al respecto., consistente en cualquier tipo de variación, así como datos de disposición. Exploits y nombre de usuario populares, así como mezclas de contraseña que se podría hacer. Cuando el uso se activa contra el código vulnerable, el minero será liberado junto con la puerta trasera. Esto sin duda presentará la doble infección.

Además de estas técnicas, también se pueden utilizar otras estrategias.. Los mineros pueden dispersarse mediante correos electrónicos de phishing que se envían masivamente de forma similar a SPAM y se basan en técnicas de ingeniería social para confundir a las víctimas y hacerles pensar que han recibido un mensaje de un servicio o empresa genuino.. Los archivos de virus pueden conectarse directamente o colocarse en el contenido del cuerpo en material multimedia o enlaces web de mensajes..

Los delincuentes también pueden crear páginas de destino destructivas que pueden hacerse pasar por páginas de descarga e instalación del proveedor., sitios de descarga de software y otras áreas de acceso frecuente. Cuando usan un dominio que suena similar a direcciones legítimas, así como certificaciones de protección, los usuarios pueden verse obligados a interactuar con ellos.. En algunos casos simplemente abrirlos puede desencadenar la infección minero.

Sin duda, otra estrategia sería hacer uso de proveedores de servicios de carga útil que puedan propagarse utilizando los métodos mencionados anteriormente o a través de redes de intercambio de datos., BitTorrent se encuentra entre uno de los más populares. A menudo se utiliza para distribuir tanto aplicaciones de software originales como archivos y contenido web pirata.. 2 de uno de los proveedores de servicios de acarreo más preferidos son los siguientes:

Otras técnicas en las que los delincuentes pueden pensar incluyen el uso de secuestradores de navegador web, complementos dañinos que se adaptan a uno de los navegadores de Internet más populares.. Se suben a los repositorios apropiados con evaluaciones de usuarios y calificaciones de desarrollador falsas.. En la mayoría de los casos, los resúmenes pueden consistir de capturas de pantalla, clips de vídeo y también resúmenes intrincados que atraen grandes mejoras de funciones y optimizaciones de rendimiento. Sin embargo, al momento de la instalación, el comportamiento de los navegadores web afectados ciertamente cambiará.- las personas descubrirán que serán redirigidos a una página de destino controlada por piratas informáticos y sus configuraciones podrían modificarse – la página de inicio por defecto, motor de búsqueda, así como nuevas pestañas página Web.

Imágenes.exe: Análisis

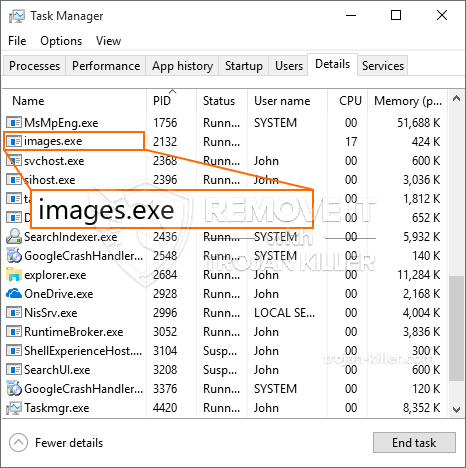

El malware Images.exe es un caso tradicional de un minero de criptomonedas que, dependiendo de su configuración, puede desencadenar una amplia gama de actividades dañinas.. Su principal objetivo es realizar intrincadas tareas matemáticas que harán uso de las fuentes del sistema ofrecidas.: UPC, GPU, memoria, así como el área del disco duro. El método que operan es conectándose a un servidor web único llamado grupo de minería desde donde se descarga e instala el código solicitado.. Tan rápidamente como una de las tareas que se descarga sin duda va a ser iniciado a la vez, múltiples circunstancias se pueden realizar en cuanto. Cuando finaliza una tarea proporcionada, se descargará otra en su área y también continuará la laguna hasta que se apague el sistema informático., la infección se ha librado de una ocasión o más comparables se lleva a cabo. Criptomoneda ciertamente será compensado a los controladores criminales (grupo de hackers o un solo cyberpunk) directamente a sus bolsillos.

Una característica peligrosa de esta categoría de malware es que ejemplos como este pueden tomar todos los recursos del sistema y también prácticamente hacer que la computadora de destino no tenga sentido hasta que el peligro se haya eliminado por completo.. Muchos de ellos incluyen una cuota persistente que los hace realmente difíciles de eliminar.. Estos comandos sin duda hará cambios para arrancar opciones, documentos de configuración, así como valores del Registro de Windows que harán que el malware Images.exe comience instantáneamente tan pronto como se encienda el sistema informático. La accesibilidad a los menús de recuperación y también a las alternativas puede verse obstruida, lo que proporciona varias descripciones de eliminación manual casi inútiles.

Esta infección específica de configuración será una solución de Windows por sí mismo, tras el análisis de seguridad realizado se han observado adherencias a las acciones:

. Durante los procedimientos de minería, el malware conectado puede conectarse a las soluciones de Windows que se están ejecutando actualmente, así como a las aplicaciones de configuración de terceros.. Al hacerlo, es posible que los administradores del sistema no descubran que la carga de origen se origina en un procedimiento diferente.

| Nombre | Imágenes.exe |

|---|---|

| Categoría | Trojan |

| Subcategoría | criptomoneda Miner |

| peligros | alto uso de CPU, reducción de la velocidad de Internet, PC se bloquea y se congela y etc.. |

| Propósito principal | Para ganar dinero para los criminales cibernéticos |

| Distribución | torrentes, Juegos gratuitos, Aplicaciones Cracked, Email, los sitios web cuestionables, exploits |

| Eliminación | Instalar GridinSoft Anti-Malware para detectar y eliminar Images.exe |

Este tipo de infecciones de malware son especialmente eficaces en la ejecución de comandos innovadoras caso de estar configurada. Se basan en una estructura modular que permite a los controladores criminales gestionar todo tipo de comportamiento dañino.. Uno de los ejemplos preferidos es el ajuste del registro de Windows – Las cadenas de modificaciones asociadas por el sistema operativo pueden causar serias alteraciones en la eficiencia, así como la imposibilidad de acceder a las soluciones de Windows.. Dependiendo del rango de cambios, también puede hacer que la computadora quede totalmente inutilizable.. Por otro lado, el ajuste de los valores del Registro provenientes de cualquier tipo de aplicaciones montadas por terceros puede socavarlos.. Es posible que algunas aplicaciones no se publiquen por completo, mientras que otras pueden dejar de funcionar inesperadamente.

Este minero en particular en su versión actual se centra en la minería de la criptomoneda Monero, incluida una variación modificada del motor de minería de CPU XMRig.. Si las campañas tienen éxito después de eso, se pueden introducir variaciones futuras de Images.exe en el futuro.. A medida que el malware utiliza susceptabilities programa de software para contaminar los hosts de destino, que puede ser componente de un co-infección inseguro con ransomware y troyanos.

Se recomienda encarecidamente la eliminación de Images.exe, teniendo en cuenta que corre el riesgo no solo de una factura de electricidad enorme si está funcionando en su PC, sin embargo, el minero también puede realizar otras tareas no deseadas en él e incluso dañar su COMPUTADORA de forma permanente.

Proceso de eliminación de Images.exe

PASO 1. Ante todo, es necesario descargar e instalar GridinSoft Anti-Malware.

PASO 2. Entonces usted debe elegir “Análisis rápido” o “Análisis completo”.

PASO 3. Corre a escanear su ordenador

PASO 4. Después de terminar el análisis, es necesario hacer clic en “Aplicar” botón para eliminar Images.exe

PASO 5. Imágenes.exe Eliminado!

Guía de vídeo: Cómo usar GridinSoft Anti-Malware para eliminar Images.exe

Cómo evitar que su PC de reinfección con “Imágenes.exe” en el futuro.

Una potente solución antivirus capaz de detectar el malware y el bloque sin archivo es lo que necesita! Las soluciones tradicionales de detectar malware basado en las definiciones de virus, y por lo tanto a menudo no pueden detectar “Imágenes.exe”. GridinSoft Anti-Malware ofrece protección contra todo tipo de malware incluyendo malware sin archivo como “Imágenes.exe”. GridinSoft Anti-Malware ofrece analizador de comportamiento basado en la nube para bloquear todos los archivos desconocidos, incluyendo malware de día cero. Dicha tecnología puede detectar y eliminar por completo “Imágenes.exe”.