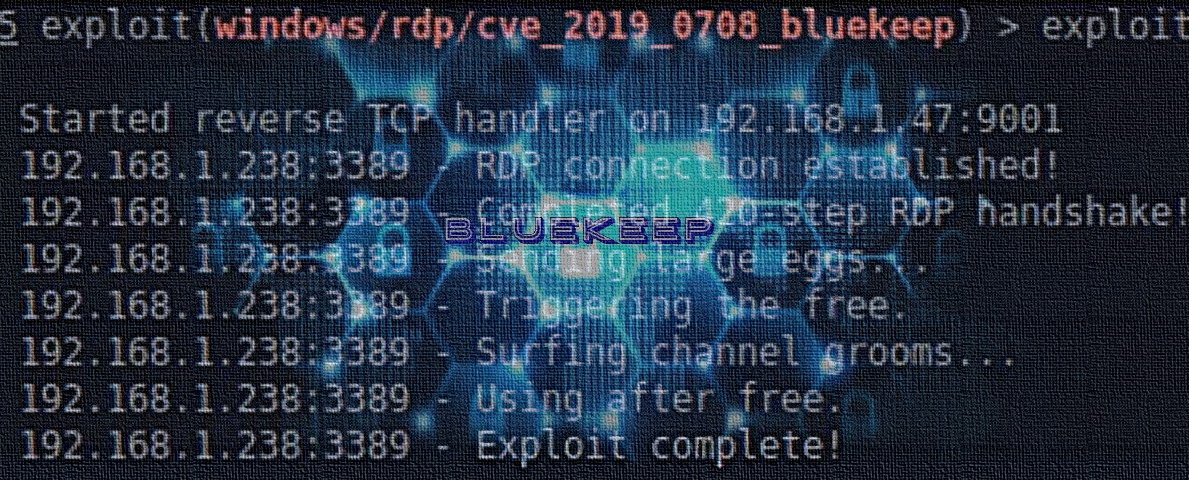

Un investigador de seguridad bajo el nick Zerosum0x0 módulo creado por el marco de Metasploit que explota la vulnerabilidad BlueKeep en Windows XP, 7 y el servidor 2008.

segundolueKeep (CVE-2019-0708) Es una vulnerabilidad “gusano” que permite causando una ola de infecciones de malware de masas, Similar a WannaCry ataques en 2017. El problema afecta a los Servicios de Escritorio remoto en Windows 7, Servidor 2008, Windows XP y Server 2003, pero el Remote Desktop Protocol (RDP) sí no se ve afectada. Microsoft lanzó una solución en el medio del mes pasado.Para los equipos que no se puede interrumpir para el reinicio, disponible una micropatch.

Zerosum0x0 todavía no ha introducido su módulo de Metasploit, debido a la amenaza que puede suponer para un gran número de sistemas que no se han actualizado todavía.

sin embargo, el investigador presentó una Vídeo lo que demuestra el buen funcionamiento de BlueKeep en Windows 2008. Como se muestra en el video, después de extraer las credenciales usando Mimikatz, se puede obtener el control total sobre el sistema.

“Lo mismo exploit funciona tanto para Windows 7 y el servidor 2008 R2 como los dos sistemas operativos son esencialmente idénticos, además de algunos programas adicionales en el servidor”, - investigador informado.

Aunque BlueKeep también afecta a Windows Server 2003, el equipo de Metasploit no podía ejecutarlo en este sistema operativo.

Zerosum0x0 es un miembro del proyecto Metasploit. Además de la creación BlueKeep explotar, también desarrolló el módulo de Metasploit para los sistemas de búsqueda de vulnerabilidades.

“La gravedad de BlueKeep es crítica (9.8 fuera de 10) porque aprovechando que no requiere interacción del usuario y permite que el malware se propague a los sistemas vulnerables como WannaCry hizo en 2017”, - Microsoft advierte a los usuarios.

Estado de cosas es tan grave que la NSA se unió a Microsoft en las advertencias.

- Bloquear el puerto TCP 3389 en los servidores de seguridad, especialmente los cortafuegos perimetrales expuestos a internet. Este puerto se utiliza en el protocolo RDP y bloqueará los intentos de establecer una conexión.

- Habilitar autenticación de red de nivel. Esta mejora de seguridad requiere atacantes tener credenciales válidas para realizar la autenticación remota de código.

- Desactivar los servicios de escritorio remoto si no se requieren. Desactivación de los servicios no utilizados que no sean necesarios y ayuda a reducir la exposición a vulnerabilidades de seguridad en general y es una buena práctica, incluso sin la amenaza BlueKeep.

Fuente: https://www.bleepingcomputer.com