expertos de ESET habló sobre un troyano bancario Mispadu de América Latina que se esconde bajo el anuncio de McDonald para la distribución.

Tl objetivo principal del troyano está robando dinero y credenciales. Es interesante que en Brasil, los diferenciales de malware también como una extensión para Google Chrome malicioso y está tratando de robar datos de tarjetas bancarias y la banca en línea, y que también amenaza a los usuarios de la palanquilla sistema de pago.La familia de malware Mispadu fue descubierto durante un estudio de troyanos bancarios en América Latina diseñado para atacar a los usuarios de Brasil y México.

“El malware está escrito en Delphi y ataca a sus víctimas utilizando los mismos métodos que los troyanos y Amavaldo Casbaneiro que anteriormente fueron descubiertos por los expertos de. Esto se debe principalmente al uso de falsos avisos emergentes y los intentos de convencer a las víctimas potenciales de proporcionar información confidencial a los atacantes”, – dicen los investigadores de ESET.

Mispadu se está extendiendo a través de spam y la publicidad maliciosa. El segundo método de distribución no es típica para los banqueros de América Latina, por lo que sus investigadores estudiaron más detalles.

Asi que, estafadores comenzaron mediante la publicación de publicaciones comerciales en Facebook, los cuales ofrecen a los usuarios cupones de descuento en McDonalds. Al hacer clic en este tipo de publicidad, una víctima potencial descargado un archivo ZIP enmascarado como un cupón de descuento y que contiene el instalador MSI. A veces también contienen archivos de software legal, como Mozilla Firefox o masilla, pero estos son sólo señuelos que no se utilizan para nada. Con el lanzamiento de dicho archivo comprimido, el usuario, Por supuesto, no recibe un cupón de descuento, sino un troyano bancario Mispadu.

Curiosamente, operadores Mispadu utilizan Yandex.Mail para almacenar su carga. Aparentemente, los criminales abrieron una cuenta en Yandex.Mail, envió una carta con un cupón malicioso como un archivo adjunto a sí mismos, y luego proporcionado a las víctimas con un enlace directo a este archivo adjunto.

En un dispositivo infectado, Mispadu es capaz de tomar capturas de pantalla, Simular acciones de ratón y teclado, y también las pulsaciones de teclado de intercepción.

“El malware puede actualizarse a través del Visual Basic Script (VBS) archivo que se descarga y ejecuta. Mispadu también supervisa el contenido del portapapeles y trata de reemplazar las direcciones de Bitcoin-carteras que llegue allí con las direcciones de sus operadores, Casbaneiro como lo hizo”, – Expertos de ESET.

sin embargo, después de estudiar las arcas de los atacantes, los investigadores llegaron a la conclusión de que hasta el momento estos intentos no han tenido mucho éxito.

Al igual que otros banqueros de América Latina, Mispadu recoge información detallada sobre sus víctimas: versión del sistema operativo, nombre de la computadora, información de idioma del sistema, una lista de los bancos de América Latina instalado en el sistema de aplicación, una lista de productos de seguridad instalados, información de instalación para Diebold Varsovia GAS Tecnologia (una aplicación popular para Brasil la protección de acceso a la banca online).

leer también: Troya Predator Los ataques Thief amantes de dinero fácil y cazadores criptomoneda

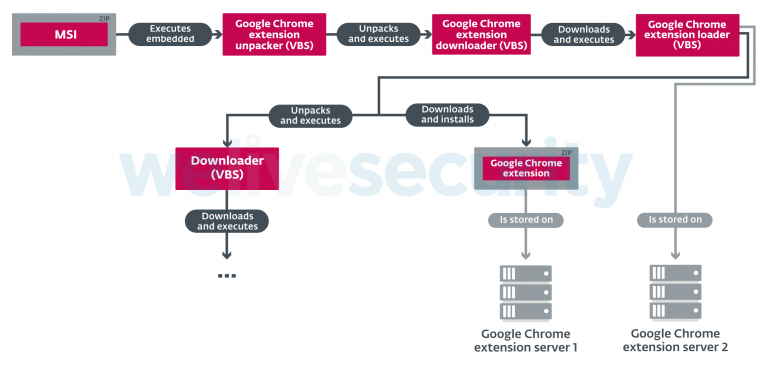

Como se ha mencionado más arriba, en Brasil, el malware se propaga como una extensión maliciosa del sistema Securty 1.0 para Google Chrome, Es decir, se encuentra en el directorio oficial de Chrome Web Store. El esquema de acciones maliciosas para esta extensión puede verse a continuación.

Dado que se utilizan URLs cortas Tiny.cc durante la campaña brasileña Mispadu, expertos fueron capaces de recopilar estadísticas. La campaña atrajo casi 100,000 clics de Brasil solo. Clics procedentes de los dispositivos Android son muy probablemente el resultado de un error, como los anuncios de Facebook, se mostró a los usuarios, independientemente del dispositivo utilizado.

Puede también ser notado que la campaña maliciosa tenía fases claras: una fase terminó en la segunda quincena de septiembre 2019, y la campaña de re-activó a principios de octubre 2019.

Un comentario