Los investigadores notaron un comportamiento extraño en Windows 10 que puede permitir a los intrusos robar de forma remota archivos almacenados en discos duros después de que el usuario abra un archivo de malware en Microsoft Edge.

Fo la primera vez que se informó un problema cuando el investigador de ciberseguridad John Page información publicada sobre vulnerabilidad en Microsoft Internet Explorer 11 que permite abrir el acceso a archivos en Microsoft OS. Page también publicó el código PoC para este error después de que Microsoft se negó a desarrollar un parche.sin embargo, De acuerdo a media Kolsek, Especialista en seguridad de ACROS, El gigante tecnológico subestimó la amenaza de esta vulnerabilidad, ya que se manifiesta no solo con IE obsoleto, pero también en Edge moderno. Además, publicado por Page exploit puede procesarse a una versión que se abre con Edge.

Puede ser extraño, pero en primer lugar el especialista no pudo repetir un ataque con el uso de IE en Windows 7 y no podía cargar el archivo MHT de malware como lo describió Page. Aunque el administrador de procesos mostró que el archivo system.ini que podía ser robado fue leído por el script en el archivo MHT, no fue enviado al servidor remoto.

"Esto parecía un clásico “marca de la web” situación. Cuando se obtiene un archivo de Internet, Las aplicaciones de Windows con buen comportamiento, como los navegadores web y los clientes de correo electrónico, agregan una marca [UNA] presentar en [los] forma de una secuencia de datos alternativa denominada Zone.Identifier, que contiene una línea ZoneId = 3. Esto permite que otras aplicaciones sepan que el archivo proviene de una fuente no confiable y, por lo tanto, debe abrirse en un entorno limitado o en un entorno limitado ”., – Kolsek escribió.

De acuerdo con Kolsek, IE realmente puso una marca en el archivo MHT cargado. Cuando el investigador intentó cargar el mismo archivo con Edge y abrirlo en IE, explotar trabajado. Después de un análisis preciso, el experto estableció que Edge agregó dos notas en la lista de control de acceso que agrega el derecho de leer un archivo a algún servicio del sistema.

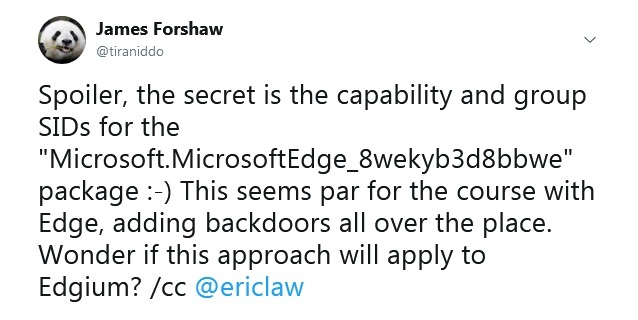

como aconsejado Especialista en Google Project Zero James Foreshaw, agregados por los identificadores de Edge son identificadores de seguridad de grupo para Microsoft.MicrosoftEdge_8wekyb3d8bbwe PACKET. Después de quitar la segunda línea SID S-1-15-2 -* de la lista de explotación de control de acceso no volvió a funcionar. De este modo, el permiso que agregó Edge permitió la falta de sandbox de IE.

Tweet de James Forshaw

Un análisis más detallado demostró que el permiso establecido por Edge no permitía que la función Win Api GetZoneFromAlternateDataStreamEx leyera el flujo Zone.Indetifier y devolviera un error. Finalmente, IE consideró que el archivo no tiene la marca de la marca web y lo envió al servidor remoto.

A pesar de detalles adicionales sobre la vulnerabilidad, es poco probable que Microsoft lo arregle pronto.

“Determinamos que se considerará una solución para este problema en una versión futura de este producto o servicio. En este momento, no proporcionaremos actualizaciones continuas del estado de la solución para este problema, Y hemos cerrado este caso.”, - declarado en Microsoft .

En esta conexión, ACROS Security ha lanzado un parche de vulnerabilidad, disponible en el 0parche plataforma.