Varias vulnerabilidades han sido identificadas en el Linux y FreeBSD pilas TCP que potencialmente permite remotamente provocar una denegación de servicio o provocan un consumo excesivo de recursos durante el procesamiento de paquetes TCP especialmente diseñados.

PAGPROBLEMAS existen debido a errores en el controlador del tamaño máximo de bloque de datos en el paquete TCP (MSS, El tamaño máximo de segmento) y el mecanismo para el reconocimiento selectivo de TCP SACK. Estas vulnerabilidades pueden representar una amenaza para un gran número de dispositivos, incluyendo servidores, aparatos Android, y los dispositivos integrados.CVE-2.019 hasta 11.477 (El pánico SACO) – este problema afecta al núcleo de Linux, partir de la versión 2.6.29, y permite que causan fallo en el núcleo mediante el envío de una serie de paquetes de SACK, lo que hará que un desbordamiento de enteros en el controlador. Para evitar la explotación de la vulnerabilidad, Se aconseja a los usuarios desactivar el procesamiento SACO (escribir 0 a /proc / sys / net / ipv4 / tcp_sack) o conexiones de bloque con una pequeña MSS (la medida es eficaz sólo si se establece sysctl net.ipv4.tcp_mtu_probing a 0 y puede conducir a la interrupción algunos compuestos normales con bajo MSS).

CVE-2019 hasta 11478 (SACO Lentitud) – afecta núcleo de Linux por debajo 4.15 y conduce a un fallo del mecanismo de saco o el consumo excesivo de los recursos. Que puede ser explotada mediante el envío de una serie de paquetes especialmente manipulados SACK.

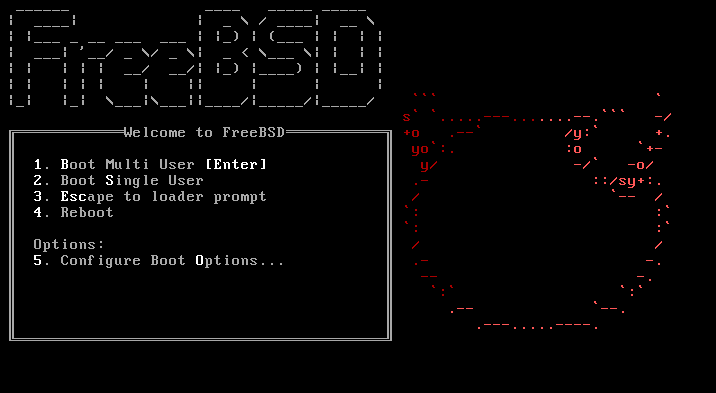

CVE-2019-5599 (SACO Lentitud) – manifestada en FreeBSD 12 con el mecanismo de detección de pérdida de paquetes RACK. Este problema permite la fragmentación de un mapa de los paquetes enviados al procesar una secuencia SACK especialmente diseñado dentro de una única conexión TCP. Para evitar la explotación de la vulnerabilidad, se recomienda desactivar el módulo RACK.

CVE-2.019-11.479 – afecta a todas las versiones del kernel de Linux. Un intruso en el núcleo de Linux puede causar respuestas a dividirse en varios segmentos TCP, cada uno de los cuales incluye solamente 8 bytes de datos. Esto conduce a un aumento significativo en el tráfico y el consumo de recursos adicionales.

Las vulnerabilidades se fijan en las versiones del kernel de Linux 4.4.182, 4.9.182, 4.14.127, 4.19.52 y 5.1.11. Un parche para FreeBSD también está disponible. actualizaciones de paquetes de kernel para Debian se liberan, RHEL, SUSE / openSUSE, ALT, Ubuntu, Fedora, y Arch Linux.

Bueno sistema y codificación de aplicaciones y prácticas de configuración (limitando búferes de escritura al nivel necesario, el consumo de memoria de conexión a través de la vigilancia SO_MEMINFO, y agresivamente cerrar conexiones mal comportamiento) puede ayudar a limitar el impacto de los ataques contra este tipo de vulnerabilidades.

Fuente: https://www.openwall.com