Información especialista en seguridad Alex Lanstein descubrió un vector original para la distribución del troyano RAT. Los criminales dan vínculos con el troyano rata en WebEx invitaciones.

doybercriminals entregan software malicioso mediante la reorientación de la víctima a través de una redirección abierta desde el sitio web de Cisco a la página infectada ese cliente anfitriones la falsa WebEx, un software de conferencia en línea.“Uso de redireccionamiento abierto legitimidad a las URL de spam y aumenta las posibilidades de que las víctimas se haga clic en una URL. Una redirección abierta es cuando un sitio legítimo permite a los usuarios no autorizados cree URL en ese sitio para los visitantes de redirección a otros sitios que desean”, - informes Alex Lanstein.

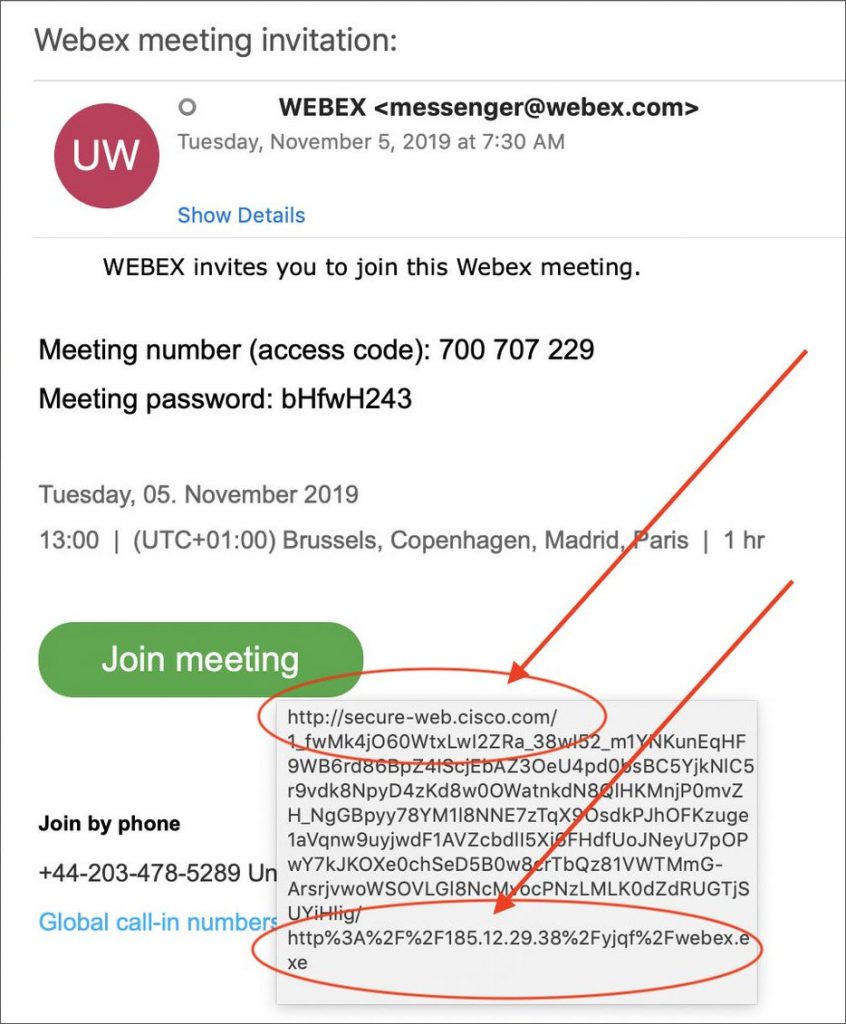

El ataque comienza con una carta que contiene una invitación a una conferencia WebEx. El sitio oficial del sistema está indicado como remitente, y la aparición del mensaje corresponde a muestras legítimos. El texto contiene un enlace donde la víctima supuestamente puede unirse a la conversación.

Los cibercriminales utilizan un mecanismo de redirección abierta que le permite enviar un visitante a un recurso de terceros a través de un sitio legítimo.

A pesar del hecho de que el enlace de la invitación falsa incluye el dominio oficial de Cisco, en realidad se abre la página de intrusos.

“Como WebEx es propiedad de Cisco, el uso de esta URL podría fácilmente engañar al usuario haciéndole creer que el webex.exe es el cliente WebEx legítima que comúnmente se empujó en usuarios cuando se unen a una reunión”, - escribe Alex Lanstein.

La víctima se ofrece para descargar el archivo webex.exe, supuestamente necesario para iniciar la conferencia, sin embargo, en lugar de la utilidad, la WarZone de Troya, que es capaz de:

- subir, eliminar y ejecutar archivos;

- la entrada de teclado de intercepción;

- activar los servicios de acceso remoto a la máquina;

- controlar de forma remota la cámara de vídeo;

- robar contraseñas guardadas desde Firefox y Chrome.

Especialistas no pudieron determinar con precisión si la puerta trasera pertenece a una familia en particular. Algunos servicios identifican como WarZone, otros lo identifican como el troyano AveMariaRAT. El programa está integrado en el proceso del sistema MusNotificationUx, que es responsable de las notificaciones pop-up de las actualizaciones de Windows disponibles. El malware también crea un acceso directo en la lista de inicio para continuar trabajando después de reiniciar el equipo.

leer también: xHelper de Troya “imborrable” infectado 45,000 dispositivos Android

Según las estadísticas compiladas por especialistas Spamhaus, en el tercer trimestre de este año, el malware AveMariaRAT tomó el penúltimo lugar en la parte superior 20 troyanos en términos del número de servidores de comando – Tiene 19 centros de control. El mayor número de recursos está en la red de bots Lokibot, los autores de la cual espera 898 nodos de la red criminal.

Recomendación:

Cualquiera que haya encontrado con esta campaña de spam y ejecutado el webex.exe debe escanear su ordenador de inmediato para las infecciones. Las víctimas también deben asumir que las credenciales de inicio de sesión para sitios que visitan se ven comprometidos y las contraseñas deben cambiarse inmediatamente.

Esta campaña de spam también ilustra que siguiendo el consejo de control de una dirección URL de correo electrónico antes de hacer clic no siempre puede ser lo suficientemente.