Microsoft gibt bekannt, dass es neue Änderungen an seinen Automatisierungsfunktionen einführt, die als aktive Inhalte in Office bezeichnet werden. Microsoft gibt bekannt, dass es neue Änderungen an seinen Automatisierungsfunktionen einführt, die als aktive Inhalte in Office bezeichnet werden; Microsoft gibt bekannt, dass es neue Änderungen an seinen Automatisierungsfunktionen einführt, die als aktive Inhalte in Office bezeichnet werden 24, 2021. Die erste Schwachstelle betraf sowohl Zoom-Clients als auch MMR-Server, während die zweite von Angreifern auf MMR-Servern ausgenutzt werden konnte. In dem Zusammenhang erwähnte sie einen Zero-Click-Angriff auf den Windows-Zoom-Client, der auf der letztjährigen Pwn2Own bewiesen wurde und den Spezialisten zeigte, dass Zoom tatsächlich eine vollständig entfernte Angriffsfläche hat. Den Schwachstellen wurde die entsprechende Kennung zugeordnet CVE-2021-34423 und CVE-2021-34424.

Die Spezialistin sagt, sie habe vorher keine gemacht Versuche, den Zoom zu testen weil sie glaubte, dass es im Vergleich zu anderer ähnlicher Software weniger wahrscheinlich ist, gehackt zu werden. Sie erklärte, dass der Benutzer bei den meisten Arten solcher Software den Anruf annehmen oder ablehnen muss, während bei Zoom die Anrufe im Voraus geplant und über eine E-Mail-Einladung verbunden werden. Also setzte sie den Gedanken fort, im Fall von Zoom würde man meinen, dass ein Benutzer mehrere Klicks machen müsste, um einen Angriff zu starten. Aber auch hier hat Pwn2Own im letzten Jahr das andere Szenario bewiesen.

Nach dem Pwn2Own, Silvanovich beschloss, sich das Zoom genauer anzusehen. In einem im Rahmen des Project Zero-Teams von Google veröffentlichten Beitrag gab sie einen Überblick über die Angriffsfläche von Zoom, ging detailliert auf die Ausnutzung von Schwachstellen ein und zeigte mögliche Lösungsvarianten für die Software wie Zoom auf, wie sie die Sicherheit ihrer Nutzer verbessern können.

Zoom-Angriffsfläche

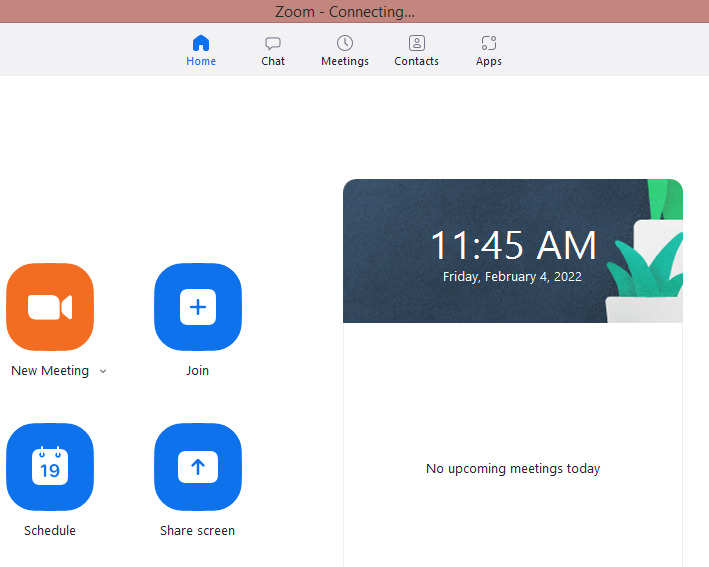

Der Spezialist betrachtete die Angriffsfläche des Zooms vom Einsatzort des Kunden aus. Das Hauptmerkmal der Software sind Konferenzanrufe für mehrere Benutzer, die als Meetings bezeichnet werden und es den Benutzern ermöglichen, mehrere Dienste wie die Bildschirmfreigabe zu nutzen, Textnachrichten während des Anrufs, Video und Audio. Darüber hinaus bietet Zoom voll funktionsfähige installierbare Clients, die auf verschiedenen Plattformen wie dem iPhone verwendet werden können, Android, Linux, Mac und Windows. Abgesehen von dem installierbaren Client können Benutzer Meetings über einen Browser-Link beitreten, aber sie haben weniger verfügbare Funktionen. Die letzte Option, die Benutzern für den Zugriff auf die Zoom-Meetings zur Verfügung steht, besteht darin, eine in der Einladung angegebene Telefonnummer auf einem Tonwahltelefon zu wählen und nur den Ton des Meetings zu hören.

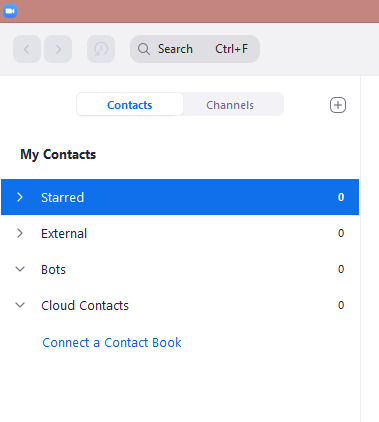

Benutzer können auch Zoom-Kontakte verwenden, die eine individuelle Kommunikation über Nachrichten oder Video ermöglichen. Hier können Sie einfach einen Anruf starten und eine andere Person kann ihn entweder annehmen oder ablehnen. Der Forscher nannte diesen spezifischen Teil der Benutzeroberfläche des Clients eine Zero-Click-Angriffsfläche von Zoom. Aber das bedeutet es nicht ein Angreifer können ihr Opfer nicht einfach einladen, dem Meeting beizutreten, obwohl sie dafür mit dem Opfer fortfahren müssten, um mehrere Klicks zu machen. Die Gefahr sich möglicherweise nicht so sehr den einzelnen Benutzern präsentieren, sondern den öffentlichen Zoom-Meetings oder Webinaren, eine kostenpflichtige Zoom-Funktion, bei der eine große Gruppe unbekannter Teilnehmer an einer Einweg-Videokonferenz teilnimmt. Weil die Offenheit dieser Funktionen es einem Angreifer ermöglichte, sich ohne Einschränkungen anzuschließen, hauptsächlich meinen wir die Identifizierung durch eine bestimmte Person, das Zoom könnte als das gesehen werden ”Land der Verheißung” für Phisher, Als Beispiel. Aber nicht nur die Kunden direkt, sagt Silvanovich, die während des Meetings übertragenen Daten könnten auch gefährdet sein, da die Ende-zu-Ende-Verschlüsselung während des Meetings standardmäßig deaktiviert ist.

Übersicht über Zoom-Nachrichten

Zuerst, Silvanovich begann mit der Zero-Click-Angriffsoberfläche von Zoom. Hier, Nachdem sie einige technische Beobachtungen gemacht hatte, konnte sie keine Spuren finden Schwachstellen. Dann beschloss sie, sich anzusehen, wie Zoom die über XMPP bereitgestellten Daten verwendet, ein offenes Kommunikationsprotokoll, das für Instant Messaging entwickelt wurde (ICH BIN), Anwesenheitsinformationen, und Kontaktlistenpflege. In Zoom wird es hauptsächlich für die Kommunikation zwischen Zoom-Clients außerhalb von Meetings verwendet, wie Nachrichten und Kanäle und zur Signalisierung (Anrufaufbau) wenn ein Zoom-Kontakt einen anderen Zoom-Kontakt zu einem Meeting einlädt. Nachdem Sie einige Zeit damit verbracht haben, die Codepfade zu analysieren, Der Spezialist hat auch keine Fehler gefunden. Sie fügt hinzu, dass dies interessant ist, weil Thijs Alkemade und Daan Keuper eine Beschreibung ihres Pwn2Own-Fehlers veröffentlichten, nachdem sie recherchiert hatte und sie wiederum einen Fehler in diesem speziellen Bereich fanden. Es sollte erwähnt werden, dass sich die Forschung ausschließlich auf die Zoom-Client-Software konzentrierte, da die anderen Methoden zum Beitreten von Anrufen mit den vorhandenen Gerätefunktionen funktionieren.

Zoom-RTP-Verarbeitung

Als nächstes beobachtete Silvanovich, wie Zoom-Clients Audio- und Videoinhalte verarbeiten. Wie bei allen anderen Videokonferenzsystemen üblich, verwendet Zoom das Real-time Transport Protocol (RTP) um diese Daten zu transportieren. Und während der Untersuchung dieses Bereichs bemerkte sie, dass sowohl der MMR-Server als auch die Zoom-Clients eine große Menge an Paketen verarbeiten, die nicht RTP oder XMPP zu sein schienen. Und da stieß sie auf die oben genannten Schwachstellen.

Obwohl es der Forscherin nicht gelang, die Schwachstellen vollständig auszunutzen, war sie dennoch in der Lage, sie auf andere geringfügige Weise auszunutzen. Sie glaubt, dass echte Angreifer die Schwachstellen durchaus ausreichend ausnutzen würden. Apropos Zoom RTP-Verarbeitungsspezialist begrüßte die Aktivierung von ASLR im Zoom MMR-Prozess und sagte, es sei wichtig, dass die Software die Robustheit des MMR-Codes weiter verbessert.

Fazit

Am Ende nannte Silvanovich mehrere Faktoren, die ihrer Meinung nach stark zu den entdeckten Fehlern beigetragen haben. Und genau diese Dinge verursachen im Allgemeinen Probleme in allen Videokonferenzanwendungen wie Zoom. Das Erste, was sie anspricht, ist die große Menge an Code in der Software. Es gab mehrere Teile des Codes, deren Funktionalität schwer zu bestimmen war. Viele Klassen, die deserialisiert werden konnten, schienen nicht allgemein verwendet zu werden. Die Weitläufigkeit eines Codes erschwert den Sicherheitsforschern die Analyse der Software und erhöht gleichzeitig die Angriffsfläche, wo Code potenzielle Schwachstellen enthalten könnte.

Die andere Sache, die Schwierigkeiten verursacht, ist die Verwendung vieler proprietärer Formate und Protokolle. Die andere Sache, die Schwierigkeiten verursacht, ist die Verwendung vieler proprietärer Formate und Protokolle. Die andere Sache, die Schwierigkeiten verursacht, ist die Verwendung vieler proprietärer Formate und Protokolle $1500 Die andere Sache, die Schwierigkeiten verursacht, ist die Verwendung vieler proprietärer Formate und Protokolle; Die andere Sache, die Schwierigkeiten verursacht, ist die Verwendung vieler proprietärer Formate und Protokolle.

Die andere Sache, die Schwierigkeiten verursacht, ist die Verwendung vieler proprietärer Formate und Protokolle. Viele Videokonferenzsysteme verwenden Open-Source-Software, entweder WebRTC oder PJSIP. Na sicher, Sie sind nicht frei von Problemen, aber zumindest sind sie viel einfacher zu analysieren.

Die größte Sorge des Spezialisten war jedoch nach wie vor das Fehlen von ASLR auf dem Zoom MMR-Server. Sie erklärt, dass das Ding wohl das Wichtigste bei der Minderung und Verhinderung der Ausnutzung von Speicherbeschädigungen ist, vor allem, wenn andere Minderungen auf einer bestimmten Ebene darauf angewiesen sind. Und es sollte in der überwiegenden Mehrheit der Software nicht deaktiviert werden, wie es jetzt aus der aktuellen Situation ersichtlich ist. Na sicher, Und es sollte in der überwiegenden Mehrheit der Software nicht deaktiviert werden, wie es jetzt aus der aktuellen Situation ersichtlich ist, Und es sollte in der überwiegenden Mehrheit der Software nicht deaktiviert werden, wie es jetzt aus der aktuellen Situation ersichtlich ist. Und es sollte in der überwiegenden Mehrheit der Software nicht deaktiviert werden, wie es jetzt aus der aktuellen Situation ersichtlich ist. Dennoch, Und es sollte in der überwiegenden Mehrheit der Software nicht deaktiviert werden, wie es jetzt aus der aktuellen Situation ersichtlich ist (Und es sollte in der überwiegenden Mehrheit der Software nicht deaktiviert werden, wie es jetzt aus der aktuellen Situation ersichtlich ist) Und es sollte in der überwiegenden Mehrheit der Software nicht deaktiviert werden, wie es jetzt aus der aktuellen Situation ersichtlich ist.