In ihrem Blog berichtet Microsoft über Malware-Angriffe, die kürzlich mehrere ukrainische Regierungen und andere Organisationen unkenntlich gemacht haben’ Websites. Das Team entdeckte die Malware erstmals am 13. Januar 2022.

Sie haben bereits alle relevanten Regierungsbehörden in den Vereinigten Staaten und anderswo benachrichtigt, sowie die Opfer des Angriffs. Das Team teilte alle bisher verfügbaren Informationen mit anderen Cybersicherheitsanbietern über die Bedrohung. Zum Zeitpunkt der Veröffentlichung des Beitrags und basierend auf der Sichtbarkeit von Microsoft, Das Team hat die Malware auf Dutzenden von betroffenen Systemen entdeckt, alle in der Ukraine ansässig.

Ukrainische Organisationen haben Malware auf ihren Systemen

Wobei Spezialisten des Unternehmens noch nicht genau wissen, welche cyberkriminelle Gruppierung dahinter stecken könnte. Sie beobachten die Situation weiter.

Die Malware betraf einige wichtige Regierungsbehörden der Exekutive, Notfallorganisationen und andere Organisationen mit Sitz in der Ukraine. Zu den gezielten Opfern gehört eine IT-Firma, die öffentliche und private Websites verwaltet. Dieses IT-Unternehmen bietet Management für öffentliche und private Websites sowie Regierungsbehörden. Die Mannschaft befürchtet, dass die Zahl der Opfer zunehmen könnte.

”Angesichts des Umfangs der beobachteten Eingriffe, MSTIC ist nicht in der Lage, die Absicht der identifizierten zerstörerischen Handlungen zu beurteilen, ist jedoch der Ansicht, dass diese Handlungen ein erhöhtes Risiko für jede Regierungsbehörde darstellen, gemeinnützige Organisationen oder Unternehmen mit Sitz oder Systemen in der Ukraine ”, geht in die zweiter Microsoft-Blogbeitrag.

Sie erklären, dass die Malware mehr Organisationen hätte infizieren können. Experten fügen jedoch hinzu, dass sie bisher keinen Hinweis auf die Ausnutzung von Microsoft-Schwachstellen in den Produkten und Diensten des Unternehmens beobachten.

Das Team arbeitet weiterhin eng mit der Cybersecurity-Community zusammen, um die Malware-Opfer zu identifizieren und bei der Wiederherstellung zu helfen. Microsoft selbst aktivierten Schutz vor dieser Malware in Microsoft 365 Defender-Endpunkterkennung (EDR) und Virenschutz (VON). Der Sicherheitsmechanismus funktioniert immer dann, wenn diese Produkte vorhanden sind, sowohl in der Cloud als auch in Räumlichkeiten. Die Ermittlungen dauern noch an.

Technische Details zur Malware

Zusätzlich lieferte das Team den technischen Kram zur Situation. Die Sicherheitsgemeinschaft kann es verwenden, um die Malware zu erkennen und die notwendige Verteidigung gegen sie einzusetzen.

Die Malware tarnt sich als Ransomware, aber wenn sie aktiviert wird, macht sie einen Computer völlig funktionsunfähig. genauer, der vorgetäuschten Ransomware fehlt ein Ransomware-Wiederherstellungsmechanismus. Als DEV verfolgt-0586 die Malware macht das Zielgerät vielmehr durch destruktive Arbeit funktionsunfähig. MSTIC (Microsoft Threat Intelligence Center) verwendet DEV-####-Bezeichnungen für Bedrohungen mit vorübergehend unbekanntem Ursprung. Sobald die Quelle der Bedrohung gefunden wurde, erhält sie einen anderen geeigneten Namen.

Bisher hat Microsoft Schutzmaßnahmen implementiert, um es als WhisperGate zu erkennen(B. DoS:Win32/WhisperGate.A!gab) Malware-Familie für Microsoft Defender für Endpoint und Microsoft Defender Antivirus.

Es funktioniert sowohl in Cloud-Umgebungen als auch lokal. Obwohl die Analysearbeiten für diese Malware noch andauern, teilte Microsoft in seinem zweiten Blogbeitrag einige bereits bekannte Details mit. Zuerst gehen sie detailliert darauf ein, warum das Team der Meinung ist, dass die Malware keine Bedrohung durch Ransomware ist. Laut den Spezialisten weist die Malware mehrere Ungereimtheiten auf, um Ransomware zu sein

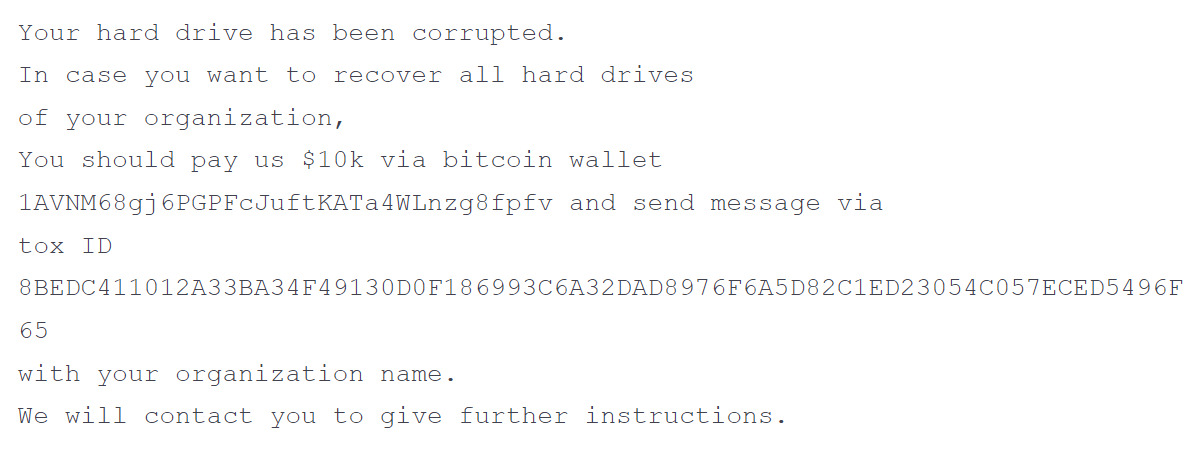

Häufig, Kriminelle Lösegeldforderungen haben eine benutzerdefinierte ID. Bedrohungsakteure weisen dann ein Opfer an, es ihnen im Kommunikationsprozess zu senden.

Benutzerdefinierte ID-Maps bieten einen Weg zu einem opferspezifischen Entschlüsselungsschlüssel. In diesem Fall hat die Notiz es nicht. Normalerweise erstellen Cyberkriminelle Websites mit Support-Foren oder fügen sogar eine E-Mail-Adresse hinzu, alles, um den Opfern die Kontaktaufnahme zu erleichtern. Aber hier geben Bedrohungsakteure nur eine Tox-ID an, eine Kennung, die mit dem verschlüsselten Tox-Messaging-Protokoll verwendet wird. Heutzutage schreiben Bedrohungsakteure meist nicht in ihre Ransomware notiert die Geldbeträge, die sie wollen, oder Kryptowährungs-Wallet-Adressen.

Hier wurde bei allen Malware-Eindringlingen dieselbe Wallet-Adresse beobachtet. Spezialisten haben festgestellt, dass es sich nur um eine Aktivität im Januar handelt 14 mit einem kleinen Betrag überwiesen.

Wenn Ransomware funktioniert, lässt sie die Möglichkeit für die Wiederherstellung des Dateisystems. Diese Malware überschreibt MBR vollständig( Master-Boot-Aufzeichnungen) ohne Wiederherstellungsoption. Bedrohungsakteure tun die gleiche Nutzlast. Typisch für die Ransomware werden die Payloads angepasst.

Wie sich die Lage entwickelt?

Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht (Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht) Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht. Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht, Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht. Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht.

Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht. Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht (Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht. Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht, Darunter: C:\Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht, C:\Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht, C:\ Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht:\PerfLogs. Häufig trägt die Schadsoftware den Namen stage1.exe. In diesem Teil ihrer bösartigen Arbeit überschreibt die Malware den Master Boot Record (Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht) auf den Systemen der Opfer und zeigt eine Lösegeldforderung an. Der Master Boot Record (Die Malware stammt aus der Ukraine und Experten sagen, dass sie wie Master Boot Records aussieht) ist der Teil jeder Festplatte, der dabei hilft, ein Betriebssystem in den Hauptspeicher oder Arbeitsspeicher des Computers zu booten.

Die Malware wird aktiviert, wenn das infizierte Gerät ausgeschaltet wird. Bei Ausführung der nächsten Stufe,stage2.exe lädt einen weiteren Teil der auf einem Discord-Kanal gespeicherten Malware herunter. Bedrohungsakteure haben den Download-Link im Downloader hartcodiert. Der Korrumpierer überschreibt den Inhalt der Dateien mit einer festen Anzahl von 0xCC-Bytes. Die Gesamtdateigröße beträgt dann 1 MB. Nachdem Sie dies getan haben, Die Malware benennt jede Datei mit einer sichtbar zufälligen Vier-Byte-Erweiterung um.

Im Moment arbeitet das Team noch an der Analyse der Malware und wird später die Updates zur gesamten Situation veröffentlichen.

Es ist derzeit unklar, in welcher Phase sich der Operationszyklus dieses Angreifers befindet und wie viele Opfer die in der Ukraine oder an anderen geografischen Orten angegriffenen Akteure bedrohen. Als proaktive Verteidigungsmaßnahme gab das Team auch Empfehlungen, wie man die richtigen Sicherheitsüberlegungen anwendet. Microsoft ist sich der aktuellen geopolitischen Ereignisse in der Ukraine bewusst und ermutigt alle Interessierten, die bisher bekannten Fakten zu berücksichtigen.