RIG Exploit Pack begann mit der Verbreitung einer bisher unbekannten Version von Vega Ransomware.

BDer Uran-Encoder verschlüsselt Benutzerdateien und lädt das Opfer ein, sich per E-Mail an Cyberkriminelle zu wenden, um Daten wiederherzustellen. Die Sicherheitsanalysten konnten noch keinen Decoder für die neue Malware erstellen und empfehlen den Opfern, Lösegelddokumente zu kopieren, sowie von der Malware erstellte Registrierungseinträge.Eine neue Nutzlast des RIG-Malware-Kits wurde vom Forschungsteam entdeckt nao_sec, Das Unternehmen ist auf die Verfolgung von Exploit-Paketen spezialisiert. Wie Internet-Sicherheitsspezialisten herausgefunden haben, RIG nutzt Schwachstellen im Internet Explorer-Browser aus, um Kryptographen an Zielgeräte zu liefern. Einmal an der Maschine, Buran kopiert sich in den Ordner mit %APPDATA% microsoft windows ctfmon.exe, und verschlüsselt dann die Informationen des Opfers.

Laut Analysten, Die neue Malware löscht keine Schattenkopien der Volumes, deaktiviert den automatischen Wiederherstellungsmechanismus von Windows nicht, und bereinigt die Ereignisprotokolle nicht.

Ransomware codiert alle Dateien auf der Festplatte, mit Ausnahme der in der Stoppliste enthaltenen Objekte. Die Verschlüsselung wirkt sich nicht auf Dateien mit den Erweiterungen COM aus, exe, dll, SYS, sowie einige andere Formate. In Ergänzung, Ransomware vermisst etwa vierzig Ordner, Der Inhalt kann den Betrieb des Geräts beeinträchtigen.

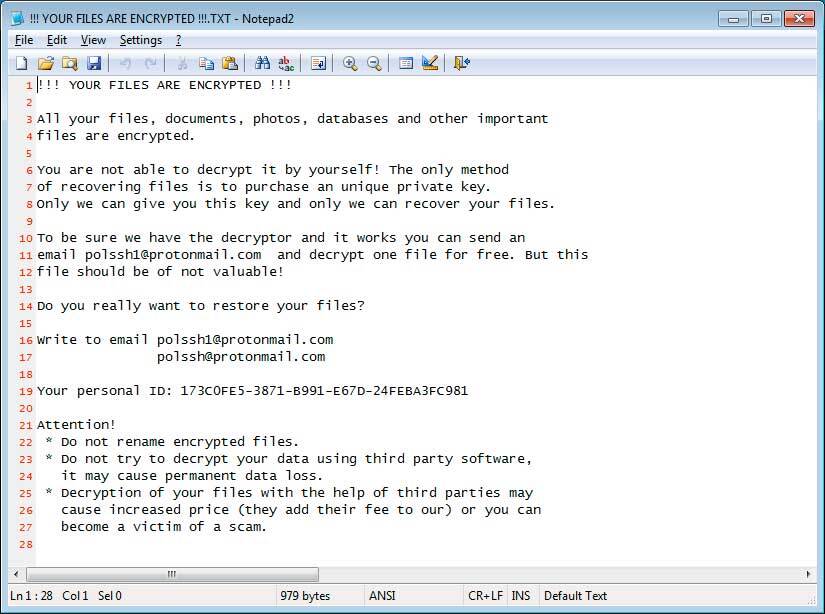

Für den infizierten Computer, Es wird eine eindeutige Computerkennung erstellt, welches Buran auch als Erweiterung der geänderten Dateien verwendet. Die Nachricht an das Opfer ist in einem Textdokument mit dem Namen enthalten !!! IHRE Dateien werden verschlüsselt !!!. TXT. Angreifer bieten dem Opfer an, sich per E-Mail an sie zu wenden, um den SCHLÜSSEL zu erhalten, und warnen vor dem Versuch, die Daten selbst wiederherzustellen.

Forscher stellen fest, dass Malware in der Registrierung erstellt wird HKEY_CURRENT_USER Software Buran Einträge, die dem öffentlichen und privaten Verschlüsselungsschlüssel ähnlich sind, Es ist jedoch nicht bekannt, ob es möglich ist, codierte Informationen mit ihnen wiederherzustellen.

RIG ist derzeit eines der aktivsten Exploit-Packs. Er ersetzte die Angler, Nuklear und Neutrino spielt in 2016. RIG-Betreiber beauftragen häufig den Vertrieb von Ransomware und liefern diese zu verschiedenen Zeiten Matrix, Locky, CryptoShield und GandCrab dazu mit Hilfe von Verschlüsselungssoftware.

Trotz des allgemeinen Rückgangs des Anteils fertiger Kits, RIG erscheint regelmäßig im Bereich der Informationssicherheitsspezialisten. So, letzten Sommer, er wurde in der entdeckt CEIDPageLock Rootkit-Kampagne.

- Backup, Backup, Backup!

- Öffnen Sie keine Anhänge, wenn Sie nicht wissen, wer sie gesendet hat.

- Öffnen Sie keine Anhänge, bis Sie bestätigen, dass die Person sie Ihnen tatsächlich gesendet hat.

- Scannen Sie Anhänge mit Tools wie VirusTotal.

- Stellen Sie sicher, dass alle Windows-Updates installiert sind, sobald sie veröffentlicht werden! Stellen Sie außerdem sicher, dass Sie alle Programme aktualisieren, vor allem Java, Blitz, und Adobe Reader. Ältere Programme enthalten Sicherheitslücken, die häufig von Malware-Distributoren ausgenutzt werden. Daher ist es wichtig, sie auf dem neuesten Stand zu halten.

- Stellen Sie sicher, dass eine Sicherheitssoftware installiert ist.

- Verwenden Sie feste Passwörter und verwenden Sie niemals dasselbe Passwort an mehreren Standorten.

- Wenn Sie Remotedesktopdienste verwenden, Verbinden Sie es nicht direkt mit dem Internet. Machen Sie es stattdessen nur über ein VPN zugänglich.

Quelle: https://www.bleepingcomputer.com