Eine kürzlich feste Lücke in Oracle WebLogic wird aktiv von Cyber-Kriminellen für die Installation auf anfälligen Servern von Kryptowährung Bergarbeiter ausgebeutet.

Ties ist eine Deserialisierung Verwundbarkeit (CVE-2019-2725) das erlaubt einen nicht autorisierten Angreifer remote Befehle ausführen.Problem wurde entdeckt im April dieses Jahres, wenn Cyber-Kriminelle hatten bereits Interesse gezeigt. Orakel feste Verwundbarkeit am Ende des gleichen Monats, jedoch, Gemäß Trend Micro, es derzeit aktiv in Attacken.

„Entstanden Berichte über die SANS ISC InfoSec Foren, dass die Verwundbarkeit bereits aktiv Kryptowährung Bergleute installieren ausgebeutet. Wir haben es geschafft, diese Berichte zu bestätigen, nachdem Feedback aus dem Trend Micro ™ Smart Protection Network ™ Sicherheitsarchitektur eine ähnliche Kryptowährung Bergbau Tätigkeit, die die Verwundbarkeit offenbart“, - Bericht Trend Micro-Spezialisten.

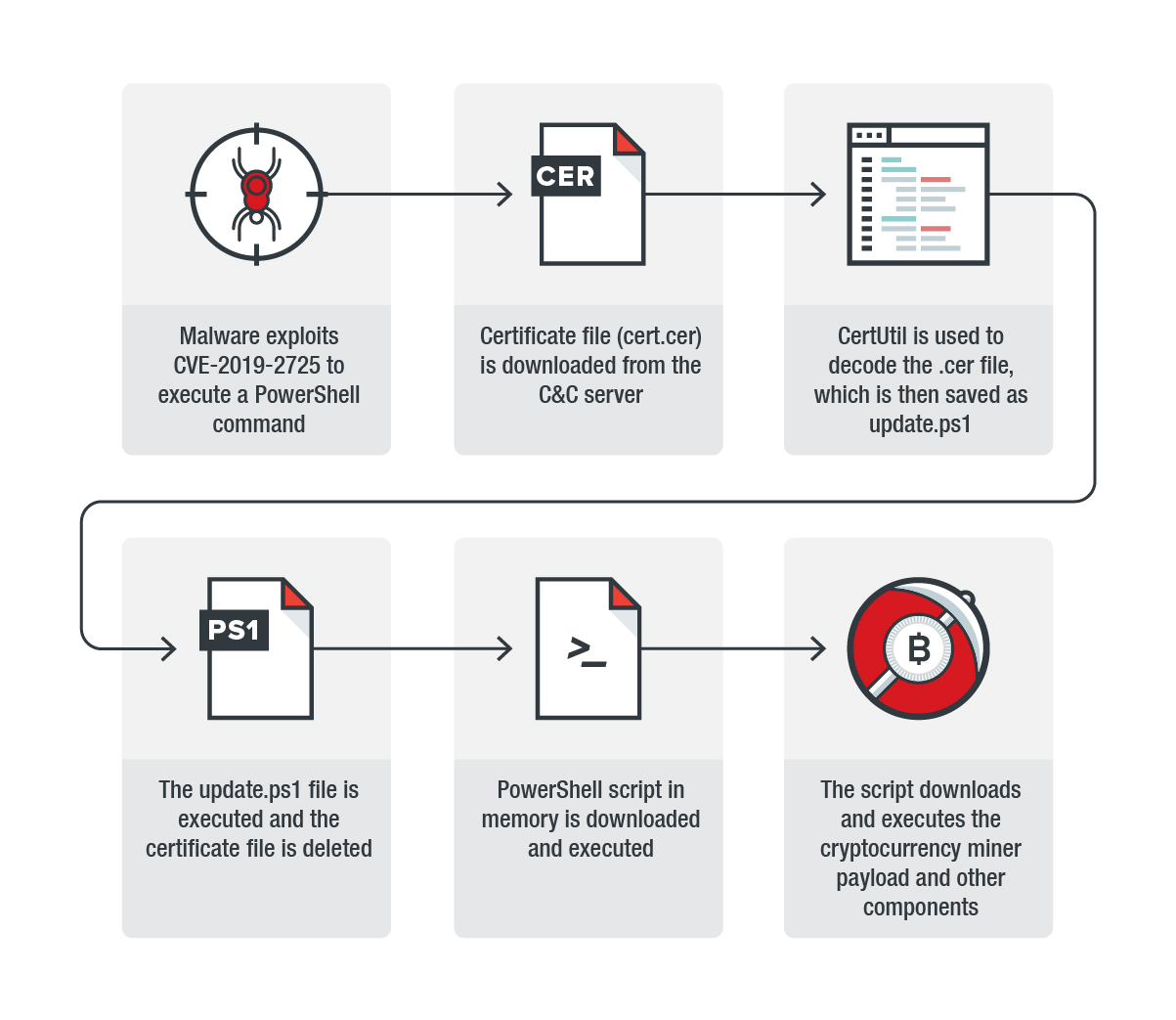

Nach Angaben der Forscher, mit Hilfe der Verwundbarkeit, Angreifer installieren Kryptowährung Bergbaumaschinen auf infizierten Computern. So umgehen Erkennung, sie verstecken bösartigen Code in digitalen Zertifikats-Dateien.

Einmal im System ausgeführt, Malware nutzt die Verwundbarkeit Befehle und eine Anzahl von Aufgaben auszuführen,. Zuerst, mit Powershell, Zertifikatdatei wird aus C geladen&C-Server, und CertUtil, ein legitimes Werkzeug, wird verwendet, um es zu entschlüsseln,. Dann, mit Powershell, Diese Datei wird auf dem Zielsystem ausgeführt und gelöscht mit cmd.

Das Zertifikat sieht wie ein normales Zertifikat in der Datenschutz-Enhanced Mail (PEM) Format, aber es nimmt Form eines Powershell-Befehl statt der üblichen X.509 TLS-Format. Vor dem Empfang eines Befehls, die Datei muss zweimal entschlüsselt werden, Das ist ziemlich ungewöhnlich, da das Exploit-Team nutzt CertUtil nur einmal.

Die Idee des Zertifikat-Dateien mit schädlichem Code zu verschleiern ist nicht neu. jedoch, echte Angriffe mit dieser Methode bisher nicht nachgewiesen, und wenn sie aufgetreten, sie sind sehr selten.

Es lohnt sich daran erinnern, dass, Oracle hat bereits eine Aktualisierung, die CVE-2019-2725-Adressen. Somit, es ist sehr für Organisationen empfohlen, die WebLogic Server verwenden, um ihre Software auf die neueste Version zu aktualisieren, um Angriffe zu verhindern, die die Anfälligkeit von Auswirkungen auf ihre Geschäfte ausnutzen.

Quelle: https://blog.trendmicro.com