Ein neuer, wirklich unsicher Kryptowährung Bergmann-Infektion wurde von Schutz Forscher entdeckt, tatsächlich wurden. die Malware, namens Uninstall.exe kann Ziel Erkrankten infizieren eine Vielzahl von Mitteln unter Verwendung von. Der Hauptpunkt hinter dem Uninstall.exe-Miner besteht darin, Cryptocurrency-Miner-Aktivitäten auf den Computersystemen der Opfer zu nutzen, um Monero-Symbole auf Kosten der Betroffenen zu erhalten. The result of this miner is the raised power bills and if you leave it for longer time periods Uninstall.exe might also damage your computers elements.

Uninstall.exe: Verteilungsmethoden

Das Uninstall.exe malware uses two prominent methods which are used to contaminate computer targets:

- Payload Lieferung mit Vor-Infektionen. If an older Uninstall.exe malware is deployed on the sufferer systems it can immediately upgrade itself or download and install a more recent version. This is feasible using the integrated upgrade command which obtains the release. Dies erfolgt durch Anhängen an einen bestimmten vordefinierten, von Hackern kontrollierten Server, der den Malware-Code bereitstellt. Die heruntergeladene und installieren Virus wird den Namen eines Windows-Dienst erwerben und auch in die gestellt werden “%System% temp” Standort. Crucial residential properties and also operating system arrangement files are altered in order to allow a persistent and also silent infection.

- Software-Programm Ausnutzen von Sicherheitslücken. The most recent variation of the Uninstall.exe malware have actually been discovered to be brought on by the some ventures, berühmt verstanden in der Ransomware Streiks genutzt wird. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die für sucht, ob der Port offen ist. If this condition is fulfilled it will certainly scan the service as well as fetch details regarding it, bestehend aus jeder Art von Variation und auch Anordnungsinformationen. Ventures sowie bevorzugte Benutzername sowie Passwort-Mischungen können vorgenommen werden. When the make use of is activated versus the at risk code the miner will certainly be released along with the backdoor. Diese präsentiert sicherlich die eine Doppelinfektion.

Apart from these approaches various other strategies can be made use of too. Miners can be distributed by phishing e-mails that are sent wholesale in a SPAM-like fashion and depend upon social engineering methods in order to confuse the targets right into thinking that they have actually received a message from a legitimate solution or company. The virus files can be either directly connected or put in the body contents in multimedia content or text links.

The lawbreakers can also develop harmful landing web pages that can pose supplier download pages, Software-Download-Sites und andere regelmäßig zugegriffen Bereiche. When they use comparable appearing domain names to legitimate addresses and safety and security certificates the users might be coerced into connecting with them. In einigen Fällen einfach öffnen sie die Bergmann-Infektion auslösen können.

Another method would certainly be to utilize payload service providers that can be spread utilizing those techniques or through documents sharing networks, BitTorrent ist nur eine der am meisten bevorzugt diejenigen,. It is regularly utilized to disperse both legitimate software program and also data and also pirate content. Zwei von einer der prominentesten Nutzlast Träger sind die folgenden:

Various other techniques that can be considered by the crooks include the use of browser hijackers -hazardous plugins which are made compatible with the most preferred internet browsers. They are uploaded to the appropriate databases with phony user evaluations as well as developer credentials. In vielen Fällen können die Zusammenfassungen von Screenshots aus, video clips and intricate descriptions appealing excellent attribute improvements and efficiency optimizations. Nonetheless upon installation the habits of the influenced browsers will transform- users will discover that they will certainly be redirected to a hacker-controlled touchdown page and also their setups may be changed – die Standard-Webseite, Suchmaschine und neue Registerkarten Seite.

Uninstall.exe: Analyse

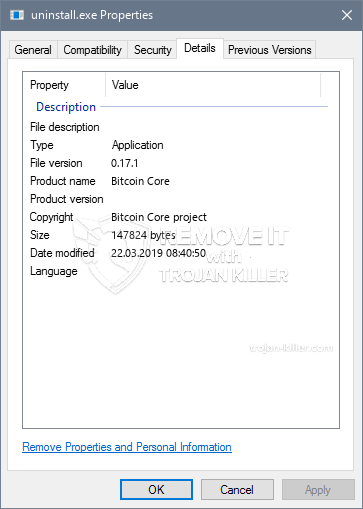

The Uninstall.exe malware is a timeless instance of a cryptocurrency miner which depending upon its setup can trigger a wide variety of unsafe actions. Sein Hauptziel ist es, komplizierte mathematische Aufgaben zu erledigen, die die verfügbaren Systemquellen nutzen: Zentralprozessor, GPU, Speicher und Festplatte Zimmer. Sie funktionieren, indem sie sich an einen einzigartigen Webserver namens Mining Swimming Pool anschließen, wo der benötigte Code heruntergeladen und installiert wird. Sobald einer der Jobs heruntergeladen wurde, wird er sofort gestartet, zahlreiche Umstände können sofort ausgeführt werden. Wenn eine angebotene Aufgabe abgeschlossen ist, wird sicherlich eine weitere in ihrem Bereich heruntergeladen und das Schlupfloch wird sicherlich fortgesetzt, bis das Computersystem ausgeschaltet wird, die Infektion entfernt wird oder eine zusätzliche ähnliche Veranstaltung findet. Kryptowährung werden zu den kriminellen Controller kompensiert werden (Hacker-Team oder ein einsamer Hacker) direkt an ihren Geldbeutel.

Ein unsicheres Merkmal dieser Gruppe von Malware ist, dass Beispiele wie dieses alle Systemquellen übernehmen und den Zielcomputer fast unbrauchbar machen können, bis die Gefahr vollständig beseitigt ist. Viele von ihnen beinhalten eine konsistente Installation, die es schwierig macht, sie zu beseitigen. Diese Befehle werden Änderungen vornehmen Entscheidungen zu booten, configuration data as well as Windows Registry values that will certainly make the Uninstall.exe malware start automatically when the computer system is powered on. Der Zugriff auf Wiederherstellungsmenüs und Optionen kann behindert werden, was mehrere manuelle Eliminierungsübersichten fast unwirksam macht.

Diese bestimmte Infektion Konfiguration Windows-Dienst für sich selbst, Nach der durchgeführten Sicherheitsanalyse wurden die folgenden Maßnahmen tatsächlich beobachtet:

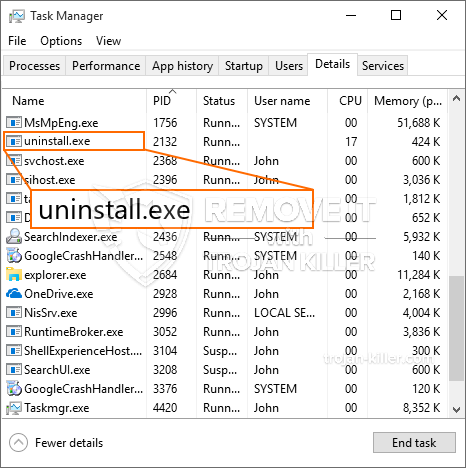

Während der Miner-Prozeduren kann sich die verbundene Malware an aktuell laufende Windows-Lösungen und auch von Drittanbietern bereitgestellte Anwendungen anhängen. Dadurch entsteht so die Systemmanager beobachten vielleicht nicht, dass der Quell Los aus einem separaten Prozess.

| Name | Uninstall.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware to detect and remove Uninstall.exe |

These type of malware infections are particularly efficient at carrying out advanced commands if set up so. They are based upon a modular structure permitting the criminal controllers to manage all kinds of dangerous habits. Eines der beliebtesten Beispiele ist die Modifikation der Windows-Registrierung – alterations strings related by the operating system can trigger serious performance disruptions and also the lack of ability to access Windows solutions. Depending on the extent of modifications it can likewise make the computer system entirely pointless. On the various other hand control of Registry values coming from any third-party installed applications can undermine them. Some applications may stop working to release entirely while others can suddenly stop working.

This specific miner in its existing version is focused on extracting the Monero cryptocurrency consisting of a modified variation of XMRig CPU mining engine. If the campaigns show successful after that future versions of the Uninstall.exe can be released in the future. Da die Malware nutzt Software-Programm susceptabilities Ziel-Hosts verunreinigen, es kann als Trojaner auch mit Ransomware-Komponente einer schädlichen Co-Infektion.

Removal of Uninstall.exe is highly suggested, given that you take the chance of not just a huge electrical power expense if it is working on your COMPUTER, however the miner may additionally perform various other undesirable activities on it and even damage your COMPUTER permanently.

Uninstall.exe removal process

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” button to remove Uninstall.exe

SCHRITT 5. Uninstall.exe Removed!

Video Guide: How to use GridinSoft Anti-Malware for remove Uninstall.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “Uninstall.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Uninstall.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Uninstall.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Uninstall.exe”.