Ein neuer, wirklich schädlich Kryptowährung Bergmann-Infektion wird von Sicherheitsexperten entdeckt tatsächlich worden. die Malware, namens TrustedLogos.exe kann Ziel Erkrankten kontaminieren eine Vielzahl von Verfahren unter Verwendung von. Die Grundidee hinter dem TrustedLogos.exe Bergmann ist zu beschäftigen Kryptowährung miner Aufgaben auf den Computersystemen der Opfer, um Monero zu erhalten Tokens an Opfer Kosten. Das Ergebnis dieser Bergmann wird die elektrische Stromrechnung erhöht und wenn Sie es für längere Zeiträume TrustedLogos.exe verlassen können sogar Ihren Computersysteme Elemente schaden.

TrustedLogos.exe: Verteilungsmethoden

Das TrustedLogos.exe Malware verwendet zwei bevorzugte Verfahren, die Verwendung von zum Infizieren Computer Targets hergestellt sind:

- Payload Lieferung mit Vor-Infektionen. Wenn eine ältere TrustedLogos.exe Malware auf den Opfer-Systemen eingesetzt wird, kann sie automatisch aktualisieren selbst oder herunterladen und installieren eine neuere Variante. Dies ist über den integrierten Update-Befehl möglich, die die Markteinführung erhält. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker-kontrollierten Server durchgeführt, die den Malware-Code bietet. Die heruntergeladene Infektion wird sicherlich den Namen einer Windows-Lösung erhalten und auch in die gestellt werden “%System% temp” Platz. Crucial Wohnimmobilien und auch die System-Setup-Dokumente ausgeführt werden, geändert, um einem unnachgiebigen sowie ruhige Infektion zu ermöglichen,.

- Software Application Vulnerability Exploits. Die neueste Version der TrustedLogos.exe haben Malware tatsächlich gefunden worden, durch die einige Unternehmungen zu bringen auf, weit verstanden in der Ransomware-Attacken genutzt wird. Die Infektionen werden durch Targeting offene Lösungen mit Hilfe des TCP-Port erfolgen. Die Angriffe werden von einem Hacker-kontrollierten Rahmen automatisiert die oben schaut, ob der Port offen ist. Wenn dieses Problem erfüllt ist, wird es sicherlich den Dienst überprüfen sowie Details zu erhalten, ist es in Bezug auf, jede Art von Variation und einschließlich auch Konfigurationsdaten. Ventures und auch bevorzugt, Benutzername und Passwort Mixes getan werden könnten. Wenn die Exploits gegen Bauch Code aktiviert wird, der Bergmann wird sicherlich mit der Backdoor-Freigabe entlang werden. Diese präsentiert sicherlich die eine Doppelinfektion.

Zusätzlich zu diesen Verfahren können auch andere Verfahren verwendet werden,. Miners kann durch Phishing-Mails verteilt werden, die in einem SPAM-ähnlicher Weise in Masse gesendet werden sowie auf Social-Engineering-Tricks, um hängen die Opfer richtig zu denken, zu verwirren, dass sie tatsächlich eine Nachricht von einer seriösen Lösung oder Unternehmen bekommen haben. Die Infektion Dateien können entweder direkt in den Körper Inhalte in Multimedia-Material oder eine Nachricht Web-Links angebracht oder eingefügt.

Die lawbreakers können ebenfalls bösartige Landung Webseiten erzeugen, die Anbieter herunterladen imitieren können und Web-Seiten installieren, Software-Download-Portale und auch verschiedene andere häufig zugegriffen Bereiche. Wenn sie ähnlich klingende Domain-Namen zu legit Adressen verwenden sowie Schutzzertifikate könnten die Menschen direkt in der Interaktion mit ihnen gezwungen werden. In einigen Fällen öffnen sie einfach die Bergmann-Infektion verursachen.

Eine weitere Strategie wäre Streckenanbieter zu nutzen, die verteilt werden können, die oben genannten Methoden oder mit Hilfe von File-Sharing-Netzwerke nutzen, BitTorrent ist zu einem der beliebtesten. Es wird häufig Gebrauch von verteilen sowohl Original-Software-Anwendung sowie Daten sowie Piraten Inhalt gemacht. Zwei eines der am meisten bevorzugten Nutzlast Service-Provider sind die folgenden:

Verschiedene andere Verfahren, die in Betracht von den Kriminellen ergriffen werden können, umfassen die Verwendung von Browser-Hijackern -harmful Plugins, die mit den am meisten bevorzugten Web-Internet-Browsern kompatibel gemacht werden. Sie sind mit gefälschten Kundenrezensionen zu den entsprechenden Repositories hochgeladen und auch Entwickler Qualifikationen. In vielen Fällen können die Zusammenfassungen Screenshots enthalten, Videoclips sowie ausgefallene Beschreibungen ermutigend große Funktionsverbesserungen und Effizienzoptimierungen. Jedoch bei der Installation des Verhalten des betroffenen Web-Browser wird sicherlich ändern- Benutzer werden sicherlich feststellen, dass sie zu einer Hacker gesteuerte Landung Webseite umgeleitet werden und auch modifiziert werden, um ihre Einstellungen können – die Standard-Startseite, Online-Suchmaschine und brandneue Registerkarten Seite.

TrustedLogos.exe: Analyse

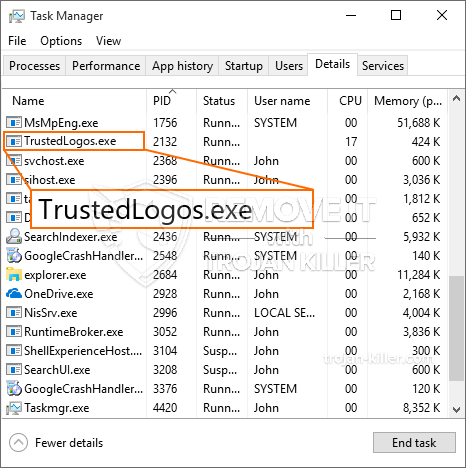

Die TrustedLogos.exe Malware ist eine zeitlose Situation einer Kryptowährung Bergmann, der auf seine Einrichtung in Abhängigkeit kann eine breite Palette von gefährlichen Aktionen verursacht. Sein Hauptziel ist es komplizierte mathematische Aufgaben auszuführen, die das Beste aus den leicht verfügbaren Systemquellen machen: Zentralprozessor, GPU, Speicher und Festplatte Zimmer. Die Methode, die sie arbeiten, ist von einem speziellen Server namens Bergbau Schwimmbad Anbringen wo der erforderliche Code heruntergeladen und installiert werden. Sobald eine der Aufgaben heruntergeladen wird es sicherlich zugleich begonnen werden, zahlreiche Fälle auf einmal durchgeführt werden,. Wenn eine Aufgabe angeboten zusätzlich ein fertig wird sicherlich auch in seiner Lage heruntergeladen werden, da die Lücke wird fortgesetzt, bis sicher, bis der Computer ausgeschaltet ist, die Infektion entfernt wird oder ein ähnlicher Anlass findet statt. Kryptowährung werden zu den kriminellen Controller kompensiert werden (Hacker-Team oder eine einzelne cyber) gerade auf ihren Geldbeutel.

Eine gesundheitsschädliche charakteristisch für diese Gruppe von Malware ist, dass die Beispiele ähnlich wie diese können alle Systemquellen nehmen sowie fast der Zielcomputer unbrauchbar machen, bis die Gefahr völlig tatsächlich beseitigt worden ist. Viele von ihnen verfügen über eine einheitliche Rate, die sie tatsächlich schwierig zu beseitigen macht. Diese Befehle werden Änderungen vornehmen Alternativen zu booten, Anordnung von Dateien und Windows-Registry-Werte auch, dass die TrustedLogos.exe sofort so bald beginnen machen Malware als das Computersystem eingeschaltet. Zugänglichkeit zur Heilung Nahrungsmittelvorwähleren sowie Alternativen blockiert werden können, das macht zahlreiche handbetriebene Beseitigung Übersichten praktisch wertlos.

Diese bestimmte Infektion wird sicherlich Konfiguration Windows-Dienst für sich selbst, Nachfolgend wird die durchgeführte Sicherheit und Bewertung der Sicherheit von Ther mit Aktionen entsprechen beobachtet tatsächlich worden:

. Während der Bergmann-Operationen können die verknüpfte Malware derzeit auch mit Windows-Lösungen verknüpfen als Dritt montiert Anwendungen. Dadurch kommen, so dass die Systemadministratoren beobachten möglicherweise nicht, dass die Quelle Tonnen von einem anderen Prozess.

| Name | TrustedLogos.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware zu erkennen und entfernen TrustedLogos.exe |

Diese Art von Malware-Infektionen sind insbesondere effektiv bei der erweiterten Befehle Ausführen, wenn so konfiguriert, dass. Sie basieren auf einem modularen Rahmen auf der Grundlage der kriminellen Controller ermöglicht alle Arten von schädlichen Aktionen orchestrieren. Zu den beliebten Fällen ist die Einstellung der Windows-Registrierung – Änderungen Saiten durch das Betriebssystem verbunden sind, können erhebliche Leistungsunterbrechungen verursachen sowie die mangelnde Fähigkeit zur Zugänglichkeit Windows-Dienste. In Abhängigkeit von dem Bereich der Modifikationen kann es zusätzlich das Computersystem macht völlig unbrauchbar. Auf der verschiedenen anderen Einstellung der Registrierungswerte von Drittanbietern Set up-Anwendungen kommen kann sie sabotieren. Einige Anwendungen möglicherweise nicht mehr vollständig zu starten, während andere unerwartet stoppen arbeiten.

Dieser spezifische Bergmann in seiner aktuellen Variante ist auf Bergbau die Monero Kryptowährung konzentriert, um eine angepasste Version mit der XMRig CPU-Mining-Maschine. Wenn die Projekte wirksam dann zukünftige Veränderungen des TrustedLogos.exe zeigen können, in der Zukunft gestartet werden. Da die Malware-Anwendungen Software-Anwendung susceptabilities Ziel-Hosts zu infizieren, es kann Teil eines gefährlichen Koinfektion mit Ransomware sowie Trojaner sein.

Die Entfernung von TrustedLogos.exe ist sehr zu empfehlen, da Sie das Risiko nicht nur eine große elektrische Stromkosten führen, wenn es auf Ihrem Computer arbeitet, noch der Bergmann kann zusätzlich andere unerwünschte Aktivitäten auf sie ausführen und auch dauerhaft beschädigen Ihren COMPUTER.

TrustedLogos.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Taste TrustedLogos.exe zu entfernen

SCHRITT 5. TrustedLogos.exe entfernt!

Video Guide: Wie GridinSoft Anti-Malware für entfernen verwenden TrustedLogos.exe

Wie Sie Ihren PC vor einer reinfected mit verhindern “TrustedLogos.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “TrustedLogos.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “TrustedLogos.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “TrustedLogos.exe”.