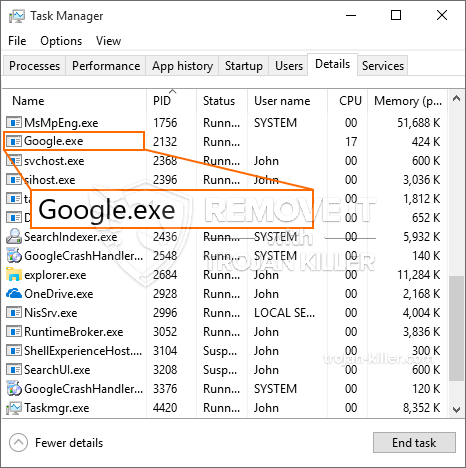

Brandneu, extrem gefährlich Kryptowährung Bergmann-Infektion wurde tatsächlich von Sicherheit und Sicherheitsexperten entdeckt. die Malware, namens Google.exe Eine Auswahl an Möglichkeiten, Ziel Opfer infizieren Verwendung. Der wichtigste Punkt hinter dem Google.exe Bergmann ist zu Kryptowährung miner Aufgaben auf den Computern der Betroffenen zu erhalten, um Monero Symbole bei Erkrankten Ausgaben zu nutzen. Das Ergebnis dieser Bergmann ist die erhöhten Energiekosten als auch, wenn Sie es für längere Zeiträume verlassen Google.exe können Ihre Computer-Systeme Teile sogar beschädigen.

Google.exe: Verteilungsmethoden

Das Google.exe Malware verwendet zwei Ansätze, die bevorzugte Verwendung von Computersystemziele bestehen zu infizieren:

- Payload Lieferung durch Vor-Infektionen. Wenn eine ältere Google.exe Malware auf den Leidsysteme freigegeben wird, kann es sofort selbst ein Upgrade oder eine neuere Version herunterladen. Dies ist möglich durch den Upgrade-Befehl integriert, die den Start bekommen. Dies wird durch das Anbringen an einen bestimmten vordefinierten Hacker-kontrollierten Server durchgeführt, die den Malware-Code bietet. Das heruntergeladene Virus wird den Namen einer Windows-Lösung erhalten und auch in den platziert werden “%System% temp” Platz. Vital Wohnimmobilien sowie laufende Systemkonfigurationsdateien werden geändert, um eine unnachgiebige und auch stille Infektion zu ermöglichen,.

- Software-Programm Ausnutzen von Sicherheitslücken. Die neueste Variante der Google.exe Malware gefunden werden durch die einige Ventures ausgelöst werden, weithin bekannt für in der Ransomware Streiks verwendet wird. Die Infektionen werden durch Targeting offene Lösungen über den TCP-Port erfolgen. Die Angriffe sind von einem Hacker-gesteuerte Struktur automatisiert, die sucht, wenn der Port offen ist,. Wenn dieses Problem erfüllt ist, wird es den Service prüfen und wiederherstellen Informationen darüber, einschließlich jeder Art von Variation und Anordnungsinformationen. Ventures und auch bevorzugt, Benutzername und Passwort Mixes kann getan werden,. Wenn manipuliert die eingestellt ist der Bergmann gegenüber dem gefährdeten Code aus wird zusammen mit der Hintertür eingesetzt werden. Diese präsentiert sicherlich die eine Doppelinfektion.

Neben diesen Ansätzen können auch andere Techniken Verwendung auch gemacht werden. Miners kann durch Phishing-Mails verteilt werden, die in loser Schüttung in einem SPAM artig ausgesendet werden und hängen von sozialen Design-Tricks, um die Ziele zu verwechseln Recht zu glauben, dass sie eine Nachricht von einer legitimen Lösung oder Unternehmen erhalten haben,. Die Virus-Dateien können entweder direkt angebracht oder in den Körper Inhalte in Multimedia-Inhalte oder Text Web-Links setzen.

Die lawbreakers kann zusätzlich bösartige Landung Web-Seiten erzeugen, die Anbieter herunterladen Web-Seiten darstellen kann, Software-Download-Sites und auch verschiedene andere häufig zugegriffen Standorte. Wenn sie ähnliche scheinbare Domainnamen zu seriösen Adressen verwenden und auch die Sicherheit und Sicherheitszertifizierungen könnten die Kunden in mit ihnen verbinden überzeugt werden,. In einigen Fällen nur öffnen sie die Bergmann-Infektion auslösen können.

Eine andere Methode wäre sicherlich Verwendung von Ladungsträgern zu machen, die verteilt werden können diese Methoden oder über gemeinsame Nutzung von Daten-Netzwerken mit, BitTorrent ist nur eine von einem der am meisten bevorzugt denjenigen,. Es wird regelmäßig Verwendung verteilen sowohl legitimes Software-Programm und Daten sowie Piraten Inhalt gemacht. Zwei der beliebtesten Streckendienstanbieter sind folgende:

Andere Ansätze, die von den bösen Jungs daran gedacht werden kann, umfassen die Verwendung von Browser Hijackern -unsafe Plugins, die mit einem der bekanntesten Internet-Browsern kompatibel gemacht werden. Sie sind auf die entsprechenden Datenbanken mit gefälschten User-Bewertungen und Designer Qualifikationen veröffentlicht. Oft können die Beschreibungen enthalten Screenshots, Videos und auch ausgefallene Zusammenfassungen ansprechend ausgezeichnete Attribut Verbesserungen und auch Effizienz-Optimierungen. Dennoch bei der Installation der Aktionen der beeinflusste Browser ändern- Personen werden feststellen, dass sie auf jeden Fall zu einer Hacker-kontrollierte Landung Webseite und die Einstellungen geändert werden können umgeleitet werden – die Standard-Webseite, Internet-Suchmaschine und auch neue Registerkarten Webseite.

Google.exe: Analyse

Die Google.exe Malware ist eine traditionelle Situation eines Kryptowährung Bergmann, der auf seiner Anordnung in Abhängigkeit einer Vielzahl von unsicheren Aktivitäten erstellen. Sein Hauptziel ist es, komplexe mathematische Aufgaben zu erledigen, die die meisten der verfügbaren Systemquellen machen: Zentralprozessor, GPU, Speicher und auch Raum Festplatte. Die Art, wie sie funktionieren, ist von Server zu einem speziellen Verbindungssteg Bergbau Pool genannt, wo der erforderliche Code heruntergeladen und installiert werden. Sobald eine der Aufgaben heruntergeladen wird, wird es sofort gestartet werden, mehrere Instanzen können so schnell ausgeführt werden wie. Wenn ein gegebener Auftrag abgeschlossen ist eine andere wird sicherlich in seinem Bereich heruntergeladen und installiert werden und wird die Schleife fortgesetzt werden, bis das Computersystem ausgeschaltet ist, die Infektion beseitigt oder ein anderes vergleichbares Ereignis eintritt. Kryptowährung werden zu den kriminellen Controller vergeben (Hacker-Team oder eine einzelne cyber) direkt an ihren Geldbeutel.

Ein unsicheres Attribut dieser Kategorie von Malware ist, dass die Proben ähnlich wie dies kann alle Systemquellen nehmen sowie praktisch machen das leidende Computersystem unbrauchbar, bis das Risiko vollständig losgeworden ist von. Die meisten von ihnen gehören eine unnachgiebige Installation, die sie wirklich herausfordernd macht zu entfernen. Diese Befehle werden sicherlich Anpassungen Boot-Optionen machen, Setup-Daten und Windows-Registry-Werte auch die sicherlich die Google.exe Malware so schnell automatisch gestartet machen wird als der Computer eingeschaltet ist. Zugänglichkeit zur Genesung Nahrungsmittelvorwähleren sowie Alternativen kann behindert werden, die zahlreiche Mitmach-Entfernungsübersichten macht praktisch sinnlos.

Diese bestimmte Infektion Konfiguration Windows-Dienst für sich selbst, durchgeführt mit dem die Sicherheit und die Bewertung der Sicherheit der Einhaltung Aktivitäten ther Einhaltung beobachtet:

. Während des miner Verfahrens können die zugehörigen Malware hook up bereits Lösungen Windows ausgeführt wird und auch von Drittanbietern einrichten Anwendungen. so dass die Systemmanager entdecken möglicherweise nicht, dass die Ressource Tonnen aus einem anderen Verfahren Dadurch entstehen.

| Name | Google.exe |

|---|---|

| Kategorie | Trojan |

| Unterkategorie | Kryptowährung Miner |

| Gefahren | Hohe CPU-Auslastung, Internet Geschwindigkeitsreduzierung, PC stürzt ab und gefriert und etc. |

| Hauptzweck | Um Geld für Cyber-Kriminelle zu machen |

| Verteilung | Torrents, Gratis Spiele, Cracked Apps, Email, fragwürdige Websites, Abenteuer |

| Entfernung | Installieren GridinSoft Anti-Malware zu erkennen und entfernen Google.exe |

Diese Art von Malware-Infektionen sind besonders wirksam bei fortgeschrittenen Befehle Ausführen, wenn so konfiguriert,. Sie basieren auf einem modularen Rahmen auf der Grundlage der kriminellen Controller ermöglicht alle Arten von unsicheren Handlungen orchestrieren. Zu den beliebten Fällen ist die Änderung der Windows-Registrierung – Anpassung Saiten durch das Betriebssystem im Zusammenhang können sowie der Ausfall erhebliche Effizienz Unterbrechungen erstellen Windows-Lösungen für den Zugriff auf. Je nach dem Ausmaß der Veränderungen kann es auch den Computer völlig unbrauchbar machen. Auf der anderen Seite die Kontrolle über Registry-Werte von jeder Art von Drittanbietern einrichten kommenden Anwendungen können sie untergraben. Einige Anwendungen möglicherweise nicht vollständig einzuführen, während andere ganz plötzlich aufhören zu arbeiten.

Dieser spezifische Bergmann in seiner bestehenden Variation konzentriert sich die Monero Kryptowährung einer angepassten Variante XMRig CPU-Mining-Maschine aus auf den Bergbau. Wenn die Kampagnen effektiv überprüfen nach, dass zukünftige Versionen des Google.exe können in Zukunft veröffentlicht werden. Da die Malware nutzt Software-Schwachstellen Ziel-Hosts zu infizieren, es kann Teil eines gefährlichen Koinfektion mit Ransomware sowie Trojaner sein.

Beseitigung Google.exe wird dringend empfohlen,, bedenkt, dass Sie nicht nur eine große Stromkosten riskieren, wenn es auf Ihrem Computer arbeitet, doch der Bergmann könnte auch andere unerwünschte Aufgaben auf sie ausführen und auch sogar Schäden an Ihrem Computer vollständig.

Google.exe Entfernungsprozess

SCHRITT 1. Zuerst, Sie müssen GridinSoft Anti-Malware herunterladen und installieren.

SCHRITT 2. Dann sollten Sie wählen “Schneller Scan” oder “Kompletter Suchlauf”.

SCHRITT 3. Führen Sie Ihren Computer scannen

SCHRITT 4. Nachdem der Scan abgeschlossen, Sie müssen klicken Sie auf “Sich bewerben” Taste Google.exe zu entfernen

SCHRITT 5. Google.exe entfernt!

Video Guide: Wie GridinSoft Anti-Malware für entfernen Google.exe verwenden

Wie Sie Ihren PC vor einer reinfected mit verhindern “Google.exe” in der Zukunft.

Eine leistungsstarke Antivirus-Lösung, und Block dateilosen Malware erkennen kann, ist, was Sie brauchen! Herkömmliche Lösungen erkennen Malware auf Basis von Virendefinitionen, und daher können sie oft nicht erkennen, “Google.exe”. GridinSoft Anti-Malware bietet Schutz gegen alle Arten von Malware, einschließlich dateilosen Malware wie “Google.exe”. GridinSoft Anti-Malware bietet Cloud-basierten Verhaltensanalysators alle unbekannten Dateien einschließlich Zero-Day-Malware zu blockieren. Eine solche Technologie kann erkennen und vollständig entfernen “Google.exe”.