Vor nicht allzu langer Zeit berichteten Forscher des HP Threat Research Blogs über neu in freier Wildbahn entdeckte RATDispenser. Dieser schwer fassbare JavaScript-Loader verbreitet Information-Stealer und Remote-Access-Trojaner (RATs). Es vermeidet erfolgreich Sicherheitskontrollen und liefert gleichzeitig Malware.

Dieser RATs Dispenser kann als Malware-as-a-Service-Geschäftsmodell betrieben werden

Die Vielfalt der Malware-Familien, die dieser RATs Dispenser vertreibt, lässt vermuten, dass Angreifer hier ein Malware-as-a-Service-Geschäftsmodell anwenden. Viele der verteilten Malware-Familien können potenzielle Angreifer kostenlos von unterirdischen Marktplätzen kaufen oder herunterladen. Und all diese Nutzlasten waren RATs, die es Angreifern ermöglichten, die Kontrolle über die Opfer zu erlangen’ Geräte und stehlen Informationen. Insgesamt, Forscher identifizierte acht Malware-Familien, die von diesem RATs Dispenser verbreitet wurden.

Normalerweise verwenden Angreifer JavaScript Malware um einen ersten Fuß auf einem System zu fassen, bevor es sekundäre Malware startet, die die Kontrolle über das kompromittierte Gerät einrichtet. In ihrem Bericht diskutierten die Forscher die Malware-Familien, die von diesem speziellen RATs Dispenser verbreitet werden. Sie analysierten die Infektionskette von RATs Dispenser und schlugen eine Variante von Erkennungsmöglichkeiten vor, um ihre Arbeit zu erkennen und zu blockieren. Darüber hinaus teilten die Forscher eine YARA-Regel und ein Python-Extraktionsskript für Netzwerkverteidiger, um diese Malware erkennen und analysieren zu können.

Das Team analysierte die 155 Malware-Beispiele

Von all den 155 Malware-Beispiel mit ihrem gefundenen Skript:

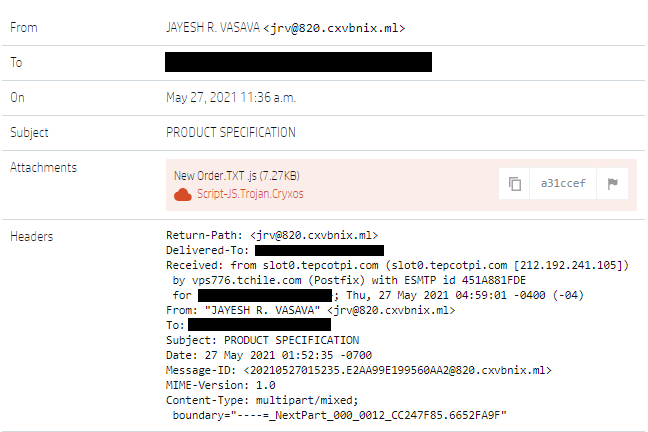

Die Infektionskette beginnt mit einer E-Mail, die . enthält böswilliger Anhang. Zum Beispiel kann man einen Brief über eine Bestellung erhalten, nur um zu überprüfen, was die Bestellung bewirkt, wenn der Benutzer darauf klickt. Und dann beginnt die Ausführung einer Datei. Das Forschungsteam rät Netzwerkverteidigern, ausführbare Dateitypen für E-Mail-Anhänge mit einem VBScript oder JavaScript zu blockieren, Zum Beispiel. Die Unterbrechung der Malware-Ausführung kann durch Deaktivieren von Windows Script Host erfolgen (WSH) oder den Standarddateihandler für JavaScript-Dateien ändern und nur die Ausführung von digital signierten Skripten zulassen.

Forscher identifizierten acht verteilte Malware

Um festzustellen, welche Arten von Malware dieser RATs Dispenser verbreitet, haben die Forscher eine Signatur geschrieben, um seine Sichtungen zu verfolgen. Unter den verschiedenen Malware, die Formbook geliefert hat, Informationsdieb und ein Keylogger. Andere Typen enthalten Remcos,STRAT, WSHRAT, Pandadieb, Adwind, GuLoader und Ratty. Von ihnen waren die am häufigsten beobachteten STRRAT und WSHRAT, die für 81% der analysierten Proben. Im Gegensatz dazu nennen die am wenigsten beobachteten Forscher Ratty und GuLoader.

Einige Malware-RATs Dispenser wurden nur heruntergeladen, wie Formbook und Panda Stealer, während andere meistens fallen gelassen wurden. Darüber hinaus gaben die Forscher ein paar Worte zu einigen der verbreiteten Malware. Sie schrieben, dass STRRAT eine Java-RAT mit Fernzugriff ist, Keylogging- und Credential-Stealing-Funktionen und Spezialisten haben es Mitte 2020 zum ersten Mal entdeckt. WSHRAT, die auch unter dem Namen Houdini . bekannt ist, wird eine VBS-RAT zuerst erkannt in 2013. Beide haben typische RAT-Fähigkeiten. Für sie ist Panda Stealer am interessantesten. Diese neue Malware-Familie erschien im April 2021 und zielt auf Kryptowährungs-Wallets. GuLoader lädt verschiedene RATs herunter und führt sie aus und Ratty ist eine in Java geschriebene Open-Source-RAT.

Am Ende fügten die Forscher hinzu, dass JavaScript zwar ein weniger verbreitetes Malware-Dateiformat ist als Microsoft Office-Archive und -Dokumente, Antivirensoftware erkennt es schlecht. Tatsächlich analysierten sie die Erkennungsrate und erhielten die Ergebnisse von 11% durch Antivirus-Engines, oder acht Motoren.