Ein Schweizer PRODAFT Threat Intelligence (PTI) Das Team hat kürzlich einen Bericht über seine Ergebnisse veröffentlicht, die sich auf eine der berüchtigtsten cyberkriminellen Banden der Welt beziehen. Das Team hat es geschafft, Zugang zur Infrastruktur von Conti zu bekommen und die echten IP-Adressen ihrer Server zu erhalten. Der Bericht gibt Einblicke in die Funktionsweise der Conti-Ransomware-Bande, wie viele Ziele sie bereits angegriffen haben und mehr.

Die Conti-Ransomware erlitt Datenlecks

„Wir sind fest davon überzeugt, dass dieser Bericht ein wichtiges Medium sein wird, um das Innenleben hochkarätiger Ransomware-Gruppen wie Conti . zu verstehen, insbesondere mit dem Ziel, effizientere Kooperations- und Sanierungsstrategien aller befugten öffentlichen und privaten Amtsträger zu schaffen,” PRODAFT Bedrohungsintelligenz (PTI) Team schrieb auf ihrer Website mit einer PDF-Datei von ein Bericht angehängt.

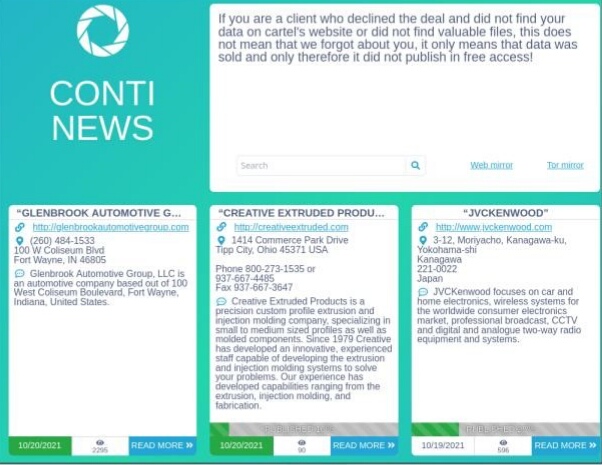

Conti ist insbesondere als ziemlich rücksichtslose Cyberkriminelle bekannt, die wahllos Krankenhäuser ins Visier nimmt, Polizei-Dispatcher und Rettungsdienstanbieter. Sie stellen den Opfern oft keinen Entschlüsselungsschlüssel zur Verfügung, selbst wenn die Zahlung erfolgt ist. Diese spezielle Ransomware-Gruppe macht oft Schlagzeilen mit ihren hochkarätigen Zielen und hohen Summen, die sie anschließend verlangen.

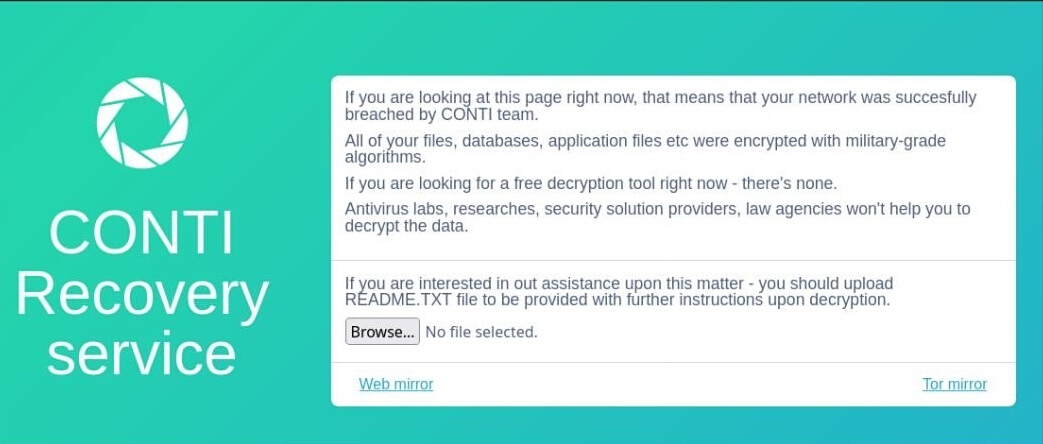

Konten-Ransomware ( a.k.a. Zauberspinne, Ryuk und Hermes) ist ein bösartiges Programm, das Benutzer daran hindert, auf ihre Daten zuzugreifen, es sei denn, die Opfer zahlen ein Lösegeld. Conti scannt Netzwerke automatisch nach profitablen Zielen, expandiert durch das Netzwerk, und verschlüsselt jedes Gerät und jedes Konto, das es erkennen kann. Im Gegensatz zu ähnlichen Ransomware-Varianten, Conti Ransomware funktioniert als Ransomware-as-a-Service (RAAS) Geschäftsmodell. Das bedeutet, dass es Ransomware-Entwickler gibt, die ihre Ransomware-Technologien an verbundene Unternehmen verkaufen oder vermieten. Die verbundenen Unternehmen wiederum verwenden diese Technologie, um Ransomware-Angriffe.

Im Oktober wurde erstmals die Ransomware-Gruppe Conti entdeckt 2019. Seitdem hat die Bande auf eine Ransomware-Variante namens Conti v3.0 aktualisiert. Da die Gruppe als RaaS-Partnermodell arbeitet, rekrutiert sie aktiv neue Mitglieder. Auf 05.08.2021 es scheint, dass einer dieser Partner die Teamdaten von Conti durchgesickert hat. Es enthüllte die Schulungsmaterialien der Gruppe, Führer, interne Dokumente und vieles mehr. So etwas passiert im Affiliate-Geschäftsmodell. Ein Benutzer namens m1Geelka hat die Anschuldigungen erhoben, dass die Gruppe sie in Bezug auf Geld misshandelt hat.

Cyberkriminelle Bande nutzt aktuelle Sicherheits-Exploits

Conti Ransomware entwickelt sich in ihrem Angriffsmuster ständig weiter. Sie verwenden aktuelle Sicherheits-Exploits wie FortiGate und PrintNightmare, das sind bekannte Exploits mit bereits verfügbaren offiziellen Patches. Viele Benutzer haben die Patches immer noch nicht angewendet und die Bande manipuliert diese Tatsache erfolgreich. Da Conti als RaaS-Dienstmodell operiert, bietet es der Bande eine immense Flexibilität bei der Durchführung eines Angriffs. Die Tochtergesellschaften von Conti wenden ein breites Spektrum an Methoden an und unter ihnen:

Unter diesen, Phishing ist bei weitem das häufigste. Eine weitere gängige Methode ist das Massenscannen von Schwachstellen. Dabei prüfen automatisierte Bots öffentlich exponierte Netzwerke auf bekannte Schwachstellen. Conti-Partner verwenden auch High-End-Malware-as-a-Service-Technologien wie BazarLoader, Trickbot und Emotet zum Zweck der Verbreitung von Conti-Ransomware.

Der Bericht endet mit der detaillierten Beschreibung des Management Panels von Conti, Statistiken über die Aktivitäten der Gruppe und wie die Bande ihren Geldfluss verwaltet.