I deres blog rapporterer Microsoft om malware-angreb, der for nylig har skæmmet adskillige ukrainske regeringer og andre organisationer’ sites. I deres blog rapporterer Microsoft om malware-angreb, der for nylig har skæmmet adskillige ukrainske regeringer og andre organisationer 2022.

I deres blog rapporterer Microsoft om malware-angreb, der for nylig har skæmmet adskillige ukrainske regeringer og andre organisationer, I deres blog rapporterer Microsoft om malware-angreb, der for nylig har skæmmet adskillige ukrainske regeringer og andre organisationer. I deres blog rapporterer Microsoft om malware-angreb, der for nylig har skæmmet adskillige ukrainske regeringer og andre organisationer. I deres blog rapporterer Microsoft om malware-angreb, der for nylig har skæmmet adskillige ukrainske regeringer og andre organisationer, holdet har opdaget malwaren på snesevis af berørte systemer, alle baseret i Ukraine.

Ukrainske organisationer fik malware på deres systemer

Selvom specialister fra virksomheden endnu ikke ved med sikkerhed, hvilken cyberkriminel gruppe der kan stå bag. De fortsætter med at observere situationen.

Malwaren påvirkede nogle kritiske forvaltningsmyndigheder, beredskabsorganisationer og andre organisationer beliggende i Ukraine. Blandt målrettede ofre er et it-firma, der leverer administration til offentlige og private websteder. Dette it-firma leverer administration til offentlige og private websteder samt offentlige myndigheder. Holdet bekymrer sig om, at antallet af ofre kan vokse.

”I betragtning af omfanget af de observerede indtrængen, MSTIC er ikke i stand til at vurdere hensigten med de identificerede destruktive handlinger, men mener, at disse handlinger repræsenterer en forhøjet risiko for enhver statslig instans, non-profit eller virksomhed beliggende eller med systemer i Ukraine ”, går i andet Microsoft blogindlæg.

De forklarer, at malwaren kunne have inficeret flere organisationer. Men specialister tilføjer, at de indtil videre ikke observerer nogen indikation af Microsofts sårbarhedsudnyttelse i virksomhedens produkter og tjenester.

Holdet fortsætter med at arbejde tæt sammen med cybersikkerhedssamfundet for at identificere og hjælpe med at genoprette malware-ofrene. Microsoft selv aktiveret beskyttelse mod denne malware i dets Microsoft 365 Defender Endpoint Detection (EDR) og Anti-virus (AF). Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler. Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler.

Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler

Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler. Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler.

Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler. mere specifikt, Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler. Sikkerhedsmekanismen vil fungere, når disse produkter er til stede og både i skyen og lokaler-0586 malwaren gør snarere den målrettede enhed ubrugelig via destruktivt arbejde. MSTIC (Microsoft Threat Intelligence Center) bruger DEV-#### betegnelser for midlertidigt ukendte trusler i oprindelse. Når kilden til truslen er fundet, modtager den et andet passende navn.

Hidtil har Microsoft implementeret beskyttelsesforanstaltninger for at opdage det som WhisperGate(f.eks. DoS:Win32/WhisperGate.A!gav) malware-familie til Microsoft Defender for Endpoint og Microsoft Defender Antivirus.

Det virker både i cloudmiljøer og på stedet. Selvom analysearbejdet for denne malware er i gang, delte Microsoft nogle allerede kendte detaljer i sit andet blogindlæg. Først går de i detaljer om, hvorfor holdet mener, at malware ikke er en ransomware-trussel. Ifølge specialisterne viser malwaren flere uoverensstemmelser, der er ransomware

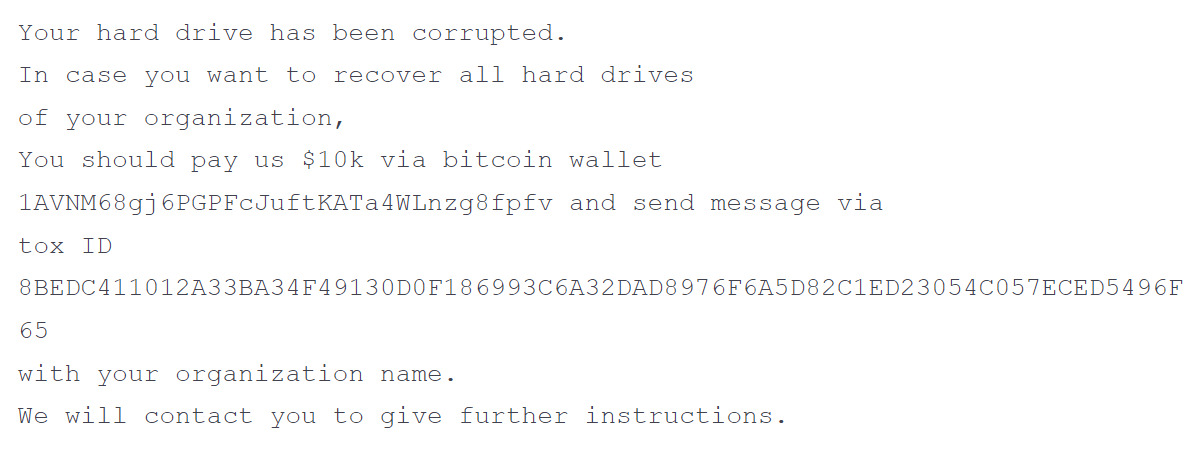

almindeligt, kriminelle løsesumsedler har et tilpasset id. Trusselsaktører instruerer derefter et offer om at sende det til dem i kommunikationsprocessen.

Brugerdefinerede ID-kort giver en rute til en offerspecifik dekrypteringsnøgle. I dette tilfælde har noten det ikke. Normalt opretter cyberkriminelle websteder med supportfora eller tilføjer endda en e-mailadresse, alt for at gøre det nemmere for ofrene at kontakte dem. Men her giver trusselsaktører kun et Tox ID, en identifikator, der bruges med den Tox-krypterede meddelelsesprotokol. I dag skriver trusselsaktører for det meste ikke i deres ransomware noterer de pengebeløb, de ønsker, eller cryptocurrency-pungadresser.

Her blev den samme tegnebogsadresse observeret i alle malware-indtrængen. Specialister opdagede, at det kun var aktivitet i januar 14 med et mindre beløb overført.

Når ransomware virker, giver det mulighed for gendannelse af filsystemet. Denne malware overskriver MBR fuldstændigt( Master Boot Records) uden mulighed for gendannelse. Trusselskuespillere gør den samme nyttelast. Typisk for ransomware bliver nyttelasterne tilpasset.

Hvordan situationen udvikler sig?

Malwaren stammer fra Ukraine, og specialister siger, at det ligner Master Boot Records (MBR) Visker aktivitet. Indenfor kort tid, malwarens arbejde består af to faser. I den første overskriver den Master Boot Record for at vise en falsk løsesumseddel.

I den næste korrumperer den til den uoprettelige tilstand ofrenes filer. Trusselsaktører udfører malwaren via Impacket (offentligt tilgængeligt værktøj, som cyberkriminelle ofte bruger til arbejde med netværksprotokoller. To-trins malware sidder i forskellige arbejdsmapper, Blandt dem: C:\Midlertidig, C:\Programdata, C:\ og C:\PerfLogs. Ofte har malwaren navnet stage1.exe. På denne del af dets ondsindede arbejde overskriver malwaren Master Boot Record (MBR) på ofrenes systemer og viser en løsesumseddel. Master Boot Record (MBR) er den del af enhver harddisk, der hjælper med at starte et operativsystem op i computerens hovedlager eller random access memory.

Malwaren aktiveres, når den inficerede enhed slukkes. Ved udførelse af næste etape,stage2.exe downloader en anden del af malwaren, der er gemt på en Discord-kanal. Trusselsaktører har hardkodet downloadlinket i downloaderen. Korruptoren overskriver indholdet af filerne med et fast antal 0xCC bytes. Den samlede filstørrelse er derefter 1 MB. Efter at have gjort det, malwaren omdøber hver fil med en synligt tilfældig fire-byte udvidelse.

Indtil videre arbejder teamet stadig på analysen af malwaren og vil senere komme med opdateringer vedrørende hele situationen.

Det er uklart i øjeblikket, hvad der er den nuværende fase af denne angribers operationelle cyklus, og hvor mange ofre truer aktører målrettet i Ukraine eller andre geografiske steder. Som en proaktiv forsvarsforanstaltning gav holdet også anbefalinger til, hvordan man tager de rigtige sikkerhedshensyn. Microsoft er opmærksom på de aktuelle geopolitiske begivenheder i Ukraine og opfordrer alle interesserede til at tage de hidtil kendte fakta i betragtning.